- OWASP Top 10 2025 の改訂版が公開:サプライチェーンなどの新カテゴリーを追加

- BlueVoyant 年次レポート 2025:世界規模のサプライチェーン侵害と TPRM プログラムの現状

- 2025年における米国セキュリティ情報エコシステムの揺らぎ

============================================================

OWASP Top 10 2025 の改訂版が公開:サプライチェーンなどの新カテゴリーを追加 – 2025/11/10

※ OWASP (Open Web Application Security Project) = ソフトウェアセキュリティの改善に取り組む非営利団体

※ OWASP TOP 10 = Webアプリケーションセキュリティに関するセキュリティの懸念を概説するレポート。3〜4年毎に更新される

- OWASP Top 10 2025(第8版)が2025/11/6に公開

- コミュニティ調査から得られた意見と拡張データ分析を反映

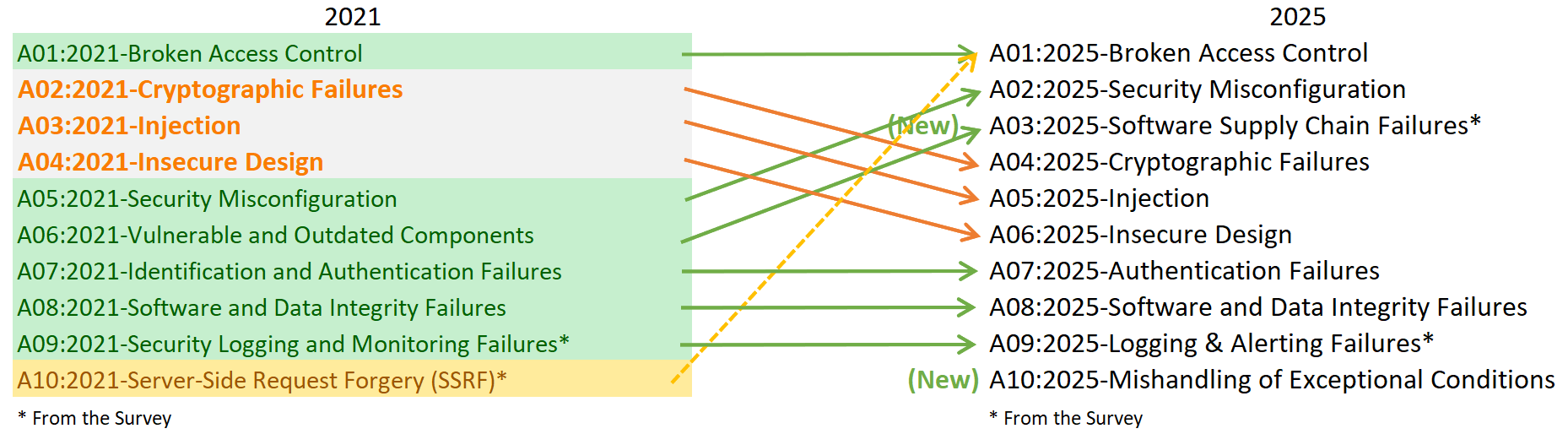

- OWASP Top 10:2021 との違い

- 2つの新カテゴリーの追加と他カテゴリーの統合

- 症状ではなく根本原因を適切に表現するように

| OWASP Top 10:2021 | OWASP Top 10:2025 |

| A01:Broken Access Control | A01:Broken Access Control |

| A02:Cryptographic Failures | A02:Security Misconfiguration |

| A03:Injection | A03:Software Supply Chain Failures |

| A04:Insecure Design | A04:Cryptographic Failures |

| A05:Security Misconfiguration | A05:Injection |

| A06:Vulnerable and Outdated Components | A06:Insecure Design |

| A07:Identification and Authentication Failures | A07:Authentication Failures |

| A08:Software and Data Integrity Failures | A08:Software or Data Integrity Failures |

| A09:Security Logging and Monitoring Failures | A09:Security Logging & Alerting Failures |

| A10:Server Side Request Forgery (SSRF) | A10:Mishandling of Exceptional Conditions |

新カテゴリが2つ追加

- A03:2025 Software Supply Chain Failures (ソフトウェア・サプライチェーンの不備)

- 2021 年版の A06 Vulnerable and Outdated Components を拡張するもの

- 依存関係/ビルドシステム/配布インフラなどの広範なエコシステム・リスクを網羅

- 含まれるCWEは5件。

- テストデータは限定的なものの、コミュニティ内の関心が最も高い

- データ内での発生件数は最も少ないが、CVEからの平均的な悪用可能性スコアと影響スコアは最も高い。

- A10:2025 Mishandling of Exceptional Conditions (例外的な状況の誤処理)

- 不適切なエラーハンドリング/ロジック欠陥/安全でない失敗状態(例:異常時に“fail open”)などの24のCWEを包含。

- 例外処理のミスが、機密情報漏えい/DoSなどにつながる点を明確化

- 従来は「コード品質の悪さ」的に分散して扱われがちだった

統合・順位の主な変化

- SSRF(A01:2021):Broken Access Control(A01:2025)に統合

- A01は引き続き最重要で、40のCWE、平均3.73%のアプリに影響(テストデータ上)。

- Security Misconfiguration(A02:2025)が2021の5位から2位へ上昇

- 設定が複雑化し、平均3.00%のアプリに影響。

OWASP Top 10 2025 分類方法

- 175,000超のCVEを643のCWEにマッピングしたデータを活用。

- 重要度判断は「出現回数」より有病率(prevalence)を重視(“そのCWEが1件以上あるアプリの割合”を中心に扱う)。

- 今回の分析では、カテゴリ別に 589 の CWE を評価、各カテゴリの平均値である 25 件 (上限 40件) を抽出。これまで過小評価されていたリスクの可視化が進み、過去のデータと現場での知見がバランスよく反映されている。

- コミュニティ調査により、データ上は過少に見えるが現場で重要なリスクの可視性も補正。

- CVSS v2/v3/v4のスコアから“悪用可能性・影響”も参照し、新しいCVSSほど影響(impact)の比重が高くなるなどの変化も反映。

どう活かすか

- クラウドネイティブ環境で増えるシステム全体の弱点(サプライチェーン、設定、例外処理など)を重視する、より“先回り”のリストへ。

- アクセス制御の問題は依然として頻出(セキュリティテストの多くで見つかる)なので、DevSecOpsに組み込み、特にサプライチェーン検査と堅牢なエラーハンドリングを優先すべき。

============================================================

BlueVoyant 年次レポート 2025:世界規模のサプライチェーン侵害と TPRM プログラムの現状 – 2025/11/20

- BlueVoyantの最新調査 State of Supply Chain Defense: Annual Global Insights Report 2025 によると、サプライチェーン侵害で悪影響を受けた組織は97%に達し、2024年の81%から大幅増。

- ただし状況が悪化する一方で、企業側の対策も進みつつあり、レポート(2025/11/20公開)は予防・軽減・解決の取り組みが加速していると指摘。

- TPRM(第三者リスク管理)プログラムの成熟が進展

- 45%が第三者(ベンダ等)と協力して是正対応(直接協業23%、解決支援22%)。

- 46%が「成熟したTPRMプログラムがある」と回答。

- サプライチェーンリスクをサイバーセキュリティ課題として扱う動きが強まり、TPRMの管轄がセキュリティ/IT部門に置かれる割合が36%に増加。

- 主要課題:成熟=有効性ではない

- 最大の障害は社内の支持・協力不足で、60%がトップ課題として挙げた。

- 経営層へのセキュリティ報告頻度は低めで、月1回以上は24%に留まり、59%は3〜6か月ごと。

- 取り組みが「リスク低減」よりコンプライアンスのチェックボックス化している傾向:主要ドライバーとしてリスク低減を挙げたのは16%のみ。代わりにサイバー保険要件・契約要件・取締役会の要請が上位。

- たとえ成熟していても、TPRMが全社的リスク管理(ERM)と統合されていないケースがあり、特に金融、製造、防衛、小売などで課題。

- 96%超が第三者エコシステム拡大を予定しているが、可視化・検証・是正対応の能力増強より速いペースでベンダを増やしている点を懸念。

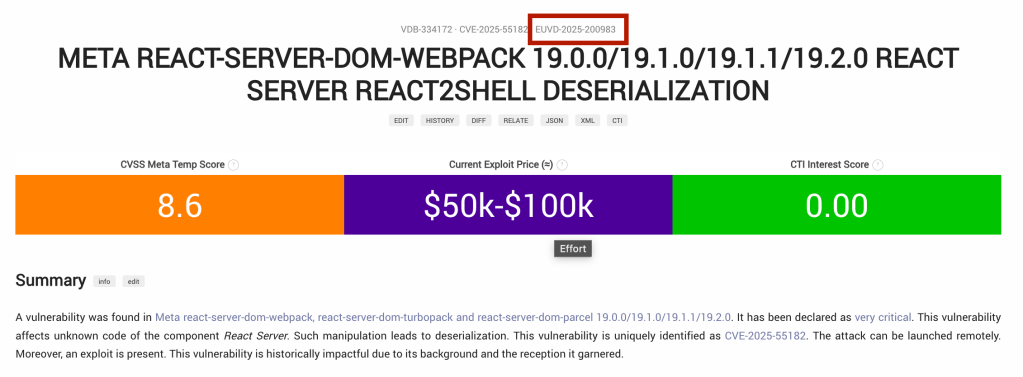

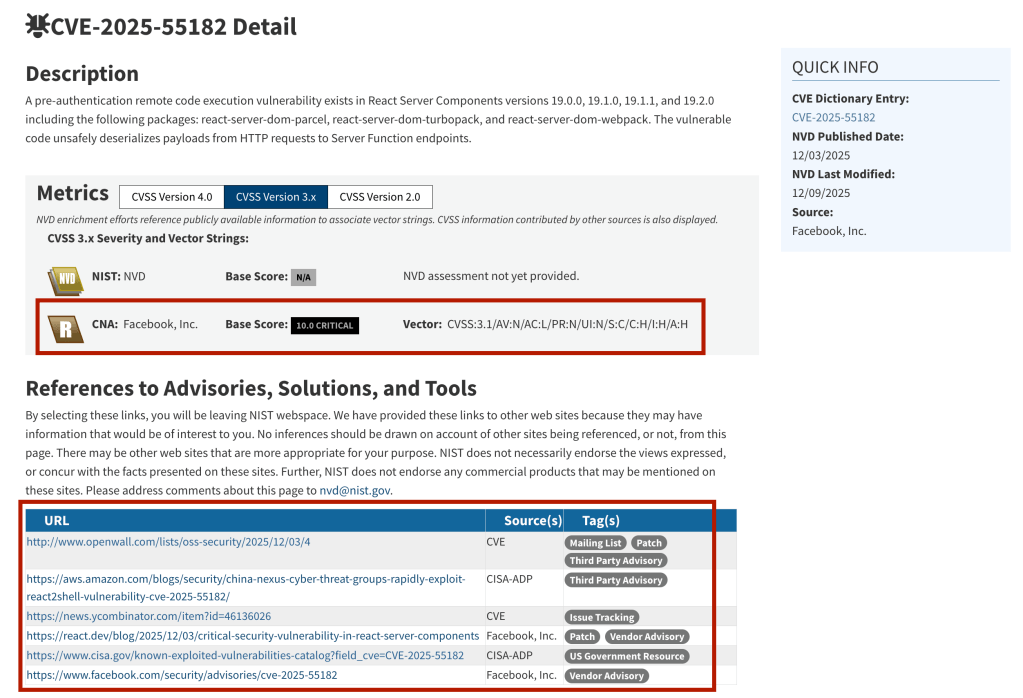

関連:React Server Components の脆弱性 CVE-2025-55182(React2Shell)

- 2025-12-16:React2Shell を悪用する大規模な攻撃:KSwapDoor/ZnDoor などの Linux バックドアを拡散

- 2025-12-15:React2Shell を悪用する PCPcat:CVE-2025-55182/29927 を悪用して59,000+ のサーバを侵害

- 2025-12-09:脆弱性 React2Shell を検出:Burp Suite が CVE-2025-55182/ CVE-2025-66478 に対応

- 2025-12-08:React2Shell の悪用試行の拡大を観測:中国に支援される脅威アクターによる攻撃キャンペーン

- 2025-12-06:React を用いるサービス 215 万件以上が攻撃対象:React2Shell 公開直後から積極的な悪用を確認

- 2025-12-05:React2Shell CVE-2025-55182 対策で問題が発生:Cloudflare がダウンした理由は?

============================================================

2024 – 2025年における米国セキュリティ情報エコシステムの変動

- セキュリティデータ分析者 Jerry Gamblin による問題提起

- 脆弱性件数が増加する一方で、従来のCVEエコシステムでは追跡/付加情報/データ維持が追いつかないため、仕組みの刷新が必要。

- 提案① 業界・地域ごとの“root CNA”:特定の大手企業や政府機関が、業界や地域の取りまとめ役となり、投稿・調整の負荷を分散する。

- 提案② データの“多重化”によるレジリエンス:EUVDなど他の脆弱性DBや地域の取り組みが相互にミラーし、冗長性を持たせることで、リポジトリ全体の耐障害性を上げる。

- 提案③ 分散型の検証・エンリッチ・保管:世界に分散した形で、報告の精査/データ拡充/保管を行う“分散システム”の方向性を提唱。

- Gamblinは個人プロジェクト(RogoLabs)として可視化サイト CVE.icu も運営し、2025年は“完全にエンリッチされた脆弱性”が十分ではない状況を示している。

- 参考:CVE データはコミュニティが守るべきもの:現状を分析しながら分散化を提言 – 2025/11/19

米国の動向

- 2024-02:NIST NVDの遅延が発生

- 過去5年で約155,000件のCVE IDが付与されたが、追加データで分析・拡充されたのは約26%。

- 2024年4月に資金不足でNISTがNVDの処理・エンリッチをほぼ停止、バックログが急増。3か月後に追加資金で再開方針を示したが、「従来のやり方では不十分」と警告。

- 2025年3月19日の更新で提出数が昨年32%増で、従来の処理レートでは追いつかずバックログが増え続ける見込み。

- 要因:CNA (CVE Numbering Authorities) の増加:現在357以上。単一組織が全CNAと密に連携して処理するのが限界に近い。

- 2025-06:MITRE CVE Program が米国政府との契約終了を発表

- 主要スポンサーであるCISAが資金拡充を発表し、CVEプログラムの停止を阻止。

- 参考:CVE Program の危機を回避:CISA から MITRE への資金提供の継続が決定 – 2025/04/16

- 2025-06:2026年予算案でCISAの予算/人員削減が決定

- KEV カタログの更新頻度や精度への影響懸念。

- インフラ支援・訓練・分析など、防衛の現場機能の縮小リスク。

- 参考:トランプ予算案 2026:CISA の 予算 $500M と 約 30%の職員が削減対象に

- 2025-09:CISA 2015(サイバーセキュリティ情報共有法)が失効

- CISA 2015 =サイバー脅威情報の共有促進のために米国で制定された法律

- 正式名称は Cybersecurity Information Sharing Act

- 米国政府機関の CISA(Cybersecurity and Infrastructure Security Agency)とは別物

- 企業や政府機関が脅威インテリジェンスを共有する際の訴訟リスクを軽減する枠組み

- 失効による影響と課題

- 法的保護の消失により、企業が脅威情報を共有する際の訴訟リスクが高まる

- 法的保護が無ければ、企業は脅威インテリジェンスの共有に慎重にならざるをえない

- 結果として集団的防御が弱体化

- 2015年に承認・交付され、期間は2025年9月30日までだった

- 再認可を求める動きがあったものの、議会の合意不成立により2025年9月30日に失効状態に

- 2025-11:政府再開に合わせたつなぎ予算(短期の資金繰り法)で一時的に復活。ただし、この延長は1月末ごろ(記事では1月末まで)に再び期限切れのリスクがある。

- 関連記事

- 2025/10/02 – CISA 2015 は存続できるのか?議会の膠着が引き起こすインテリジェンス共有の危機とは

- 2025/11/18 – CISA 2015 の延長はどうなる?2026年1月30日までの短期資金調達法案で復活か?

- CISA 2015 =サイバー脅威情報の共有促進のために米国で制定された法律

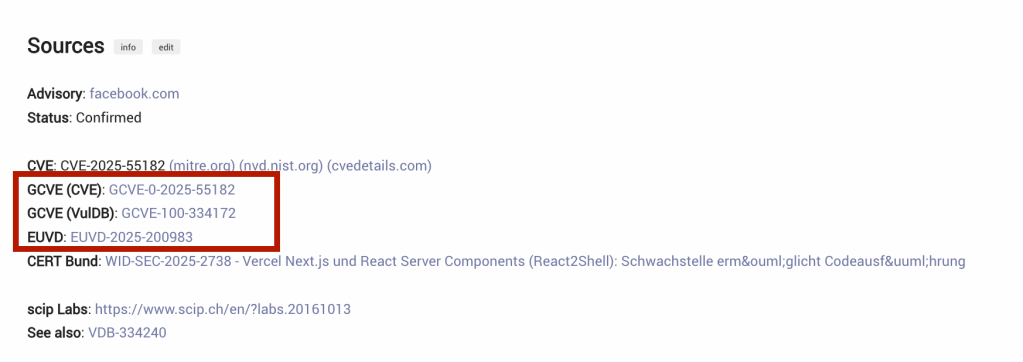

欧州の動向

- 2025-04

- サイバーレジリエンス法(CRA:Cyber Resilience Act)が正式採択

- 製品の安全性に関する新しい規則

- EUのサイバーセキュリティ機関ENISAが EUVD (European Vulnerability Database) を設立

- NIS2指令に基づきENISAが運用する脆弱性データベース。EU市場に関係する脆弱性情報を集約・提供

- ルクセンブルクCIRCLが GCVE (Global CVE Allocation System)を発表

- 独立した採番期間 (GNA) による分散型・連合型管理

- サイバーレジリエンス法(CRA:Cyber Resilience Act)が正式採択

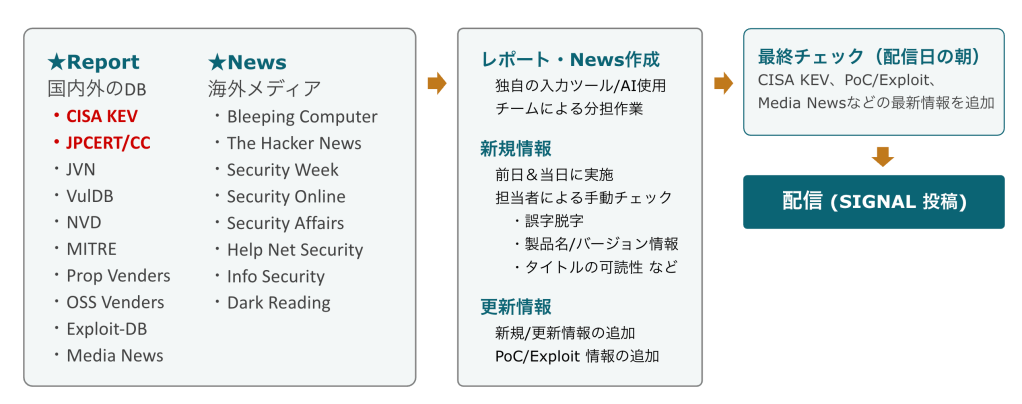

SIGNALから配信中のレポート/Newsについて

- 2024〜2025にかけて周辺情報の収集+レポート作成フローの見直し

- NVDメイン → ベンダ情報/VulDBなど、参照先を分散させてレポートを作成

- NVDも持ち直した印象だが、

You must be logged in to post a comment.