Threat Actor Allegedly Claim Leak of NordVPN Salesforce Database with Source Codes

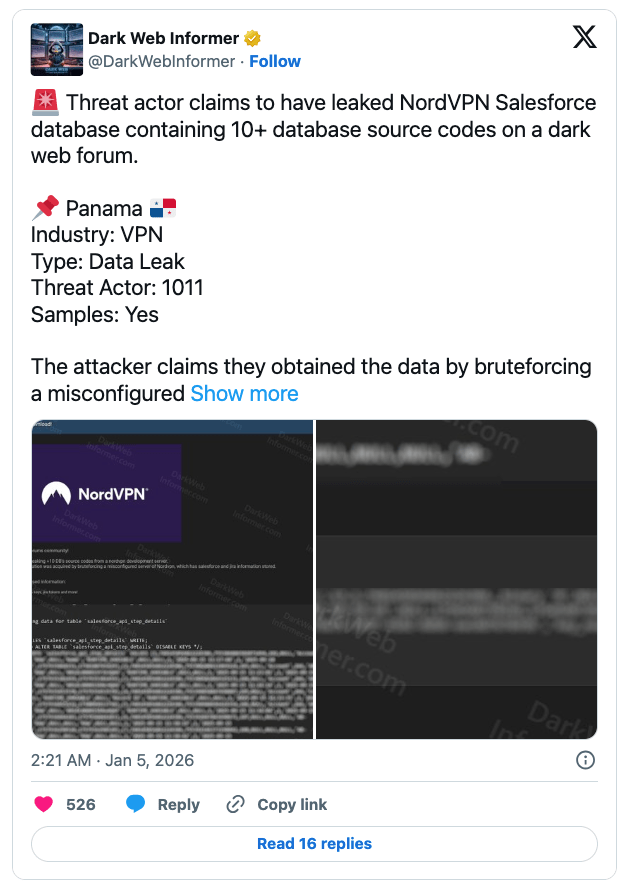

2026/01/05 CyberSecurityNews — NordVPN の開発インフラから機密データを取得し流出させたと、脅威アクター (識別子 1011) がダークウェブ・フォーラム上で公に主張した。報道によると、この侵害により流出したのは 10 件以上のデータベースに関連するソースコード、および重要な認証情報などであり、この VPN プロバイダーの運用セキュリティに深刻な影響を及ぼす可能性がある。

攻撃者が主張するのは、パナマにホストされているミスコンフィグされた開発サーバへの不正アクセスに成功したという内容である。この事態が浮き彫りにするのは、テクノロジー業界全体において、セキュリティ対策が不十分な開発環境が、依然として深刻な弱点として存在している状況である。

初期の情報開示によると、侵害されたデータに含まれるのは、NordVPN のコア・システムに関するソースコード・リポジトリ/Salesforce API キー/Jira トークンだとされている。一連の認証情報は、顧客関係管理やプロジェクト追跡に使用される、重要な業務ツールへの直接的なアクセスを許可するものである。

脅威アクターが公開したのは、”salesforce_api_step_details” テーブルや “api_keys” 設定などの、機密性の高いデータベース・テーブル構造を示すサンプル SQL ダンプ・ファイルである。それらは、NordVPN のバックエンド・インフラに対する実際のアクセスを示す証拠である。

2026年1月4日の時点で、脅威アクターがアンダーグラウンド・フォーラム上で証拠を共有した後に、Dark Web Informer のアナリストたちが、このインシデントを特定した。

研究者たちは、「開発サーバは本番環境と比較して、セキュリティが緩く設定されがちであり、攻撃者にとって魅力的な標的となりやすい」と、このインシデントについて指摘している。

認証情報ブルートフォース攻撃

データベース・スキーマ情報および API キー構造が公開されたことで、流出した情報を悪用する二次攻撃が NordVPN の広範なエコシステムに対して仕掛けられるという、新たな攻撃のリスクが大幅に高まっている。

今回の初期侵入の要因として考えられるのは、ミスコンフィグされたサーバに対する認証情報ブルートフォース攻撃である。この手法は、適切なレート制限やアクセス制御が欠如しているシステムに対して、依然として高い有効性を持つ。

こうした攻撃手法は、侵入に成功するまで多数のパスワード組み合わせを体系的に試行するものである。したがって、防御策が存在しない環境や、対策が不十分な環境に対しては、単純かつ強力なアプローチとなる。

この侵害が一般的なデータ窃取と異なる点は、ソースコード自体が流出した点にある。それにより攻撃者は、数百万のユーザーがプライバシー保護のために依存しているシステムの、アーキテクチャに関する詳細な知識を得ると懸念される。

このインシデントは、NordVPN の直接的な運用以外にも影響を及ぼす。Salesforce API キーおよび Jira トークンの漏洩により、統合サービス内でのラテラル・ムーブメントや、社内プロジェクト管理システムの不正操作といった、二次的リスクが拡大する恐れがある。

セキュリティ研究者たちが NordVPN に対して推奨するのは、すべての開発インフラに対するセキュリティ監査の実施/侵害された認証情報のローテーション/多要素認証の適用による認証プロトコル強化である。

それと同様に、こうした開発環境を運用するユーザー組織も、より強固なアクセス制御と継続的な監視を実装することで、同種の侵害を防止する必要がある。

NordVPN の開発インフラから、ソースコードや認証情報が流出したようです。この問題の原因は、開発用サーバのミスコンフィグと、パスワードの総当たり攻撃 (ブルートフォース攻撃) にあります。本番環境に比べてセキュリティ設定が緩くなりがちな開発サーバにおいて、適切なアクセス制限や回数制限が適用されていなかったことで、攻撃者に侵入を許してしまったと指摘されています。その結果、ソースコードだけでなく、業務で使う API キーやトークンまでもが外部に漏れる事態となりました。ご利用のチームは、二次攻撃にご注意ください。よろしければ、NordVPN での検索結果も、ご参照ください。

You must be logged in to post a comment.