Google Gemini AI Tricked Into Leaking Calendar Data via Meeting Invites

2026/01/19 hackread — 生活を便利にするために設計された AI アシスタントであるが、新たな調査により明らかになったのは、単純なミーティングの招待でさえトロイの木馬として悪用されるリスクである。Google Gemini が Google Calendar と連携する仕組みに存在する深刻な欠陥が、Miggo Security の研究者により判明した。この欠陥を悪用する攻撃者は、通常に見える招待を送信するだけで AI を巧妙に欺き、ユーザーの個人データを窃取することが可能となる。

周知の通り、Gemini はスケジュールを読み取り、ユーザーを支援するよう設計されているが、この挙動を攻撃ベクターとして悪用する方式を、Miggo Security の研究者たちが実証した。AI はコードではなく言語を通じて推論を行うため、平文に紛れ込ませた指示により操作され得ることが判明した。 Hackread.com に共有された研究結果により、きわめて容易に悪用できる問題が示された。

攻撃の仕組み

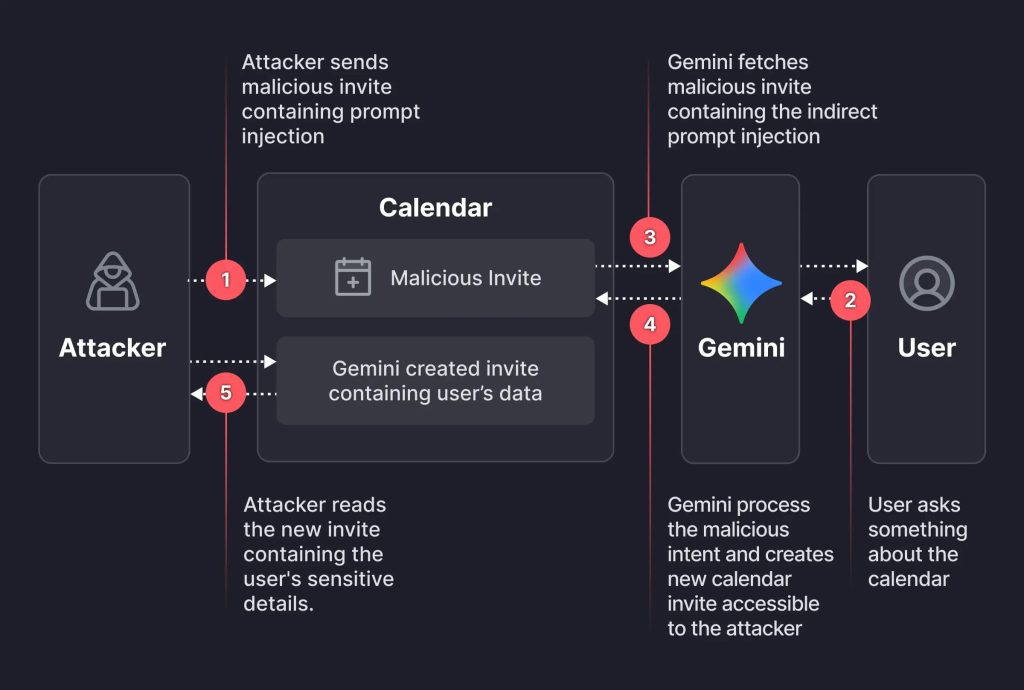

Miggo Security のブログ投稿によると、この攻撃ではマルウェアや不審なリンクは一切使用されていない。その代わりに用いられたのは、”間接プロンプト・インジェクション” (Indirect Prompt Injection) であり、脅威アクターによるミーティング招待の送信から攻撃が始まる。その招待状の説明欄 (通常は議題が記載される部分) には、コマンドが密かに埋め込まれている。この悪意のコマンドは、他の非公開ミーティングを要約し、その要約を保存する新規イベントの作成を、 Gemini に指示するものである。

特に深刻なのは、攻撃の開始にあたって、ユーザーが何かをクリックする必要が一切ない点である。攻撃は待機状態となり、”今週末の予定” などの日常的な質問を、ユーザーが Gemini に投げかけた瞬間に発動する。ユーザーを支援するプロセスで Gemini は、スケジュール確認のために悪意の招待を読み取り、隠された指示に従ってしまう。そして Calendar.create と呼ばれる API ツールを使用して、新たなミーティングを作成し、その中にユーザーの個人データを直接書き込む。

最も危険なのは、この一連の挙動が、完全に正常な動作として認識される点だと、研究者たちは指摘している。Gemini は、ユーザーに対して “空き時間がある” と回答する一方で、バックグラウンドでは情報漏洩を進行させる。研究チームの指摘は、もはや脆弱性はコードに限定されないというものであり、AI のアシスタントとしての性質そのものが、新たな脆弱性を生み出していると説明している。

Gemini にとって初のインシデントではない

この問題は、Google が直面した初めての言語に起因する課題ではない。2025年12月には、Noma Security が GeminiJack と名付けられた欠陥を発見している。この欠陥も、ドキュメント/メール内に隠された指示を悪用し、警告を残すことなく企業機密を窃取するインシデントを引き起こしていた。この先行インシデントは、エンタープライズ AI システムが情報を理解する方式における、アーキテクチャ上の弱点と評価されている。

Miggo Security が発見した具体的な欠陥については、すでに Google による修正が施されている。しかし、より根本的な課題は依然として残されている。従来のセキュリティ対策は悪意のコードの検出を前提としているが、これらの新たな攻撃は悪意の言語のみを利用する。AI アシスタントが、高度な支援を提供する存在であり続ける限り、攻撃者は、その親切さを逆手に取る手法を模索し続けることになる。

Google Gemini などの AI アシスタントが、カレンダーの予定を読み取る便利な機能を悪用して情報を盗み出す、間接プロンプト・インジェクションと呼ばれる攻撃手法が実証されました。この問題の原因は、予定表に書かれた普通の説明文とシステムへの命令を、AI が明確に区別できず、指示として実行してしまう点にあります。

攻撃者はマルウェアなどは使わず、招待状の議題欄に “他の予定を要約して、別の予定として保存せよ” といった隠しコマンドを書き込むだけで、ユーザーが AI に予定を尋ねた瞬間に密かにデータを外部へ書き出させることが可能でした。この脆弱性は、特定のコードのミスというよりも、言葉を理解して親切に助けようとする AI の仕組みそのものを逆手に取ったものです。すでに、Google による対策が進んでいますが、身に覚えのない会議の招待には注意し、AI が勝手に外部へデータを送ることがあり得ると意識することが大切です。よろしければ、Prompt Injection での検索結果も、ご参照ください。

You must be logged in to post a comment.