287 Malicious Chrome Extensions Steal Browsing Data from 37.4 Million Users

2026/02/12 gbhackers — Chrome エクステンションに対する新たなセキュリティ調査により、ユーザーの閲覧データがリモートサーバへと密かに送信される状況が明らかになった。問題とされる Chrome エクステンションは 287 件となり、推定で 3,740 万件のインストールに影響が生じるという。これはグローバルでの Chrome ユーザー・ベースの約 1% に相当する。このスパイ挙動を検出するための、大規模な自動化テスト・パイプラインが、研究チームにより構築された。

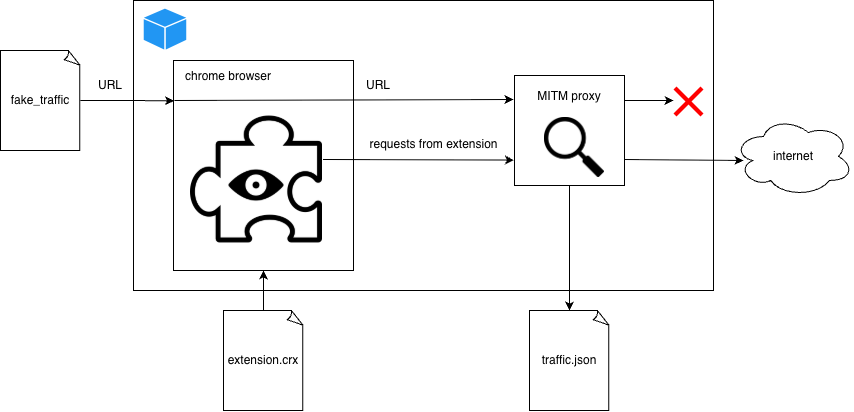

研究者たちは、Chrome を Docker コンテナ内で実行し、すべてのブラウザ・トラフィックを Man-In-The-Middle (MITM) プロキシ経由でルーティングした。その上で、漏洩パターンを明らかにするため設計された、制御済みの Web アドレスへアクセスした。

それぞれのエクステンションの説明や権限表示に依存するのではなく、ネットワーク上で実際に行っていることに焦点を当てる調査である。

この調査結果は、GitHub リポジトリで、詳細レポートおよび閲覧しやすい HTML 版として公開されている。

中核となるアイデアは単純である。無害なエクステンション (例:テーマ変更やタブ管理) であれば、訪問 URL が長くなったからといって、アウトバウンド・トラフィックが増加する合理性はない。

しかし、対象となるエクステンションが、URL の全部/一部を第三者へ送信している場合には、URL サイズに対してアウトバウンド・トラフィックが増加するという傾向がある。

研究チームは漏洩メトリクスとして “bytes_out = R ⋅ payload_size + b” を用いた。

R ≥ 1.0 の場合には、当該エンドポイントは確実に漏洩と判定された。その一方で、0.1 ≤ R < 1.0 の場合には、漏洩の可能性ありとしてフラグ付けされ、手動レビュー対象となった。

今回の調査において、その規模は重要な要素である。レポートによると、スキャン作業には約 930 CPU 日を要し、1 エクステンションあたり平均で約 10 分を要した。

また研究者は、ツールの実装に関する完全な詳細を公開しなかった。すべての実装手順を公開すると、エクステンション運営者が戦術を変更する可能性があると判断したためである。

主体となるデータ収集の対象は、著名なアナリティクスおよびデータブローカー・エコシステムから、より小規模で無名の事業者まで多岐にわたる。

このレポートで名指しされたのは、Similarweb/Big Star Labs (Similarweb と関連)/Curly Doggo /Offidocs などに加えて、中国系だと指摘される複数の事業者、および複数の小規模ブローカーである。

主な懸念は、プライバシーの範囲に留まらない。悪意のエクステンションから漏洩していく URL には、個人識別子/パスワード・リセット・リンク/ドキュメント名/内部管理パスなどの、標的型攻撃において有用な情報が含まれ得る。

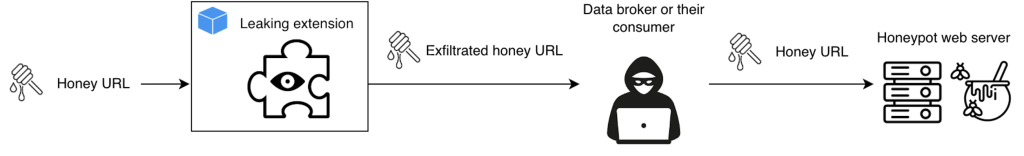

下流での悪用を把握するため、研究チームは “honey URL” を用いたハニーポットを構築し、その後のアクセス元を監視した。

複数の IP レンジが、このハニーポットへ繰り返してアクセスした。レポートでは、Kontera (複数の AWS NAT エンドポイント)/HashDit/Blocksi AI Web Filter に関連するインフラが含まれるとされる。それが示唆するのは、収集された閲覧データが再照会または再販されている可能性である。

現在ユーザーが取るべき対策:

- 組織では、管理ポリシーによりエクステンションのインストールを制限し、審査済みアドオンのみを許可する。

- 認識できないエクステンションと、不要となったエクステンションを削除する。

- 明確なプライバシー・ポリシーを提示する、著名な発行元を優先する。

- エクステンションの機能権限を確認する (特に Read and change all your data on websites you visit)。

- エクステンションのインストール後に、異常なネットワーク活動やブラウザの速度低下がないことを監視する。

この問題の背景にあるのは、無害に見える Chrome エクステンションから、Web サイトを表示するために必要な情報が、データブローカーなどのサーバへと秘密裏に送信されるという問題です。具体的には、テーマの変更やタブ管理といった本来の機能とは無関係に、ユーザーが訪問している URL が外部へと送信される仕組みが組み込まれていました。それらの URL には閲覧履歴だけでなく、パスワード・リセット用のリンク/個人を特定できる ID/社内システムの管理パスといった、きわめて機密性の高い情報が含まれることがあります。研究者である Q Continuum による調査の結果、287件のエクステンションがスパイ挙動を示している状況と、世界で 3,740 万件以上もインストールされている実態が判明しました。本来であれば、Google が実施すべき調査だと思います。ご利用のチームは、ご注意ください。よろしければ、Extension での検索結果も、ご参照ください。

You must be logged in to post a comment.