Fake Cisco Webex Google Ads abuse tracking templates to push malware

2023/09/14 BleepingComputer — Google Ads のトラッキング・テンプレートを抜け道として悪用する脅威アクターたちが、ユーザーを BatLoader マルウェアを配布する Web サイトにリダイレクトさせるための、説得力のある Webex ソフトウェア検索広告を作成している。Webex は、Cisco のコラボレーション・ポートフォリオの一部であり、また、世界中の企業で使用されるビデオ・カンファレンスおよびコンタクト・センターのスイートである。Malwarebytes の報告によると、この不正広告キャンペーンは、1週間ほど前から Google 検索で活発に行われており、それを操る脅威アクターはメキシコにいるという。

悪意の Google 広告キャンペーン

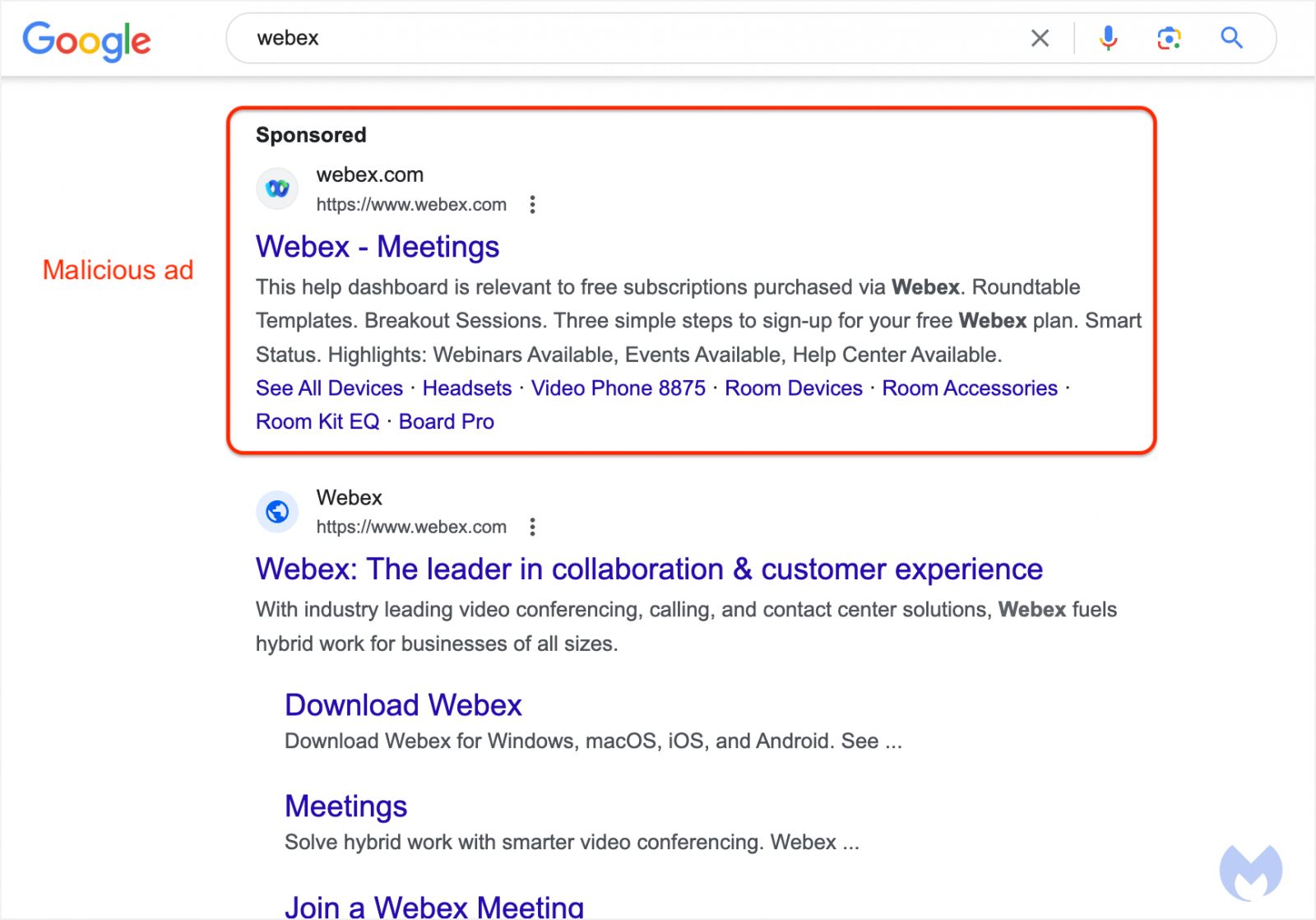

Malwarebytes の報告によると、悪意の Google 広告が Webex の公式ダウンロード・ポータルになりすまし、”webex”というキーワードで Google 検索結果の最上位にランクインしているようだ。

この広告が正規のものに見えるのは、本物の Webex のロゴを使用し、また、リンク先として正規の URL “webex.com” を表示しているためだ。これらの広告コンポーネントにより、この広告は合法的に見え、Cisco による本物の広告と見分けがつかない。

脅威アクターたちは、Google 広告プラットフォームのトラッキング・テンプレートの抜け穴を悪用することで、 Google のポリシーに準拠しながら、自由にリダイレクトさせることが可能だという。

Google の具体的な説明によると、一般的に広告主たちは、最終的な URL の構築プロセスを定義するために、URL パラメータを持つトラッキング・テンプレートを使用できるという。その時に用いられるのは、収集したデバイス/位置情報および、広告のインタラクションに関連する、その他の指標などのユーザー情報だとされる。

このポリシーで定められるのは、広告の表示 URL と最終的な URL が、同じドメインに属することである。だたし、このポリシーでは、トラッキング・テンプレートにより、指定されたドメイン外の Web サイトに、ユーザーがリダイレクトされることは止められない。

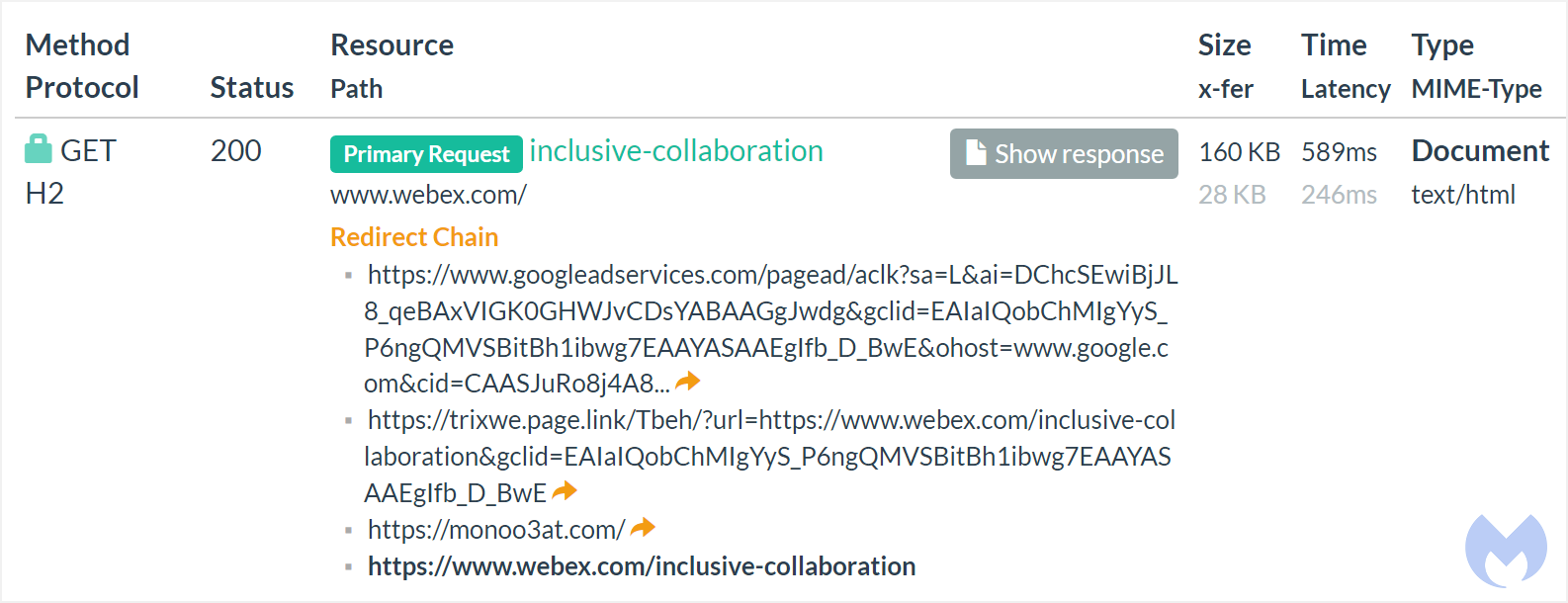

今回の Cisco のケースでは、トラッキング・テンプレートとして Firebase の URL “trixwe.page.link” が使用され、最終的には “https://www.webex.com”というURLになるはずだった。

しかし、この広告がクリックされると、訪問者は “trixwe.page[.]link” にリダイレクトされるが、検知活動を行う研究者や自動クローラーはフィルタリングされるという。

そして、標的として相応しいユーザーが訪問した場合には、”monoo3at[.]com” というサイトへのリダイレクトが行われ、そこでさらなるチェックが行われ、サンドボックスを使用している研究者は排除される。

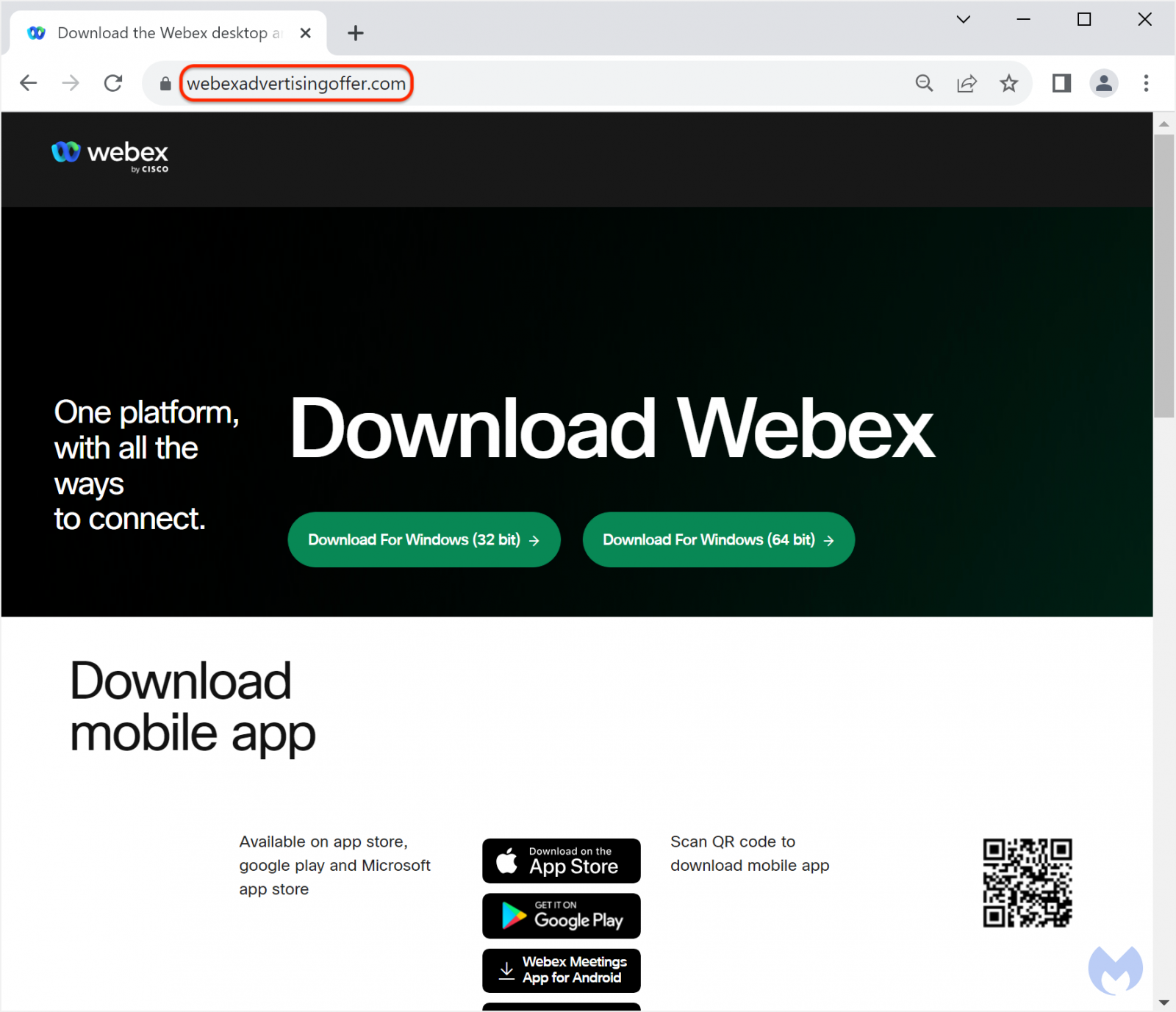

その訪問者が、脅威アクターのターゲットである場合には、マルウェア投下サイトである “webexadvertisingoffer[.]com” へのリダイレクトが行われ、それ以外の訪問者は Cisco の正規サイトである “webex.com” にリダイレクトされる。

偽 Webex インストーラー

偽の Webex ページにリダイレクトされた訪問者が、ダウンロード・ボタンをクリックすると、いくつかのプロセスが生成され、PowerShell コマンドが実行され、BatLoader マルウェアをドロップするための MSI インストーラが表示される。

最終的に、このマルウェアにより、追加の DanaBot マルウェアのペイロードが取得/解読/実行される。

DanaBot は、2018年以降において、野放し状態で展開されている、モジュール型のバンキング型トロイの木馬である。その機能として挙げられるのは、パスワードの窃取/スクリーンショットの盗撮/ランサムウェアモジュールのロード/悪意の C2 トラフィックのマスクに加えて、HVNC を介して侵害したホストへのダイレクト・アクセスの機能などである。

DanaBot に感染すると、盗み出された認証情報が攻撃者に送信される。それを悪用する攻撃者が、さらなる攻撃を行う場合もあれば、他の脅威アクターに対して認証情報が売却される場合もある。

現時点において、ソフトウェアのダウンロード・サイトを探す場合には、Google 検索で宣伝されている結果はスキップすべきである。そして、ソフトウェア開発者のサイトや、有名で信頼できるサイトを訪問し、直接にダウンロードする方が良いだろう。

個人的な経験ですが、一度だけ Webex を使ったことがあります。あるオンライン。カンファレンスに参加しようとしたら、Webex が必要だったので、慌ててダウンロード/インストールした覚えがあります。この偽広告も、おそらく、そんなシチュエーションを想定しているのだろうと思います。ご用心ください。

You must be logged in to post a comment.