NodeBB Vulnerability Let Attackers Inject Boolean-Based Blind and PostgreSQL Error-Based Payloads

2025/08/29 CyberSecurityNews — NodeBB バージョン 4.3.0 に、深刻な SQL インジェクションの脆弱性 CVE-2025-50979 が発見された。この脆弱性は NodeBB の検索カテゴリ API エンドポイントに存在し、未認証のリモート攻撃者に対して、ブール値ベースのブラインド・ペイロード/PostgreSQL エラーベースのペイロードの注入を許すものである。この CVE-2025-50979 が悪用されると、不正なデータ・アクセスや情報漏洩に加えて、システム侵害の可能性が生じる。

主なポイント

- NodeBB v4.3.0 における、検索パラメータに対するサニタイズの欠如により、認証を必要としない SQL インジェクションが可能である。

- この脆弱性により、ブール値ベースのブラインド・ペイロード/PostgreSQL エラーベース・ペイロードの注入が可能になる。

- 管理者に推奨されるのは、速やかなアップグレードである。それに加えて、WAF ルール/IP 制限/ログ監視などの適用/強化も必要となる。

SQL インジェクションの脆弱性

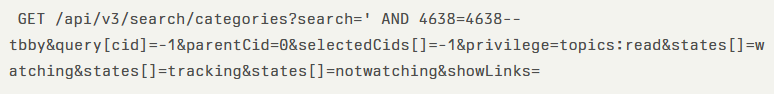

NodeBB v4.3.0 においては、search-categories API の検索パラメータが、基盤となる SQL クエリ・ビルダーに渡される前の、適切なサニタイズが欠如している。その結果として、細工されたペイロードにより、SQL 文のロジックが改竄される可能性がある。以下の2つの PoC ペイロードが、その深刻さを示している。

ブール値ベースのブラインド・インジェクション:

このペイロードは、WHERE 内に AND 4638=4638 を追加している。それにより、常に true と評価され、攻撃者による条件付きロジックの制御が可能になる。

PostgreSQL エラーベース・インジェクション:

このペイロードは、PostgreSQL の型変換エラーを引き起こす。注入されたマーカーを含むエラーメッセージにより、攻撃の成功が判明する。

| Risk Factors | Details |

| Affected Products | NodeBB v4.3.0 |

| Impact | Unauthorized data access, information disclosure, and arbitrary SQL execution |

| Exploit Prerequisites | Remote HTTP access to; no authentication required |

| CVSS 3.1 Score | 9.8 (Critical) |

緩和策

脆弱性 CVE-2025-50979 の悪用に成功した攻撃者は、機密データの読取と改竄/フォーラム内での権限昇格/任意の SQL コマンド実行などを可能にする。それにより、公開 NodeBB インスタンスは、きわめて危険な状態に直面する。厳格なファイアウォール・ルールがない場合や、許可設定が緩いリバース・プロキシ経由で動作している場合には、脅威が増大することになる。

すでに NodeBB のメンテナーは、バージョン 4.3.1 のリリースにより、修正パッチを公開している。このパッチでは、検索入力が適切にエスケープ/パラメータ化されている。管理者に強く認識させるのは、速やかなアップグレードである。迅速なアップグレードが困難な場合には、一時的な緩和策として、以下を実施すべきである。

- SQL メタ文字を含むリクエストをブロックする WAF ルールの実装。

- ネットワーク ACL またはプロキシ設定を用いた、API アクセスにおける信頼 IP の範囲制限。

- ログ監視による、疑わしい検索パラメータ・パターンの確認。

この脆弱性が示すのは、入力データのサニタイズと、すべての SQL インタラクションにおけるプリペアド・ステートメント導入の重要性である。巧妙化するインジェクション攻撃から、NodeBB のようなコミュニティ・プラットフォームを保護するためには、継続的な監視とタイムリーなアップデートが不可欠である。

NodeBB v4.3.0 の検索カテゴリ API に存在する、SQL インジェクション脆弱性 CVE-2025-50979 が FIX しました。原因は、検索パラメータが SQL クエリに渡される前に、十分なサニタイズが行われていない点にあります。そのため、攻撃者は特別に細工した入力を送り込むことで、SQL 文の条件を改竄し、不正なデータ・アクセスや情報漏洩を可能にすると、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、SQL Injection で検索も、ご参照ください。

You must be logged in to post a comment.