ZendTo Vulnerability Let Attackers Bypass Security Controls and Access Sensitive Data

2024/09/25 CyberSecurityNews — ZendTo に深刻なパス・トラバーサルの脆弱性 CVE-2025-34508 が発見された。研究者たちが特定したのは、バージョン 6.15-7 以下の欠陥を突く認証されたユーザーがファイル・パスを操作し、ホスト・システムから機密データを取得できることだ。この問題が浮き彫りにするのは、Web ベースのファイル転送アプリケーションにおける根深いリスクである。

パス・トラバーサルの脆弱性 CVE-2025-34508

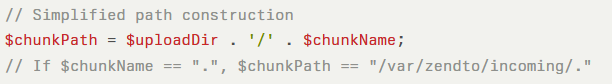

ZendTo は、登録ユーザーに対して、ファイルのアップロード/共有を提供する、PHP ベースのドロップオフ/ピックアップのサービスである。そのドロップオフ・プロセスでは、chunkName と tmp_name という2つの変数により、ファイルのアップロードのステージングと移動方法が決定される。

Horizon3.ai によると、サーバ側のサニタイズ・ルーチンは、chunkName から英数字以外の文字を削除するが、攻撃者が chunkName に英数字以外の文字のみを指定した場合には、サニタイズにより空文字列またはドットのみの文字列が残される。

その結果として、chunkPath 内で参照されるのは、一意のテンポラリ・ファイルではなく、ルート・アップロード・ディレクトリとなる。

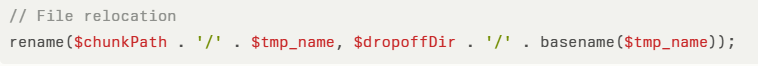

chunkPath が確立されると、このコードは、ユーザーが制御する tmp_name を連結して、ファイルを対象のドロップオフ・ディレクトリに再配置する。

ただし、tmp_name はサニタイズされていないため、攻撃者はパス・トラバーサル・シーケンスを埋め込むことができる。

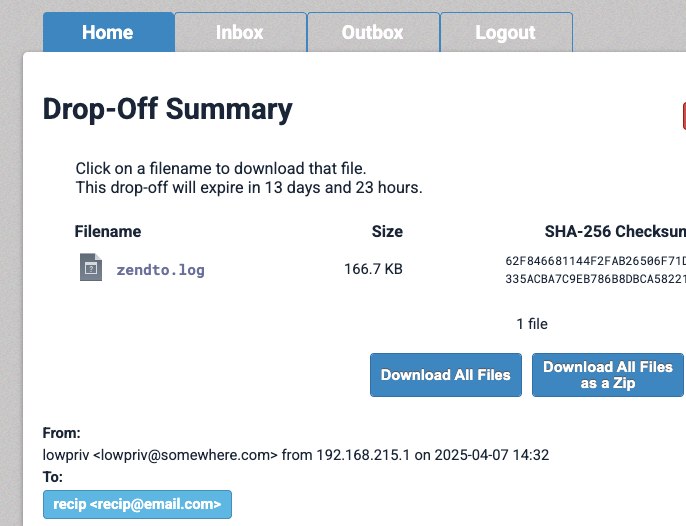

このファイルをダウンロードすると、ドロップオフ・クレーム ID を取り込んだアプリケーションのログ・データが公開される。それにより、ユーザーがアップロードしたコンテンツや重要なシステム・ファイルを列挙し、盗み出す手段が作成される。

| Risk Factors | Details |

| Affected Products | ZendTo versions 6.15–7 and prior |

| Impact | Arbitrary file read and information disclosure |

| Exploit Prerequisites | Low-privilege authenticated user |

| CVSS 3.1 Score | 7.8 (High) |

緩和策

デフォルトのインストールでは、ファイルへのアクセスは www-root ユーザーの権限に制限されているが、そこには、すべてのアップロードされたコンテンツが含まれることになる。したがって、ユーザー・ファイル以外にも、ZendTo データベースやソースコードが攻撃者に狙われ、サービス拒否攻撃へと至る恐れが生じる。

脆弱性 CVE-2025-34508 の悪用の前提として、認証が必要とされるが、その障壁は最小限であるため、低権限のユーザーであっても、任意のファイル読み取りを実行できる。

管理者に対して強く推奨されるのは、速やかなアップグレードである。この修正により、chunkName と tmp_name の両方に対して厳格な検証が実装され、安全だと想定されるファイル名のみが処理されるようになる。

この数年において、MOVEit Transfer (CVE-2023-34362)/Accellion FTA (CVE-2021-27104)/GoAnywhere MFT (CVE-2023-0669) に関連する、深刻なインシデントが発生している。今回の脆弱性が浮き彫りにするのは、ファイル共有プラットフォームが、依然として主要な標的となっていることである。

ユーザー組織にとって必要なことは、パッチ管理を厳格に維持し、ファイル転送アプリケーションのセキュリティ・レビューを定期的に実施することである。

ZendTo の脆弱性の原因は、アップロード処理における入力チェックの不備にあります。特に、chunkName と tmp_name という変数の扱いが問題であり、chunkName のサニタイズが不十分なことで意図しないパスが設定され、さらに tmp_name 側が検証されない状態で連結されることで、攻撃者がパス・トラバーサルを仕込める状況が生まれていました。よろしければ、MOVEit Transfer/GoAnywhere MFT で検索も、ご参照ください。

You must be logged in to post a comment.