Hackers exploited Zimbra flaw as zero-day using iCalendar files

2025/10/05 BleepingComputer — 大容量の “.ICS” カレンダー添付ファイルを監視していた研究者たちが、今年の初めに発見したゼロデイ攻撃で判明したのは、Zimbra Collaboration Suite (ZCS) の脆弱性が悪用されていたことだ。iCalendar ファイルとも呼ばれる “.ICS” ファイルは、カレンダーやスケジュール情報 (会議/イベント/タスク) をプレーン・テキストで保存し、さまざまなカレンダー・アプリ間で交換するために使用される。そして、ZCS 9.0/10.0/10.1 のクロスサイト・スクリプティング (XSS) の脆弱性 CVE-2025-27915 を悪用する脅威アクターは、標的システムに対して JavaScript ペイロードを送り込んでいた。

この脆弱性は、”.ICS” ファイル内の HTML コンテンツに対する、不十分なサニタイズに起因する。その悪用に成功した攻撃者は、被害者のセッション内で任意の JavaScript を実行し、メッセージをリダイレクトするフィルターの設定などを可能にしていた。

2025年1月7日の時点で Zimbra は、ZCS 9.0.0 P44/10.0.13/10.1.5 をリリースし、このセキュリティ問題に対処している。しかし、実際に悪用されている事例については言及していなかった。

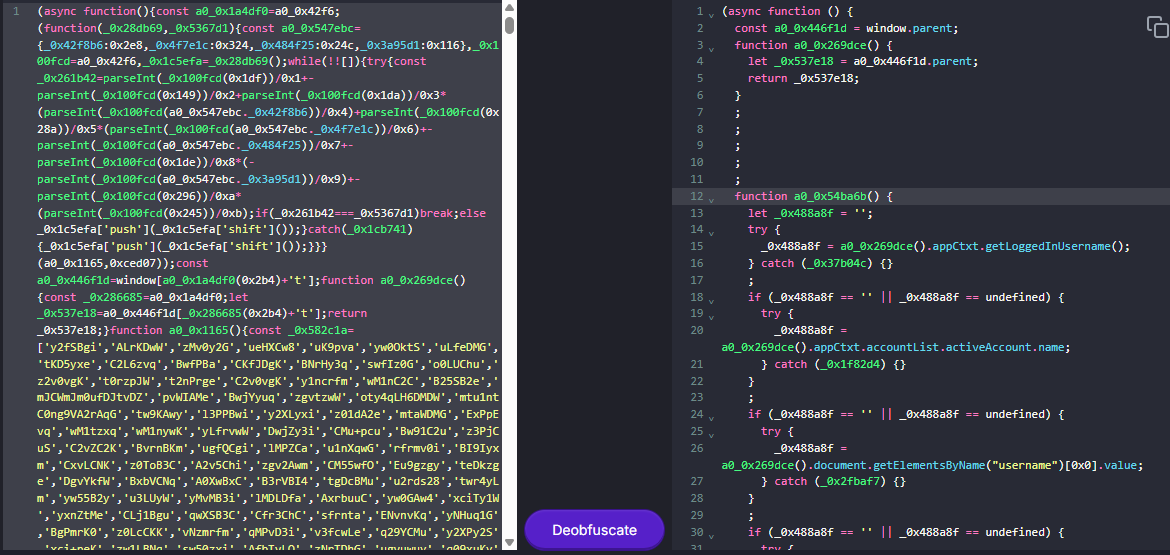

その一方で、AI 駆動型のセキュリティ運用/脅威管理プラットフォームを開発する StrikeReady の研究者たちが、10 KB を超える JavaScript コードを含む “.ICS” ファイルを監視していたときに、この攻撃が発見された。

彼らの分析と判定は、Zimbra がパッチをリリースする前の 2025年1月初旬の時点で、この脆弱性は攻撃で悪用されていたというものだ。

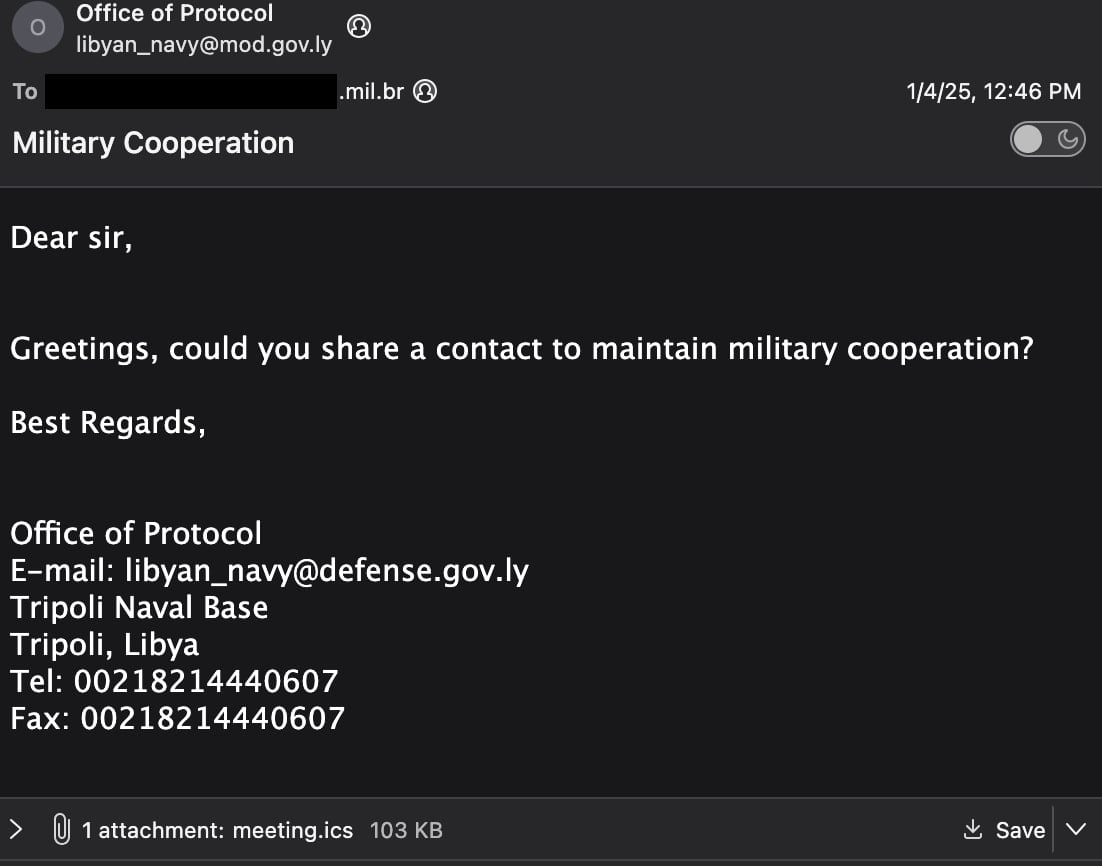

この攻撃者は、リビア海軍儀典局を装う電子メールを送信し、ブラジルの軍事組織を標的とするゼロデイ脆弱性攻撃を仕込んでいた。

この悪意のあるメールに取り込まれていたのは、Base64 エンコード方式で難読化された JavaScript ファイルを含む 10KB の “.ICS” ファイルである。

Source: StrikeReady

研究者たちの分析によると、このペイロードは Zimbra Web メールから、認証情報/メール/連絡先/共有フォルダなどのデータを窃取するよう設計されていたようだ。

StrikeReady によると、この悪意のあるコードは、さまざまな IIFE (Immediately Invoked Function Expressions) に組み込まれ、非同期モードで実行されているという。研究者たちが発見したのは、この脆弱性が以下のアクションを実行できる点である。

- ユーザー名/パスワードの隠しフィールドの作成

- ログイン・フォームからの認証情報の窃取

- Zimbra SOAP API によるフォルダ検索とメールの取得

- 4時間ごとにメール内容を攻撃者に送信

- Correo というフィルターの追加と Proton アドレスへのメール転送

- 認証/バックアップのアーティファクトを収集/流出

- 連絡先/配布リスト/共有フォルダを収集/流出

- 実行前に 60 秒の遅延を追加

- 3日間の実行ゲートを適用 (前回から3日以上を空けて再実行)

- 視覚的な手がかりを減らすたの UI 要素の非表示

- マウス/キーボードなどのユーザー・アクティビティを監視し、非アクティブなユーザーをログアウトさせて窃取を実行

StrikeReady の指摘は、この攻撃と、既知の脅威グループを高い確度で結び付けることは不可能だが、この攻撃を発見できる攻撃者が、少数は存在するはずだというものだ。それらの攻撃者は、広く使用されている製品でゼロデイ脆弱性を見つけ出す、ロシア由来の活発に活動するグループだと推測されると述べている。

また、Mandiant がベラルーシ政府との関連性を指摘した、脅威グループ UNC1151 による攻撃においても、同様の TTP (tactics, techniques, and procedures) が観察されていると、研究者たちは述べている。

StrikeReady のレポートでは、この攻撃に悪用された “.ICS” カレンダー・ファイルの脆弱性の痕跡 (IOC) と、難読化解除された JavaScript コードが公開されている。

BleepingComputer は、この活動について Zimbra に問い合わせており、Zimbra の声明を受け取った時点で投稿を更新する予定だ。

Zimbra の脆弱性 CVE-2025-27915 は、”.ICS” ファイル内の不十分な HTML サニタイズに起因します。この欠陥と突く攻撃者は、”.ICS” ファイルに埋め込まれた、難読化された JavaScript を Web メール上で実行し、隠しフィールドの作成/SOAP APIを介した認証情報やメールの窃取を可能にしていたようです。それに加えて、遅延実行やユーザー活動監視といった回避技術により検知を困難にしていたと、この記事は指摘しています。よろしければ、2025/06/24 の「Grafana の脆弱性 CVE-2025-6023/6197 が FIX:深刻な XSS と JavaScript 実行」を、ご参照ください。

You must be logged in to post a comment.