Hackers Targeting WordPress Plugin Vulnerability to Seize Admin Access

2025/10/09 gbhackers — Service Finder Bookings プラグインに存在する、深刻な認証バイパス脆弱性を悪用する未認証の攻撃者は、数千の WordPress サイトで管理者権限を取得する可能性を持つ。この脆弱性の公表から 24 時間以内に悪用が始まり、現在までに Wordfence ファイアウォールで 13,800 件以上の攻撃試行がブロックされているという。Wordfence Intelligence は、脆弱性 CVE-2025-5947 に対して CVSS スコア 9.8 (Critical) を付与している。

2025年6月8日の Wordfence Bug Bounty プログラムへの報告により、Service Finder テーマに同梱されるプラグイン Service Finder Bookings に認証バイパスが確認された。このテーマを利用するサイトは約 6,000 件に上り、攻撃対象領域が大きく露出している。

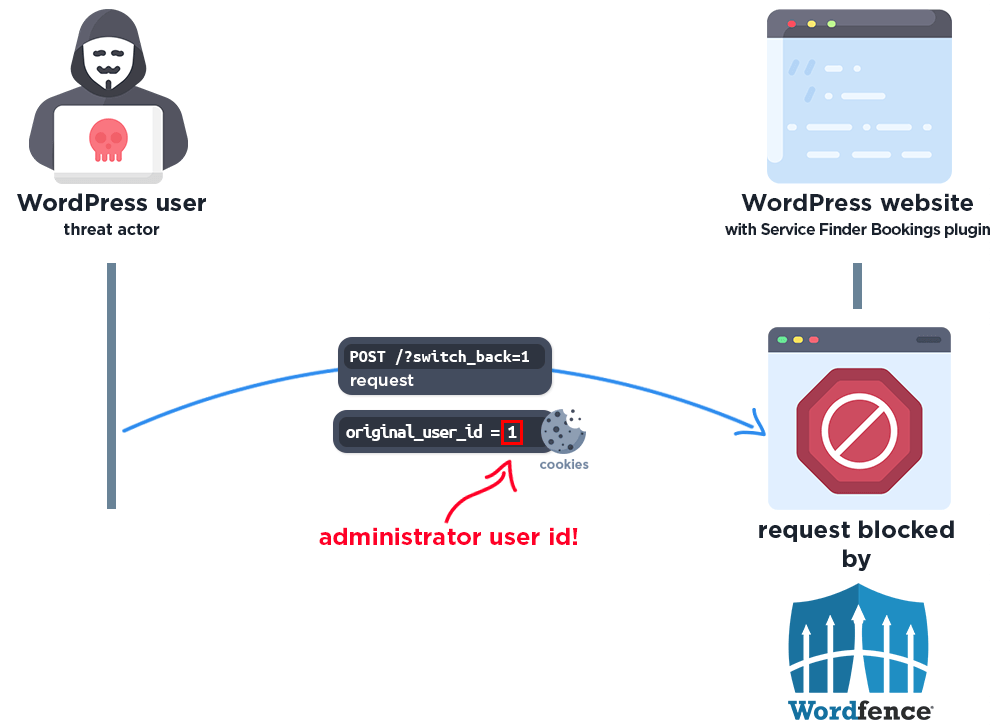

この問題の原因は、プラグイン内の service_finder_switch_back() 関数にあり、認証チェックを行わずに Cookie 値のみでユーザー・アカウントを切り替える欠陥を持っている。その結果として、original_user_id を含む Cookie を送信する攻撃者は、管理者などの任意のアカウントへの不正アクセスを可能にする。

すでに Service Finder Bookings のベンダーは、2025年7月17日の時点でバージョン 6.1 をリリースし、この問題に対処している。それを受けて、Wordfence は 2025年7月31日に脆弱性情報を公開した。Wordfence ファイアウォール・ルールは、悪意の Cookie 値を検出してリクエストをブロックする設計となっている。しかし、情報公開から間もなく、脅威アクターたちが活動を開始し、数時間以内に脆弱なサイトをスキャンしていることが確認された。

Wordfence Premium/Care/Response のユーザーには、6月13日の時点でファイアウォール・ルールが配信されている。また、無料ユーザーには、標準の 30 日遅延を経て 7月13日に提供されたが、パッチ未適用のサイトでは、依然として悪用のリスクが残存している。

積極的なエクスプロイトを示すデータ

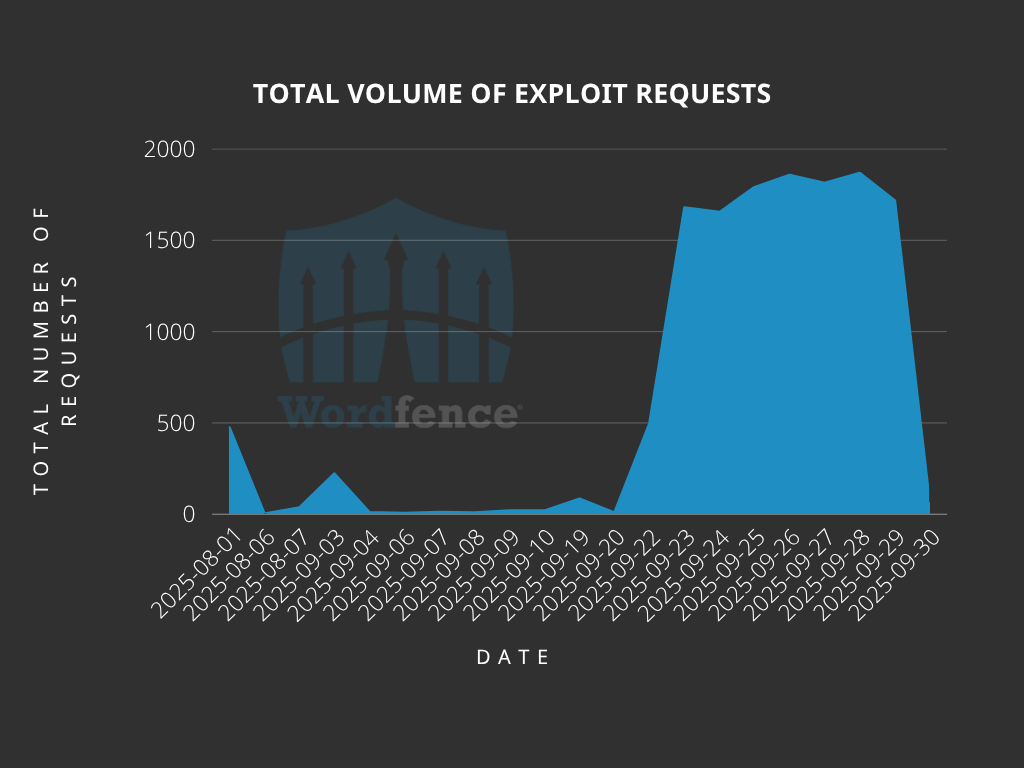

2025年7月31日の情報公開の直後から、エクスプロイト試行が増加している。

2025年8月1日から 9月29日の期間に、13,800 件を超える悪意のリクエストがブロックされた。代表的なリクエスト例は以下のとおりである:

GET /?switch_back=1 HTTP/1.1

Cookie: original_user_id=1;

Host: victim-site.com

このプラグインのスイッチバック・ハンドラは、以下のコードに示すとおり、Cookie 保持者の認可を検証しておらず、nonce や送信元の検証処理が欠落している。

function service_finder_switch_back() {

if (isset($_COOKIE['original_user_id'])) {

$original_user_id = intval($_COOKIE['original_user_id']);

if (get_userdata($original_user_id)) {

wp_set_current_user($original_user_id);

wp_set_auth_cookie($original_user_id);

}

}

}

この不備により、攻撃者は認証情報を必要とせずに、サイトの完全な乗っ取りが可能となる。

また、ブロックされたトラフィックの分析により、少数の IP アドレスからの集中的なスキャンおよび標的型攻撃が確認された。最も活発な IP とブロックされたリクエストの件数は以下のとおりである。

| IP Address | Blocked Requests |

|---|---|

| 5.189.221.98 | 2,700 |

| 185.109.21.157 | 2,600 |

| 192.121.16.196 | 2,600 |

| 194.68.32.71 | 2,300 |

| 178.125.204.198 | 1,400 |

これらの IP は、9月22日から 29日にかけて攻撃活動のピークを作り出し、現在も高頻度の試行を継続している。

緩和策

サイト管理者にとって必要なことは、Service Finder Bookings をバージョン 6.1 に直ちに更新することである。古いバージョンを引きずると、このファイアウォール・ルールのみでは、完全な保護は保証されないという。

さらに管理者に対して推奨されるのは、switch_back パラメータを含むリクエストに対して、特に上記の IP アドレスから送信されたリクエストに対して、そのアクセス・ログを確認することだ。ただし、管理者の権限を取得した攻撃者は、その後に証拠を削除できるため、ログに異常が見られない場合でも安全が保証されるとは限らない。

この脅威に対しては、Wordfence が提供するファイアウォール・ルールによる防御が有効である。Wordfence Premium/Care/Response のユーザーは、すでに有効なファイアウォール・ルールにより保護されているが、無料ユーザーに対して推奨されるのは、カスタム WAF ルールの手動による実装もしくは、遅滞のないパッチ適用となる。

なお、サイトが侵害された疑いがあるケースに対して、Wordfence Care はインシデント対応およびクリーンアップ・サービスを提供している。また、Wordfence Response は1時間以内の対応を保証する、24時間365日体制の修復サービスを提供している。

パッチ適用が完了していない数千のサイトは、依然として危険にさらされている。Service Finder Bookings を最新バージョンに更新し、ログを監視して異常な活動を検知する一方で、この情報を他者と共有し、脆弱なバージョンの使用を阻止することが重要である。認証バイパス攻撃への警戒を怠らないことが、WordPress サイト全体の乗っ取り防止に直結する。

今回の脆弱性の核心は、プラグイン内の service_finder_switch_back() が original_user_id Cookie の存在だけを頼りに wp_set_current_user()/wp_set_auth_cookie() を実行し、認可チェック/nonce/送信元検証を行っていない点にあります。このため未認証のリクエストが、任意のアカウントへと切り替えられ、管理者権限を奪える致命的な認証バイパスが生じているようです。公開後短時間で大量のスキャンが始まったのも、検証ポイントが単純で悪用しやすかったためだと、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、WordPress で検索も、ご参照ください。

You must be logged in to post a comment.