K7 Antivirus Flaw Lets Attackers Gain SYSTEM-Level Privileges

2025/12/04 gbhackers — K7 Ultimate Security アンチウイルス・ソフトウェアに、深刻なセキュリティ脆弱性が発見された。この脆弱性 CVE-2024-36424 の悪用に成功した攻撃者は、Windows コンピュータ上の最高レベルである SYSTEM 権限を取得できる。なお、この脆弱性の悪用は、低権限のユーザーであっても可能なため、ユーザー組織にとって大きなリスクとなる。

脆弱性の仕組み

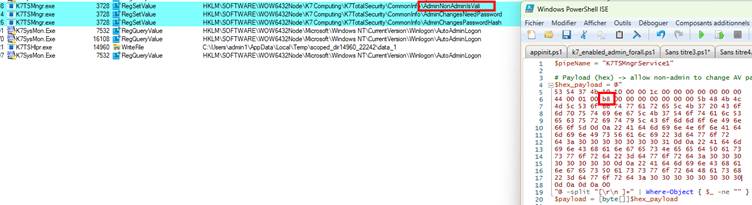

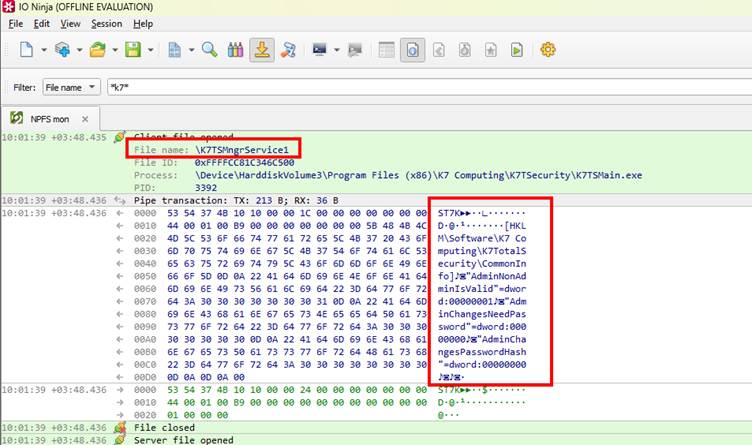

K7 Ultimate Security では、各種のソフトウェア・コンポーネント間の通信を処理するために、名前付きパイプが用いられている。

名前付きパイプを使用すると、制限された権限で実行されているプログラムから、高い権限を持つプログラムへのアクションの要求が可能になる。

Quarkslab の研究者たちが発見したのは、K7 が使用する K7TSMngrService と呼ばれる名前付きパイプの、アクセス制御が脆弱であることだった。

この問題は、K7 がユーザー設定を処理する方法に起因している。具体的に言うと、一般ユーザーからのセキュリティ設定の変更を管理者が許可すると、この名前付きパイプを介した通信が行われる。

研究者たちが発見したのは、任意のプロセスが特別に細工されたメッセージを送信し、SYSTEM レベルのサービスを騙してレジストリを変更させることが可能な点である。基本的なユーザー権限を持つ攻撃者であれば、この脆弱性を2つの方法で悪用できる。

1つ目は、ウイルス対策保護を完全に無効化することである。適切なコマンドを名前付きパイプに送信する低権限のユーザーは、リアルタイム・スキャンやクラウド保護の無効化や、許可リストへのマルウェアの追加を可能にする。

2つ目は、Image File Execution Options (IFEO) を介した完全な権限昇格の実現である。この方式で K7 サービスを騙した攻撃者は、プログラムの起動を制御する Windows レジストリ・キーを変更させていた。

したがって、K7 が自己更新を試みると、攻撃者の悪意のコードが SYSTEM 権限で実行されることになる。

パッチの試行と回避

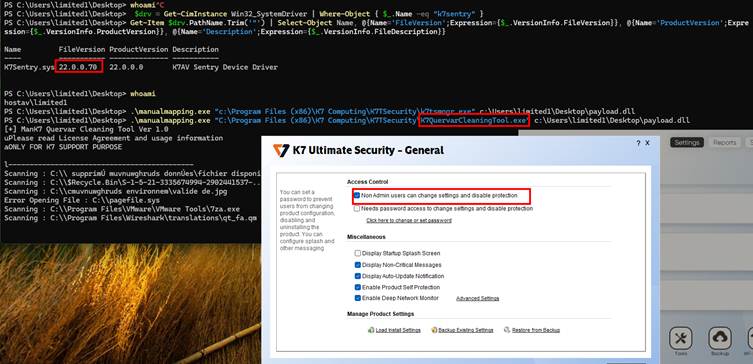

すでに K7 Computing は、複数のパッチをリリースし、この問題を修正している。1つ目のパッチでは、コマンドを送信しているプログラムを確認し、呼び出し元を検証する機能が追加された。

しかし、研究者たちは、手動マッピングにより正規の K7 プロセスにコードを挿入することで、これを回避した。

2つ目のパッチでは、K7Sentry ドライバによるプロセス保護が追加された。しかし、保護リストに含まれていない別の K7 実行ファイルを使用することで、これも回避された。

3つ目のパッチでは、保護リストが拡張された。しかし、研究者たちが発見したのは、明示的にリストされていないデジタル署名付き K7 バイナリが、依然として攻撃ベクターとして利用できることだった。つまり、それらのバイナリの名前と配置場所を変更するだけで、このエクスプロイトが再び機能するようになった。

この脆弱性が影響を及ぼす範囲は、K7 Ultimate Security バージョン 17.0.2045 以下のバージョンに影響するとされる。K7 アンチウイルスを使用している組織にとって必要なことは、最新のパッチ適用バージョンへと速やかにアップデートすることだ。

この脆弱性が示すのは、セキュリティ対策が適切に実装されていない場合に、アンチウイルス・ソフトウェアが攻撃ベクターになり得る点である。

セキュリティ専門家たちが K7 に対して推奨するのは、プロセス間通信に厳格な認証を実装することだ。ベンダーは、セキュリティ上の判断において、プロセス名の検証のみに頼るべきではない。

ユーザーが行うべきことは、システムにおける異常なレジストリ変更や権限昇格の監視である。今回の開示は責任ある報告慣行に従っており、この問題に対処する機会を K7 は得ている。

K7 Ultimate Security に見つかった問題は、名前付きパイプのアクセス制御が不十分なことに起因します。低権限のユーザーであっても、高い権限を持つサービスに不正な操作を実行させてしまうという深刻な結果につながるものです。ユーザー設定を処理する仕組みが十分に検証されておらず、その隙を突かれてレジストリ変更や権限昇格が可能になってしまうと、この記事は指摘しています。詳細に関しては、この記事のソースである QuarksLab のレポートを、ご参照ください。

You must be logged in to post a comment.