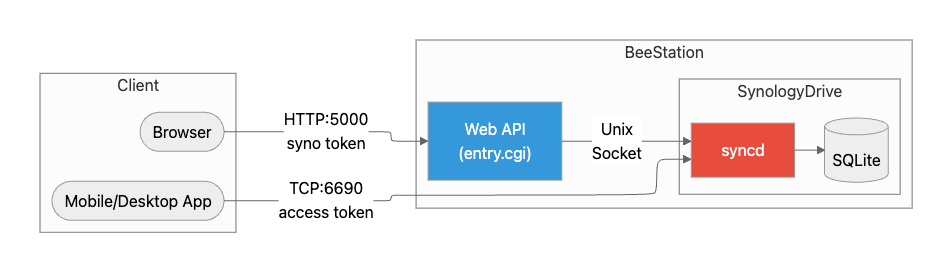

2025/12/05 gbhackers — Pwn2Own Ireland 2025 に向けた準備において、Synology NAS の N-day 脆弱性を再調査していたセキュリティ研究者が、Synology BeeStation (BST150-4T) の既存のエクスプロイト・チェーンに新たな手法を加えた。従来の PHP ベースのペイロードとは異なるものであり、システム・タスクスケジューラを悪用することで、未認証による root 権限でのリモート・コード実行 (RCE) を実証するものだ。

この研究は、DEVCORE の Pumpkin と Orange Tsai により Pwn2Own 2024 で発表され、”Writing Sync, Reading Shell” で詳細が説明された、BeeStation 攻撃チェーンを基盤とするものだ。

Pwn2Own 2024 のときに、中核となる脆弱性に対するパッチは公開されたが、この二人の研究者は単独で N-day 分析を行い、SQLite インジェクションの武器化の方法において、今回のエクスプロイトの形態が大きく異なることを確認した。

この脆弱性チェーンは、CVE-2024-50629/CVE-2024-50630/CVE-2024-50631 の3件の脆弱性を組み合わせたものであり、Synology DSM/BeeStation Manager (BSM)/Synology Drive Server に影響を与える。それらの脆弱性を悪用する未認証の攻撃者は、認証前のファイル読み取りから侵害を開始し、条件付き認証バイパスへと進み、最終的には認証済みの SQL インジェクションにエスカレートし、root 権限でのコード実行に到達する。

Synology BeeStation の脆弱性

脆弱性 CVE-2024-50629 は、SYNO.API.Auth.RedirectURI ハンドラにおける CRLF インジェクションである。攻撃者は redirect_url パラメータにキャリッジリターン (CR) とラインフィード (LF) を挿入することで、任意の HTTP ヘッダをレスポンスへ混入できる。

nginx 内の X-Accel-Redirect の悪用により、それが内部ファイル読み取りのプリミティブに変換され、Synology Drive ログなどの機密パスを露出し、有効なユーザー名が判明する可能性がある。

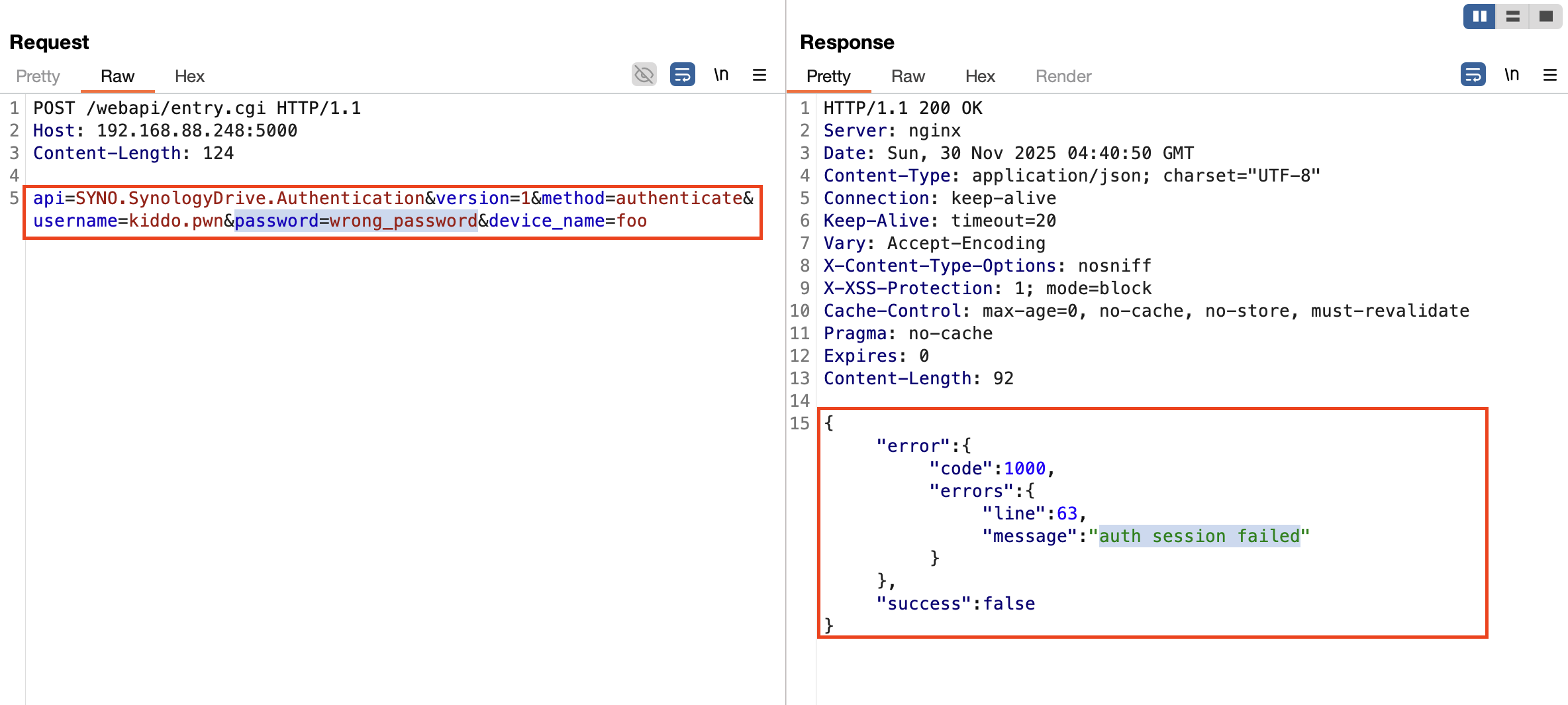

漏洩したユーザー名を取得した攻撃者は、syncd における不適切な認証の脆弱性 CVE-2024-50630 を悪用できる。AuthenticatorMiddleware::AuthSession は認証方法を優先する仕様であるため、ローカル (Unix ドメインソケット) コンテキストにおいてユーザー名のみを指定してパスワードを省略すると、処理フローがドメインソケット・ベースの信頼パスへフォールスルーする。

その結果として、ユーザー名のみを基に access_token が生成され、通常の認証チェックが実質的にバイパスされる。

syncd validates authentication.最終段階となる CVE-2024-50631 は、Synology Drive Server の update_settings コマンドにおける SQL インジェクションである。

攻撃経路はユーザー・レベルから root 権限へ

従来の攻撃者は SQLite インジェクションを利用して Dirty File Write を行い、ATTACH DATABASE を経由して PHP Web Shell を設置していた。しかし、BeeStation には PHP が同梱されていないため、別のアプローチが必要となる。

そこで研究者が提示したのは、SQLite のファイル書き込みプリミティブを用いて /etc/cron.d/ 配下に悪意の cron ファイルを作成するという、汎用性の高い新しい手法である。

cron はエントリ内の不要なバイナリを無視するため、改行で囲まれた有効な crontab エントリは SQLite のバイナリヘッダーと共存できる。この特性により、挿入されたエントリは root 権限でリバースシェルを実行するようスケジュールされ、攻撃者は PHP に依存せずシステム全体を侵害できる。

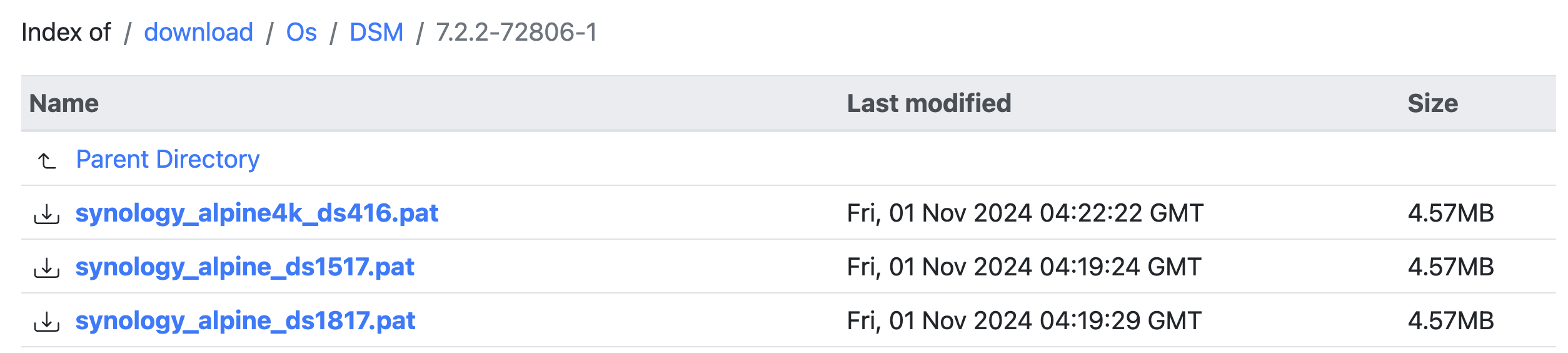

脆弱な BeeStation デバイスに対する、未認証のリモート・コード実行 (RCE) を実証する PoC エクスプロイト・チェーンが公開されている。その一方で、Synology はアドバイザリ Synology-SA-24:20/Synology-SA-24:21 においてパッチを提供している。ユーザーに対して強く推奨されるのは、DSM、BeeStation ファームウェア/Synology Drive Server を最新バージョンにアップデートすることである。

この研究が示すのは、Synology ユーザーへの直接的な影響だけではなく、低深刻度のプリミティブを連鎖させることで重大な権限昇格につながることだ。つまり、cron ベースの SQLite Dirty File Write が、PHP 非依存の Linux 環境において広範に適用される RCE の手法であることが明確にされた。

Synology BeeStation に存在する低深刻度の脆弱性を連鎖させることで、未認証の攻撃者が root 権限へと到達できてしまいます。特に、認証前のファイル読み取りや認証バイパス、さらに SQL インジェクションが組み合わさることで深刻な結果に至っています。また、PHP が搭載されていない環境であっても、cron を悪用して攻撃が成立してしまう点は、仕組みを知らないと気づきにくい部分だと、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、Synology での検索結果も、ご参照ください。

You must be logged in to post a comment.