New wave of VPN login attempts targets Palo Alto GlobalProtect portals

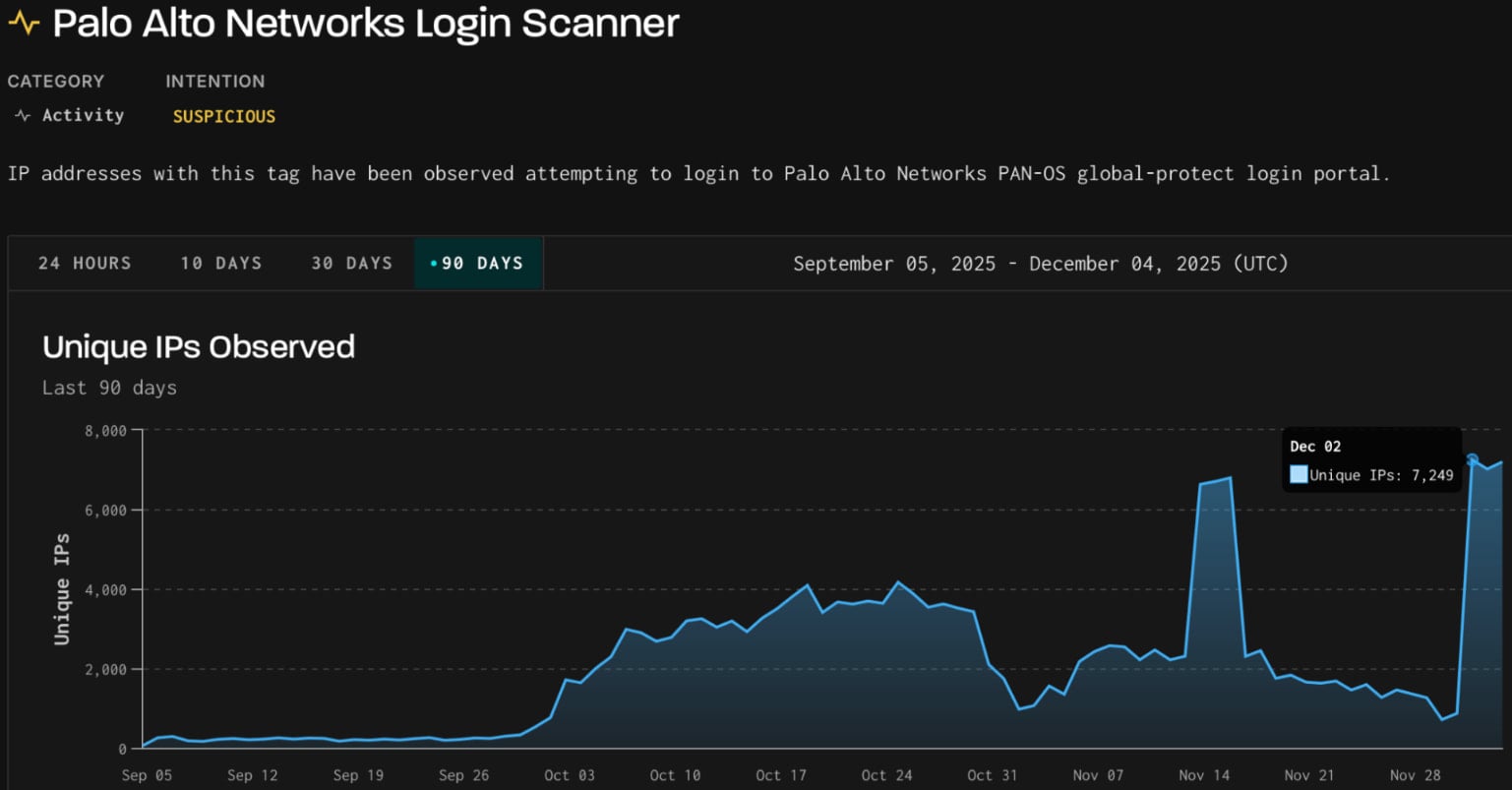

2025/12/06 BleepingComputer — Palo Alto Networks の GlobalProtect ポータルを標的とするログイン試行と、SonicWall SonicOS API エンドポイントに対するスキャン活動が確認された。それらの活動は 12月2日に開始され、ドイツの IT 企業 3xK GmbH が運営するインフラからの 7,000 以上の IP アドレスを起源としている。3xK GmbH は独自の BGP ネットワーク (AS200373) を運用し、ホスティング・プロバイダーとして活動している企業である。

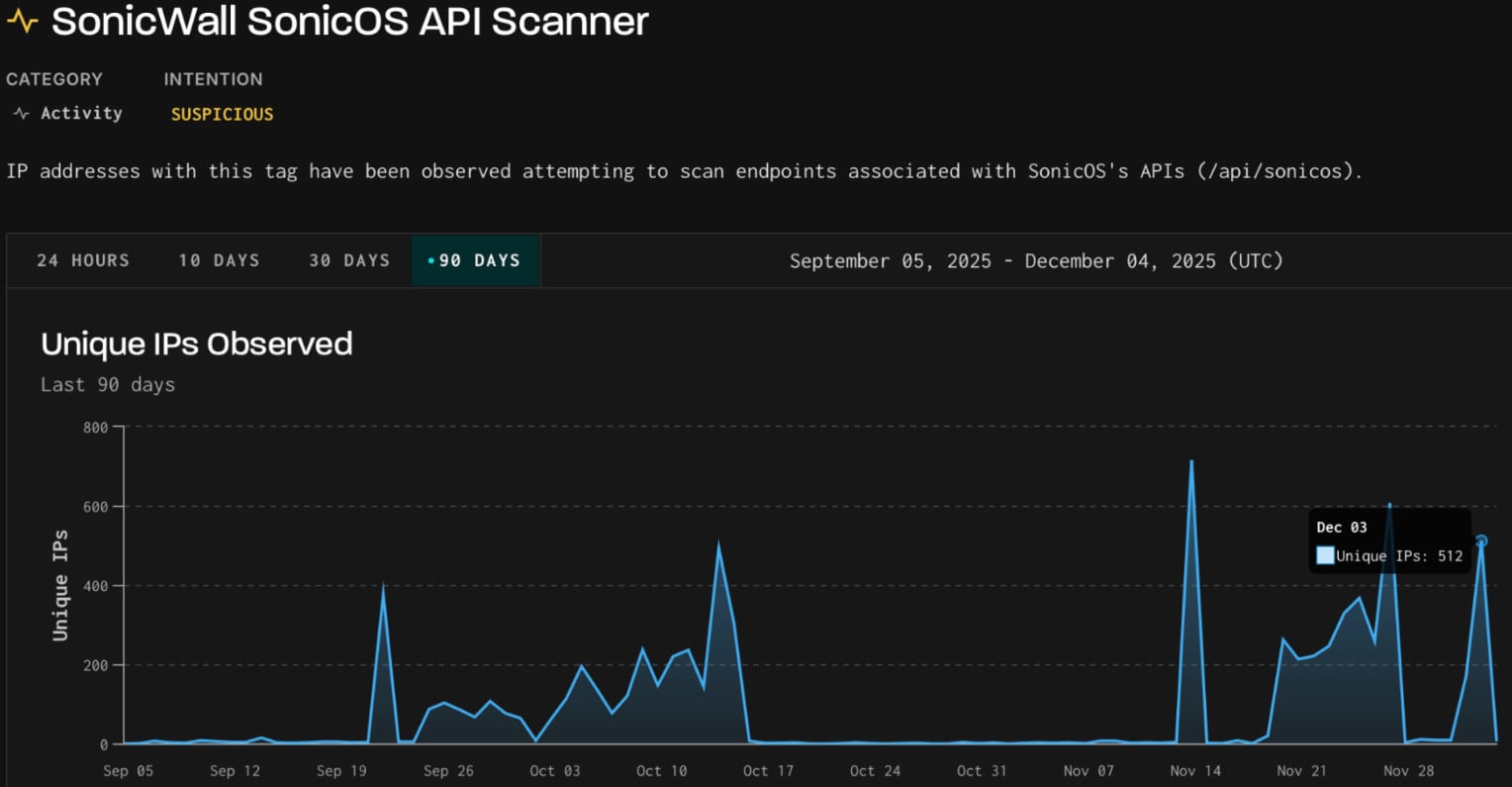

脅威インテリジェンス企業 GreyNoise のレポートによると、GlobalProtect ポータルへのブルートフォース/ログイン試行から始まった攻撃は、その後に SonicWall SonicOS API エンドポイントのスキャンへ移行したようだ。GlobalProtect は Palo Alto Networks のファイアウォール・プラットフォームにおける VPN/Remote Access コンポーネントであり、大企業/政府機関/サービス・プロバイダーで使用されている。

Source: GreyNoise

GreyNoise によると、GlobalProtect へのログイン試行は、スキャンおよびエクスプロイト活動をパッシブ・キャプチャするために、同社センサー・ネットワークの2つのプロファイルを標的としていた。また、今回の攻撃で判明した3つのクライアント・フィンガープリントは、9月下旬から 10月中旬のスキャン試行で記録されたものと同一である。

過去における活動は、活動履歴のない悪意の4つの AS 番号から発信され、900万件を超えるスプーフィングできない HTTP セッションを生成し、その大半が GlobalProtect ポータルを標的としていた。

11月中旬に、3xK GmbH のインフラで観測されたのは、GlobalProtect VPN ポータルに対する 230 万件超のスキャン・セッションである。攻撃 IP の大半 (62%) はドイツ所在であり、同一の TCP/JA4t フィンガープリントを使用していた。分析された指標に基づき、GreyNoise は両活動が同一攻撃者によるものと確信している。

Source: GreyNoise

12月3日に発生した、SonicWall SonicOS API を標的とするスキャン活動においても、同じ3つのフィンガープリントが確認された。SonicOS は SonicWall ファイアウォール上で動作するオペレーティングシステムであり、コンフィグ/リモート管理/監視のための API エンドポイントを公開している。これらエンドポイントを標的とする悪意のスキャンは、通常において脆弱性やミスコンフィグを特定するために行われる。GreyNoise が以前から指摘しているのは、将来の脆弱性悪用に備える上で、これらスキャンが公開インフラを発見するのに役立っている可能性である。

防御側に対して推奨されるのは、この種の活動に関連する IP の監視とブロックである。また、認証サーフェスにおける異常な速度や失敗の反復/再発するクライアント・フィンガープリントの監視に加えて、静的レピュテーションではなく動的コンテキスト重視のブロックなども推奨される。

BleepingComputer は、Palo Alto Networks と SonicWall に確認を求めている。Palo Alto Networks は、GlobalProtect インターフェイスを狙ったスキャン増加を検知し、「これはソフトウェア脆弱性を悪用する攻撃ではなく、認証情報に基づく攻撃である」と説明している。

さらに Palo Alto は、「社内テレメトリおよび Cortex XSIAM により、この活動が製品やサービスへの侵害には至らないことを確認している」と述べている。また、認証情報の不正利用を防ぐため、ユーザーに対し多要素認証 (MFA) の導入を推奨している。

GlobalProtect や SonicWall などの公開された認証/管理のインターフェイスが、大量のスキャンやログイン試行の対象になっているようです。脆弱な認証情報や設定不備を狙う攻撃者たちが、侵入経路を探し出そうとしています。同じ指標を持つアクセスが継続して観測されているため、特定の攻撃者が計画的に調査を進めている可能性が高いと、この記事は指摘しています。よろしければ、GlobalProtect および SonicWall での検索結果も、ご参照ください。

You must be logged in to post a comment.