Akira Group Targets Hyper-V and VMware ESXi with Ransomware Exploiting Vulnerabilities

2025/12/09 gbhackers — 現代の企業 IT において、目に見えないバックボーンとして機能しているハイパーバイザーが、ランサムウェア集団の新たな主戦場となっている。Huntress の最新データによると、ランサムウェアを仕掛ける下準備として、ハイパーバイザーを標的とする攻撃が 2025 年後半に急増している。

VMware ESXi や Microsoft Hyper-V などのハイパーバイザーは、ほぼ全てのエンタープライズ仮想マシン (VM) で利用されているが、標準的なエンドポイントに比類するようなセキュリティ保護が不足していることが多く、攻撃者にとって戦力増強の場となっている。

Huntress の SOC におけるデータが、憂慮すべき傾向を示している。ハイパーバイザー層での悪意の暗号化を伴うランサムウェア・インシデントは、2025 年前半の僅か 3% から後半の 25% へと急増している。

攻撃者はハイパーバイザー層を侵害することで、ゲスト VM にインストールされている従来の EDR (endpoint detection and response) ツールを回避する。

この急増の主要因は、Akira ランサムウェア・グループの戦略にある。このグループは、Type 1 (ベアメタル) ハイパーバイザーを標的とする攻撃に積極的に取り組んでいる。

その理由は、ハイパーバイザーへのアクセス権を持つ攻撃者であれば、50 台のコンピュータを個別にハッキングするのではなく、単一のコマンドで 50 台を同時に暗号化できる点にある。

攻撃の仕組み

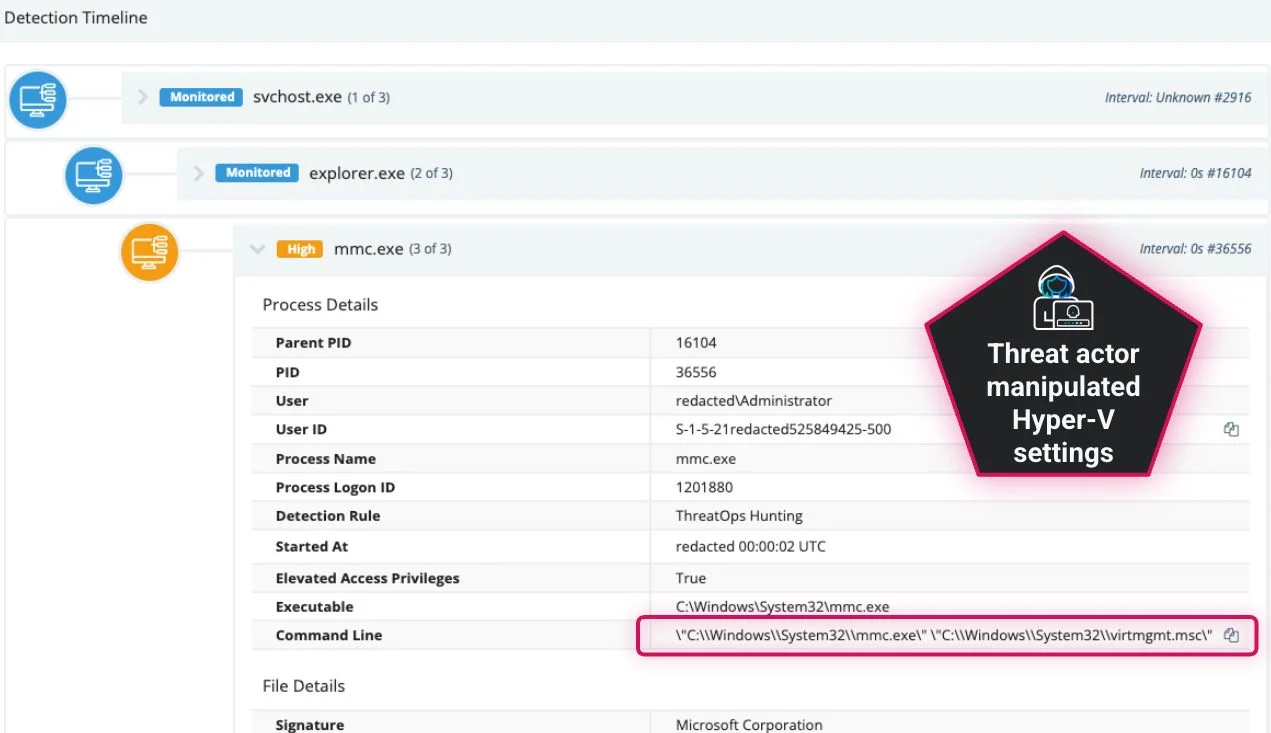

攻撃者たちが採用する戦略は、”land-and-expand (土地を奪い拡張する)” という名のものだ。多くのケースにおいて、攻撃者たちは侵害済みの認証情報やパッチ未適用の VPN などを介してネットワークに侵入し、ハイパーバイザー管理プレーンへと水平移動する。

それらの攻撃者の大半は、カスタム・マルウェアのアップロードという手法を絶対に使わない。その代わりに、openssl などの組み込みツールを悪用して、仮想ボリュームをダイレクトに暗号化する “live off the land (環境を活かす)” 手法を採用する。

また、この攻撃を助長している要因として、深刻な脆弱性 CVE-2024-37085 の存在がある。侵害に必要な Active Directory (AD) 権限を持つ攻撃者は、この脆弱性を悪用して ESX Admins グループを再作成し、ESXi ホストの完全な管理権限を瞬時に掌握できる。それにより、すべての仮想マシンを数秒で一括暗号化できる。

重要な防御戦略

ハイパーバイザーのセキュリティ保護に必要なものは、エンドポイントと同様の厳密な対策である。専門家たちが推奨するのは、以下の多層防御の戦略である。

- 管理ネットワークの分離:一般的な企業ネットワークに、ハイパーバイザーを公開すべきではない。専用 VLAN を使用し、安全なジャンプ・ボックスまたは要塞サーバを経由したアクセスを実現する。

- 厳格な ID 管理:ESXi 管理において、一般的なドメイン管理者アカウントを使用してはならない。ドメイン・アカウントが侵害された場合であっても、専用ローカル・アカウントを使用することでハイパーバイザーのセキュリティは維持される。なお、すべての管理インターフェイスで多要素認証 (MFA) が必須となる。

- ランタイム強化:”VMkernel.Boot.execInstalledOnly = TRUE” などの機能を有効化することで、署名されたバイナリのみがホスト上で実行され、悪意の暗号化スクリプトはブロックされる。

- 不変バックアップ:”3-2-1″ バックアップ・ルールを実装する必要がある。重要なことは、バックアップが不変であり、ランサムウェアにより変更/削除されないことである。またバックアップ・リポジトリは、Active Directory から分離される必要がある。

防御側はエンドポイントのセキュリティを強化しているが、攻撃者は最も抵抗の少ない経路を探し続け、ハイパーバイザーを狙い始めた。現時点において、ハイパーバイザー層は多くの組織にとって大きな盲点となっている。

ハイパーバイザーを高価値資産として扱い、厳格なパッチ適用/厳密なセグメンテーション/専用の監視を適用することで、ユーザー企業は Akira グループの戦略に対抗できる。それにより、単一のシステムから全体的なシステムへと、侵害が拡大することを防げる。

ハイパーバイザーが狙われている背景には、仮想環境の管理基盤が十分に保護されていないという構造的な弱さがあるように感じます。攻撃者がパッチ未適用の VPN や侵害された認証情報を入口にし、管理プレーンへ移動してしまう点が大きな問題だと、この記事は指摘しています。攻撃が急増しているようですので、ご注意ください。よろしければ、Akira での検索結果も、ご参照ください。

You must be logged in to post a comment.