Ivanti warns of critical Endpoint Manager code execution flaw

2025/12/09 BleepingComputer — 12月9日に Ivanti が発表したのは、同社の Endpoint Manager (EPM) ソリューションに発見された脆弱性 CVE-2025-10573 に対する、パッチ適用に関する情報である。この脆弱性を悪用する攻撃者は、リモート・コード実行の可能性を得る。Ivanti の System/IT 資産管理ソリューションは、世界の 7,000 社以上の組織ネットワークを通じて、40,000 社以上のエンドユーザー企業に提供されている。同社の EPM ソフトウェアは、Windows/macOS/Linux/Chrome OS/IoT 上のクライアント・デバイスを管理する、オールインワンのエンドポイント管理ツールである。

この深刻なセキュリティ脆弱性は、未認証のリモート脅威アクターに悪用される可能性がある。悪用の前提としてユーザー操作が必要となるが、低複雑性のクロスサイト・スクリプティング (XSS) 攻撃を介した任意の JavaScript コード実行にいたる恐れがある。

この脆弱性を 2025年8月に報告した Rapid7 のセキュリティ研究者 Ryan Emmons は「プライマリ EPM Web サービスへ未認証でアクセスできる攻撃者であれば、偽の管理対象エンドポイントを EPM サーバに接続し、悪意の JavaScript を用いることで、管理者の Web ダッシュボードをポイズニングできる」と説明している。

Ryan Emmons は、「通常の運用において、Ivanti EPM 管理者がポイズニングされたダッシュボード・インターフェイスを表示し、通常の操作で画面を閲覧しただけでクライアント側の JavaScript 実行がトリガーされ、攻撃者による管理者セッションの制御にいたる」と付け加えている。

すでに Ivanti は、EPM バージョン EPM 2024 SU4 SR1 をリリースし、この問題に対処している。なお、Ivanti としては、EPM ソリューションがオンラインで公開されることは想定しておらず、この脆弱性のリスクは大幅に軽減されるとしている。

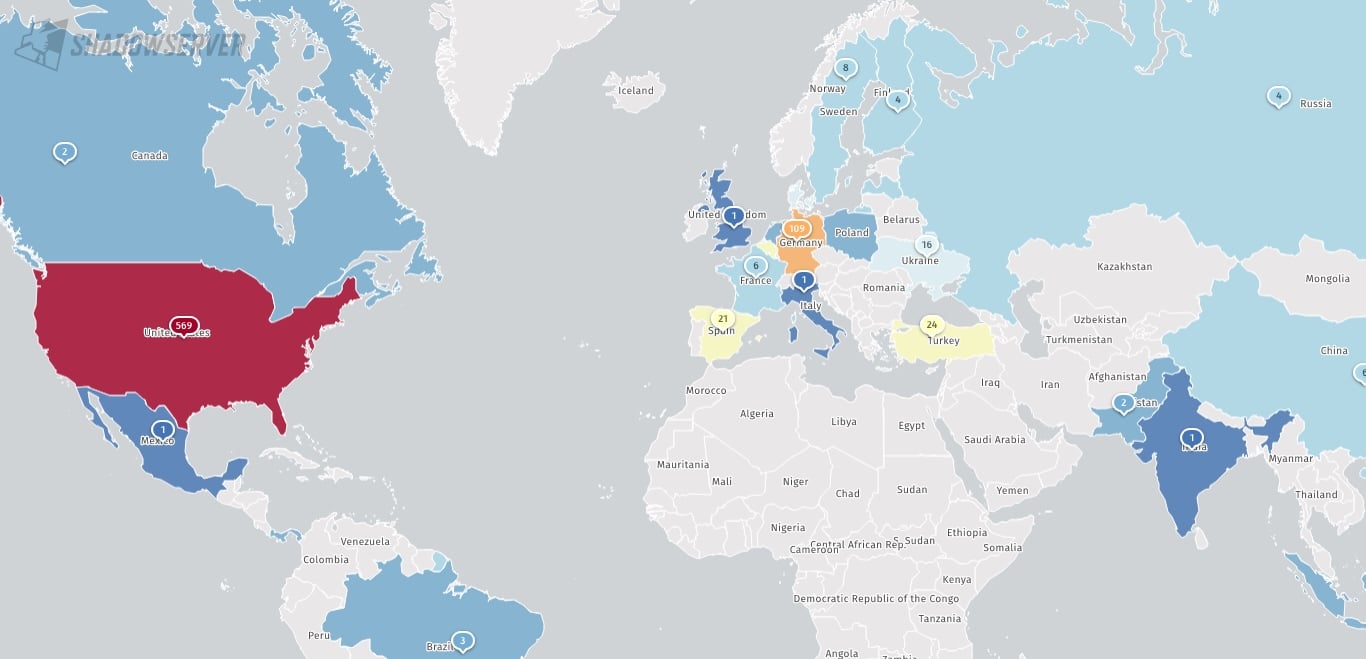

しかし、Shadowserver プラットフォームによると、インターネットに接続された数百の Ivanti EPM インスタンスが特定されている。その大半は、米国 (569)/ドイツ (109)/日本 (104) に所在している。

12月9日に Ivanti が公表したのは、前述の CVE-2025-10573 を含む、深刻度の高い4件の脆弱性に対処するセキュリティ・アップデートである。

そのうちの CVE-2025-13659/CVE-2025-13662 は、未認証の攻撃者に対して、パッチ未適用のシステム上で任意のコード実行を許すものである。また、CVE-2025-13661 は、パス・トラバーサルの脆弱性であり、リモートの認証済み攻撃者に対して、意図しないディレクトリへの任意のファイル書き込みを許すものだ。

これらの脆弱性についても、ユーザー操作/信頼されていないコア・サーバへの接続/信頼されていないコンフィグ・ファイルのインポートが、悪用の前提として必要になる。

Ivanti は「これらの脆弱性が、公開前に悪用されたというインシデントは確認していない。また、当社の責任あるプログラムを通じて、これらの脆弱性は開示された」と述べている。ただし、Ivanti EPM のセキュリティ欠陥は、数多くの脅威アクターたちに頻繁に標的とされてきた。

2025年3月に CISA は、EPM アプライアンスに影響する3件の深刻な脆弱性 CVE-2024-13159/CVE-2024-13160/CVE-2024-13161 の悪用を確認したとして、米国連邦政府機関に対して3週間以内でネットワーク防御を強化するよう警告した。また 2024年10月には、別の EPM 脆弱性 CVE-2024-29824 へのパッチ適用を、政府機関へ命じている。

Ivanti EPM に見つかった脆弱性は、入力内容の扱いが不十分なために XSS が成立し、管理者のダッシュボードへ悪意のコードが入り込んでしまうという結果を招きます。未認証の攻撃者が、偽のエンドポイントを登録できてしまう設計が、攻撃の成立を容易にしています。すでに修正版が提供されていますが、公開されている EPM インスタンスも多く、環境によってはリスクが残りやすいと、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、Ivanti EPM での検索結果も、ご参照ください。

You must be logged in to post a comment.