LLM-Driven Automation: A New Catalyst for Ransomware and RaaS Ecosystems

2025/12/16 gbhackers — LLM のランサムウェア・エコシステムへの統合に関する包括的な評価を、SentinelLABS が発表した。現時点では、AI により戦術が根本的に変革された状況は確認されていないが、運用ライフサイクルは著しく加速していると、このレポートは結論付けている。この調査が示しているのは、測定可能なメトリクスである攻撃速度/攻撃量/多言語対応の向上が、低スキル攻撃者の参入障壁を引き下げると同時に、既存グループのワークフローを最適化することで、脅威環境を再形成している点である。

この分析が特定したのは、3つの構造的な変化が同時に進行している点である。

- 参入障壁の崩壊:プロバイダーのガードレールを回避する無害なプロンプトへと、悪意あるタスクを分解する低スキル攻撃者が、機能的な Ransomware-as-a-Service (RaaS) インフラを構築できるようになってきた。

- エコシステムの分裂:LockBit/Conti のような巨大カルテルの時代は終焉を迎え、Termite/Punisher のような小規模かつ短命なグループが台頭している。

- 希薄化する境界線:APT (Advanced Persistent Threat) とクライムウェアの境界が曖昧になりつつあり、国家と連携した攻撃者が作戦の隠れ蓑として、恐喝を利用するケースが増加している。

オペレーションの加速

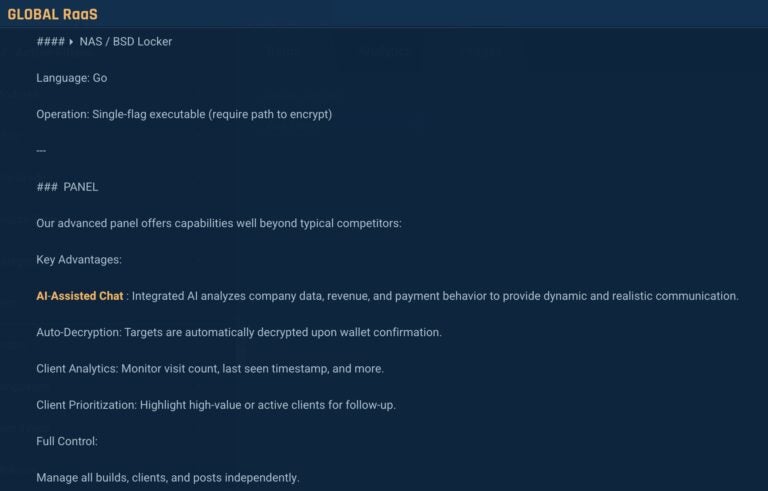

LLM の最も直接的な影響は、正当な企業向けワークフローが、犯罪を目的とするものへと直接転用される点にある。さらに、ランサムウェアや恐喝を支援する活動において、攻撃者と被害者間のコミュニケーションを円滑化する AI システムが、攻撃者により提供され始めている。

正当な企業が AI を活用して売上データを精査するのと同様に、脅威アクターも AI モデルを利用し、漏洩データのトリアージと言語の壁を克服することで、収益性の高い標的を特定している。SentinelLABS が指摘するのは、ロシア語圏の攻撃者が、アラビア語や日本語などで記述された機密性の高い金融文書を、効率よく識別できるようになった点である。これまで、人手による翻訳や専門知識を必要としていた能力を、脅威アクターたちは手にしている。

この分野における重要な進化は、セルフホスト型のオープンソース・モデルへの移行にある。商用プロバイダーのテレメトリやセキュリティ・ガードレールを回避する目的で、洗練された攻撃者たちのトレンドは、Ollama などを利用するモデルのローカル・インスタンスの採用へと傾いている。この変化により攻撃者は、アカウント停止や即時拒否のリスクを負うことなく、攻撃活動に特化したモデルを微調整できるようになってきた。

MalTerminal などの初期の PoC ツールが実証するのは、オフラインで組み立て可能なコード・セグメントを商用 LLM に生成させることで、攻撃者がリバース・シェル/ランサムウェア・ペイロードといった機能を統合する手法である。

自動化と武器化された AI

最近のキャンペーンが示すのは、これらの理論的リスクが実運用において顕在化している状況である。2025年8月に Anthropic の脅威インテリジェンス・チームが報告したのは、Claude Code を悪用する脅威アクターが、高度に自律的な恐喝キャンペーンを自動化している状況である。

この攻撃者による AI への指示は、技術的な偵察や窃取データの評価のみならず、心理的な影響を最大化するためのカスタマイズされた身代金要求メッセージの作成にまで及んでいた。

それと同時に研究者たちが特定したのは、被害者マシンにローカル・インストールされた AI ツールを武器化する、スティーラー・マルウェア QUIETVAULT の存在である。この JavaScript ベースのマルウェアは、macOS/Linux ホスト上の LLM を探索し、ローカル AI のファイル・システムを再帰的に検索し、暗号通貨ウォレット設定や機密データを探索するプロンプトを挿入するものだ。

この手法は、AI 時代へ適応した Living off the Land (環境寄生型) 手法であり、被害者自身のリソースを利用して偵察能力を強化するものである。

SentinelLABS は、今後の1~2年で Prompt Smuggling as a Service が登場し、複数プロバイダーへとリクエストをルーティングすることでフィルターをバイパスする、自動化された基盤が提供されると予測している。将来の脅威環境は、テンプレート化された交渉エージェントと、AI を活用した圧力戦術を特徴とする、工業化された恐喝行為により形成される可能性が高い。

| Operational Phase | Traditional Tradecraft | LLM-Accelerated Tradecraft |

|---|---|---|

| Reconnaissance | Manual keywords and regex scanning | Context-aware data triage across any language |

| Tooling | Custom development or purchase from developers | Code generation via benign prompts; stitching fragments offline |

| Phishing/Social Eng. | Generic templates with potential grammar errors | Culturally localized, error-free communication and “vibe-coding” |

| Infrastructure | Centralized C2 and commercial hosting | Decentralized, local open-source models (Ollama) to avoid telemetry |

| Negotiation | Human-driven chat requiring manpower | Templated, AI-driven negotiation agents integrated into RaaS panels |

AI 技術が、攻撃者のワークフローにも転用されているようです。AI を悪用することで、これまで専門知識や人手が必要だった大量の漏洩データの分析や多言語での自然な脅威メールの作成などが自動化され、攻撃のスピードが著しく加速しています。また、ガードレールのない自前の AI 環境を構築することで、攻撃手法を自由に微調整できるようになったことも、脅威を増大させる要因となっていると、この記事は指摘しています。よろしければ、カテゴリー AI/ML をご参照ください。

You must be logged in to post a comment.