New Cybercrime Tool “ErrTraffic” Enables Automated ClickFix Attacks

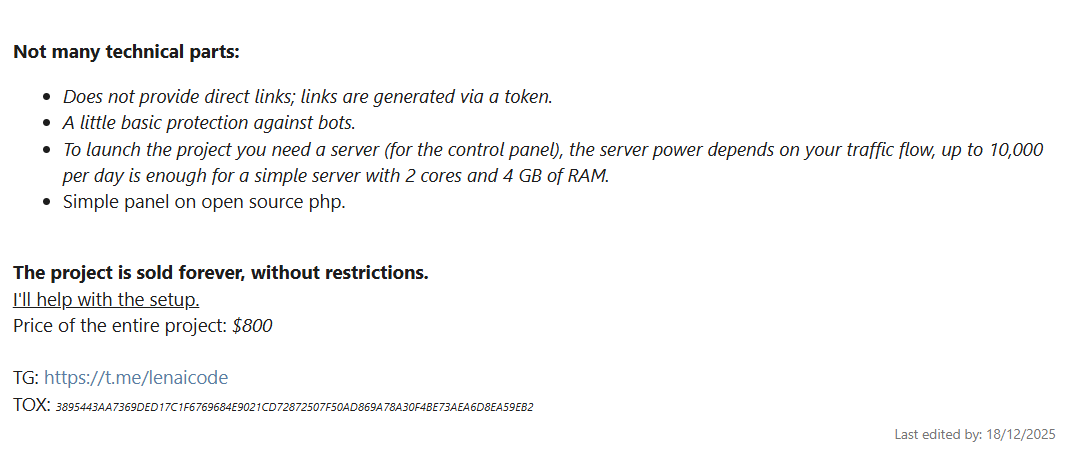

2025/12/31 gbhackers — サイバー犯罪者たちの地下組織は、新たな工業・産業化の段階へと突入した。Hudson Rock の研究者が明らかにした ErrTraffic v2 は、欺瞞的なソーシャル・エンジニアリングを前例のない規模で商品化する、高度に洗練された ClickFix-as-a-Service プラットフォームである。ErrTraffic v2 はロシアの主要サイバー犯罪フォーラムで販売され、価格はわずか $800 に設定されている。この事実は、サイバー犯罪インフラの民主化における画期的な転換点を示している。

ClickFix 攻撃は、現代のセキュリティ・アーキテクチャにおける深刻な構造的欠陥を、すなわちブラウザ防御機構と OS 実行機構の乖離を突く手法である。Chrome や Edge により効果的にブロックされるサイレント・ダウンロードを回避する攻撃者は、偽のシステムエラーを提示し、ユーザーに PowerShell または Windows の “ファイル名を指定して実行” ダイアログを開かせ、”確認コード” を貼り付けるよう誘導する。

実行されたコードは完全なユーザー権限で動作し、多くの場合において EDR ソリューションを回避する。その本質的な強みは単純さにあり、個々の挙動を監視するセキュリティ・システムからは、すべての操作が正当な利用として認識される。ErrTraffic は、この戦術をターンキー型オペレーションへと転換した。そのツールのダッシュボードには、進行中のキャンペーンにおける高い有効性が可視化され、コンバージョン率は約 60% に達している。

大規模な ClickFix エクスプロイトの悪用

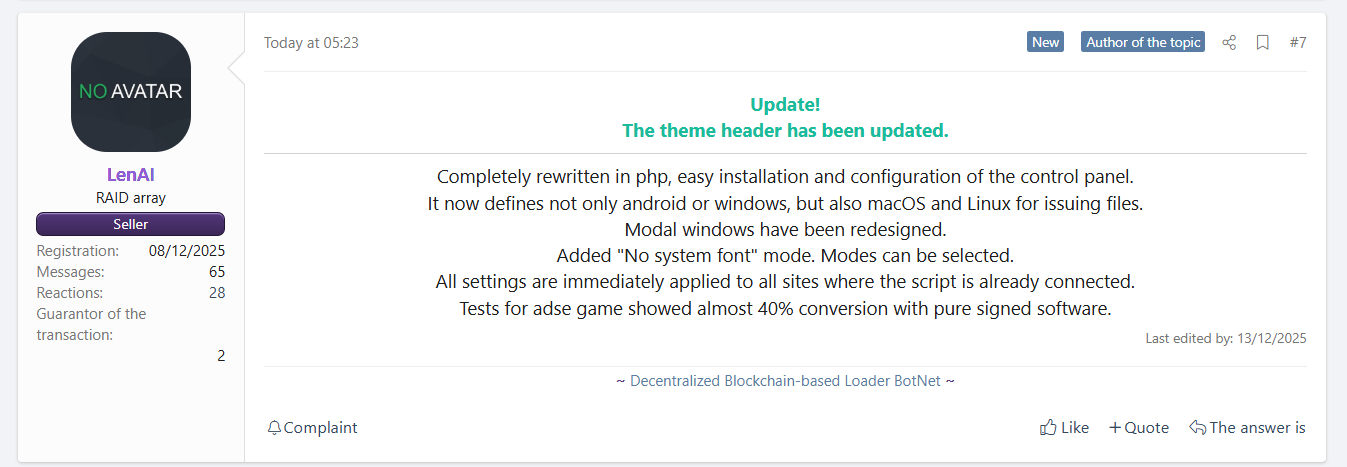

この数値が示すのは、心理操作が極めて高度に設計されていることである。2025年12月の初旬に Hudson Rock のアナリストは、”LenAI” というハンドルネームを用いる脅威アクターが ErrTraffic v2.Panel を宣伝する、新たなプロモーション・スレッドを確認した。

このプラットフォームは、侵害した Web サイトに破損したテキストや視覚的アーティファクトを挿入するという、偽の不調レンダリングを用いることで、深刻なシステム障害を演出する。正規 Web サイトの視覚的な外観を意図的に破壊することで、攻撃者は即座にユーザーの不安を喚起し、 “アップデートをインストール” または “フォントをダウンロード” ボタンが、唯一の解決策であるかのように錯覚させる。

技術的な実装は単純に見える。侵害した Web サイトに1行の HTML を挿入し、悪意の JavaScript を読み込ませると同時に、フィルタリングおよび OS フィンガープリンティングを可能にする、サーバサイド PHP ロジックを実行する。そのステルス性は、きわめて高い。正規ユーザーには異常が表示されず、標的となった被害者のみがカスタマイズされたペイロードを受け取る。ジオフェンシングでは、CIS 諸国を除外する設定がハードコードされている。それは、ロシア系脅威アクターが国内法執行を回避する際に用いる典型的な手法である。

このプラットフォームの真の危険性は、トラフィック分散システムとしての機能にある。ErrTraffic は被害者の OS を識別し、それに応じたペイロードを配信する。Windows には Lumma や Vidar などのインフォスティーラー/Android にはブラウザ更新を装うバンキング型トロイの木馬/macOS には Atomic Stealer の亜種が配布される。

さらに、ErrTraffic の影響は単発の感染に留まらず、悪質な自己増殖サイクルを加速させる。このインフォスティーラーはユーザー認証情報を窃取するだけではなく、被害者が管理する Web サイトの CMS 管理者ログイン情報も奪取する。

スピードと一貫性

ErrTraffic により窃取された認証情報は、その後に侵害する Web サイトへ ErrTraffic スクリプトを挿入するために悪用される。それにより、訪問者へ新たなルアーが配布され、攻撃サイクルが再開される。

このプラットフォームは高度な Traffic Distribution System (TDS) としても機能し、攻撃者がアップロードしたファイルは、被害者の OS に合わせてカスタマイズされ、選別されながら配信される。窃取された認証情報は、最終的に Initial Access Broker (IAB) へと受け渡され、ランサムウェア・グループや国家レベルの攻撃者に販売される。

60% という驚異的なコンバージョン率を誇る ErrTraffic は、この流通までの時間を数週間から数日へと大幅に短縮する。価格の手頃さと容易な導入により、従来は高度な脅威アクターのみが実行可能であった規模の攻撃を、初心者のサイバー犯罪者であっても展開できるようになる。

防御側への影響は深刻である。従来の境界型セキュリティは、人間の判断を悪用する攻撃に対して有効に機能しないことが明確になっている。ユーザー組織は、防御の焦点を認証情報インテリジェンスと迅速な侵害検知へと移行する必要がある。侵害済み ID フィードのリアルタイム監視と行動分析を組み合わせることで、新たな防衛線が形成される。もはや、脅威の本質はコード上の技術的な脆弱性ではない。人間の判断に内在する脆弱性が、体系的かつ大規模に悪用される時代に入っている。

高度なサイバー犯罪プラットフォーム ErrTraffic v2 が登場しました。その背景にあるのは、ブラウザが備える高度な防御機能と、Windows などの OS が持つ実行の仕組みとの間に生じる隙間を突く攻撃手法です。具体的に言うと、ブラウザ上の不審なダウンロードは自動でブロックされますが、攻撃者はユーザーを巧妙に誘導して、OS の管理機能である PowerShell などに直接コードを貼り付けさせています。OS から見れば、ユーザー自身が正当な手順で操作を行っているように見えるため、セキュリティソフトも異常として検知し難くなります。技術的な弱点ではなく、困ったときに直ぐに解決したいという人々の心理的な隙が、犯罪インフラとして大規模にシステム化され、悪用されているのが現状です。よろしければ、ClickFix での検索結果も、ご参照ください。

You must be logged in to post a comment.