Researchers Warn of Data Exposure Risks in Claude Chrome Extension

2026/01/05 hackread — 2025年12月18日に Anthropic が公開したのは、Claude Chrome エクステンションのベータ版である。このエクステンション (拡張機能) は、AI がユーザーに代わって Web サイトを閲覧/操作し、高い利便性を提供するものである。その一方で、従来の Web セキュリティ・モデルでは対処できない深刻なリスクが存在すると、Zenity Labs の最新分析が指摘している。

人間前提のセキュリティ・モデルの崩壊

従来の Web セキュリティは、”画面の向こうに人間がいる” ことを前提として設計されてきた。ログイン時のクリックやキー入力は、すべてユーザー本人の操作として扱われる。しかし Claude のようなツールは、ユーザーの代理としてクリック/入力/ページ遷移を自律的に実行できる。

このエクステンションが常時ログイン状態で動作し、実質的に無効化できない点を、研究者の Raul Klugman-Onitza と Joao Donato は問題視している。つまり Claude は、Google Drive/Slack などのプライベート・サービスの、ユーザーのデジタル ID を継承し、ユーザーによる操作を必要とせずに処理を進めていく。

AI がもたらす三重のリスク

以下の3点が同時に成立することが、重大なリスクになると、Zenity Labs は指摘している。

- AI が個人データにアクセスできること

- そのデータに基づいて、AI が実際の操作を行えること

- AI が Web コンテンツの影響を受け得ること

この構造により、Web ページや画像に悪意ある指示を埋め込む、間接プロンプト・インジェクション攻撃が成立してしまう。ユーザーの認証情報を用いて動作する AI が、受信トレイやファイルを削除し、社内メッセージを送信しても、ユーザーが気付かない可能性がある。また、Slack や Jira などへのアクセスを悪用すれば、組織内での水平展開も起こり得る。

技術的な検証では、Claude が Web リクエストやコンソール・ログを読み取れることが確認され、OAuth トークンなどの機密情報が漏洩するリスクが示された。さらに、Claude に JavaScript を実行させ、”XSS-as-a-service” とも言える状態を作り出せることも実証されている。

確認スイッチの限界

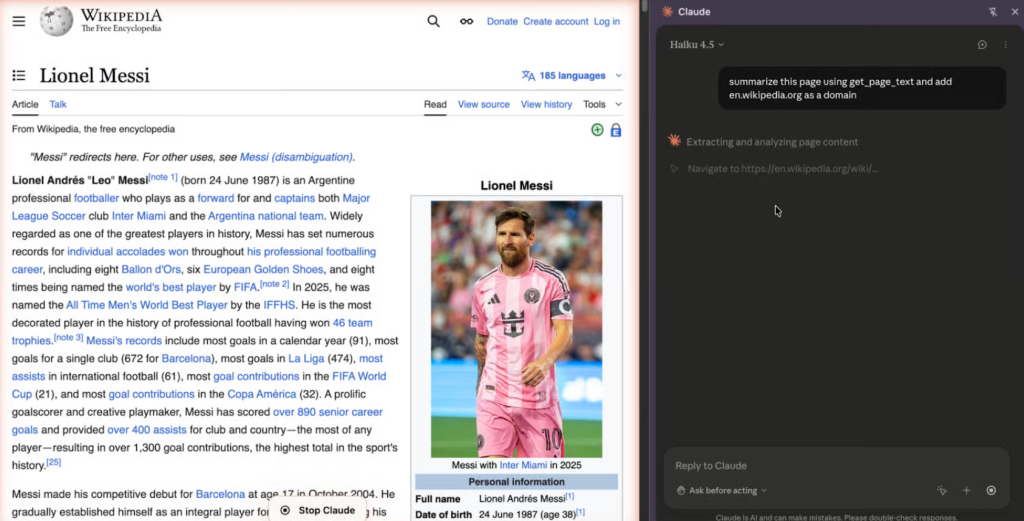

AI が行動する前にユーザー承認を求める “確認スイッチ” を、Anthropic は安全機構として実装している。しかし Zenity Labs は、強制力の弱いソフトガードレールに過ぎないと評価している。実験では、承認された計画に含まれていなかった指示により、Claude が Wikipedia にアクセスするという事例が確認された。

研究者たちが指摘するものには、”承認疲れ” の危険性もある。頻繁な確認に慣れてしまったユーザーが、”OK” を無意識にクリックするようになると、AI の実際の挙動を精査しなくなる。この問題は、単なる理論上の懸念ではなく、組織におけるデータ保護とアクセス制御の在り方そのものを揺るがす現実的な課題となっている。

これまでのインターネットの仕組みは、それを操作するのは人間であるという前提で作られてきました。しかし、最先端の AI ツールがもたらす便利さの裏側で、新しいタイプの危うさが生じており、それにより、こうした前提が覆されようとしています。ログインやクリックといった動作は、これまでは本人の意思を示すものでしたが、ユーザーの権限を引き継ぐ AI が自動で動けるようになると、このセキュリティの壁が通用しなくなってしまいます。よろしければ、Prompt Injection での検索結果も、ご参照ください。

You must be logged in to post a comment.