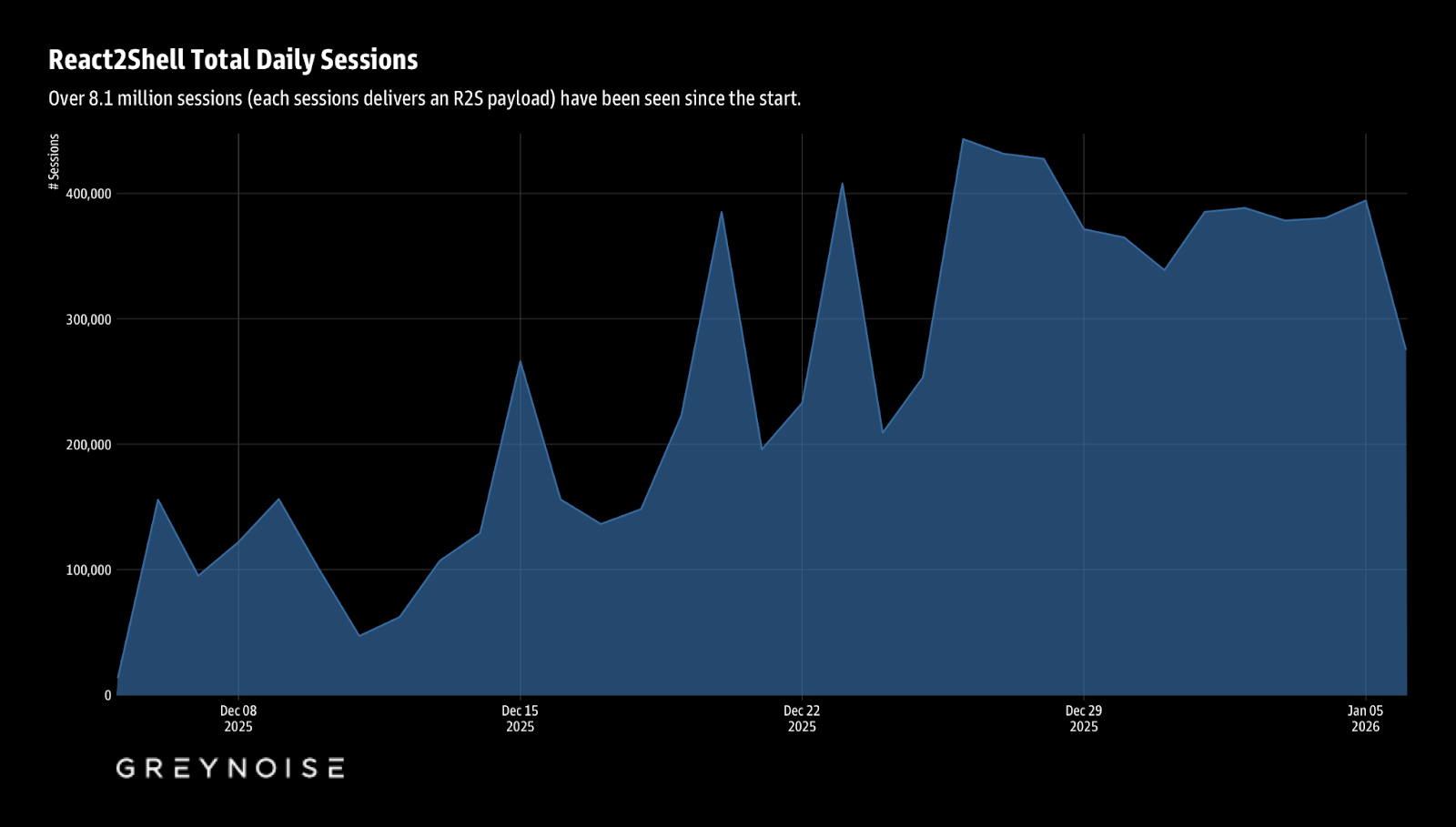

React2Shell Vulnerability Hit by 8.1 Million Attack Attempts

2025/01/08 gbhackers — React Server Components (RSC) の Flight プロトコルに存在するリモート・コード実行の脆弱性 CVE-2025-55182 (通称 React2Shell) は、大規模なエクスプロイト・キャンペーンの標的となっており、その勢いに衰える気配はない。この脆弱性が公表されて以降、脅威インテリジェンス企業 GreyNoise は 810 万件以上の攻撃セッションを記録している。1 日あたりの攻撃件数は、2025年12月下旬に 43 万件を超えた後、30 万件から 40 万件の範囲で推移している。このキャンペーンの規模の大きさは、React/Next.js/RSC Flight プロトコルに依存する多数の下流フレームワークに影響を与えるこの脆弱性の深刻さを、明白に示している。

多くのケースにおいて、影響を受ける技術要素は、本番環境レベルの権限で実行されるアプリケーション・ロジックのフロントエンドに位置している。そのため、このエコシステムを狙う脅威アクターにとって、極めて価値の高い標的となっている。このキャンペーンを支えるエクスプロイト基盤は、101 カ国/1,071 の Autonomous System Numbers (ASN) に分散された 8,163 個の固有の送信元 IP アドレスに及んでいる。

こうした地理的およびネットワーク的な多様性が示すのは、日和見的な自動化ボットネットから高度な脅威オペレーションに至るまでの多数の脅威アクター・グループに、このエクスプロイトが広く採用されている状況である。送信元ネットワーク分布においては、Amazon Web Services が大きな割合を占めている。観測されたエクスプロイト・トラフィック全体の 3 分の 1 以上が、同クラウド・プロバイダーに起因している。

上位 15 の ASN が送信元 IP の約 60% を占めており、クラウド・インフラ・プロバイダーが、大規模な攻撃キャンペーンを組織化するためのプラットフォームとして、依然として好まれている状況を示している。

多様なペイロード戦術

このキャンペーンでは、これまでに7万個以上の固有のペイロードが生成されている。それが示唆するのは、攻撃者による継続的かつ反復的な実験が試行されている状況である。

ネットワーク・フィンガープリント分析により、700 個の異なる JA4H ハッシュ (HTTP クライアント・フィンガープリント) と、340 個の一意な JA4T ハッシュ (TCP スタック・フィンガープリント) が確認された。これは、脆弱なエンドポイントに対して展開されている、ツールおよび自動化フレームワークの多様性を示している。

攻撃パターンは、多段階のエクスプロイト手法を示している。初期の概念実証 (PoC) コマンドでは、シンプルな PowerShell の算術演算が用いられている。これにより、エンドポイント・アーティファクトを最小限に抑えながら、コマンド実行の可否を検証している。

検証に成功した攻撃者は、次の段階へと移行する。標準的な “-enc” 難読化手法と DownloadString および即時実行 (IEX) プリミティブを組み合わせた、エンコード済み PowerShell ステージャーを展開し、第2段階のペイロードを取得する。この第2段階のペイロードは、Windows AMSI (Antimalware Scan Interface) を標的とするリフレクション・ベースのマルウェア対策バイパス手法を採用している。これは、近年の攻撃ツール・チェーン全体で広く文書化されている、一般的なエクスプロイト手法である。

観測されたエクスプロイト IP の約 50% は、GreyNoise により 2025年7月以降に確認されたものである。このデータが示すのは、新たにプロビジョニングされたインフラ/VPS/プロキシ・プールに運用において、きわめて迅速な IP ローテーション戦術が採用されていることである。こうした挙動から推測されるのは、少なくとも初期段階で行われたのは特定の組織を狙った侵入活動ではなく、日和見的かつ自動化された大規模な攻撃であったことだ。

防御策の推奨事項

ユーザー組織にとって必要なことは、React および Next.js のデプロイメントに対するパッチを最優先で適用することだ。

ネットワーク防御担当者は、特定された攻撃元を対象とする GreyNoise の動的ブロックリストを導入すべきである。攻撃インフラの規模と分散性を考慮すると、静的な IP ブロックのみでは不十分だと考えられる。持続的な攻撃量/インフラの多様性/急速な IP 変更が示すのは、脅威アクターが React2Shell をコモディティ・ボットネット型エクスプロイト・キットへ統合し続ける限り、このキャンペーンが継続していく可能性である。

エンドポイント防御担当者が実施すべきは、PowerShell 実行とエンコードされたコマンド・パラメータ/DownloadString 機能/特定の AMSI バイパス・リフレクション・パターンを組み合わせた、プロセス生成イベントの監視である。また、PowerShell スクリプト・ブロックのログ記録 (Windows イベント ID 4104) に関しては、System.Management.Automation.AmsiUtils およびリフレクション・ベースのフィールド変更を含む不審な組み合わせに対して、アラートを発するよう設定すべきである。

迅速なパッチ適用と高品質なエンドポイント検出を実装する組織は、この脅威を初期段階で封じ込めるための態勢を維持できる。

React/Next.js における脆弱性の原因は、 React Server Components (RSC) の Flight プロトコルにおけるリモート・コード実行の欠陥にあります。具体的には、サーバとクライアントの間でデータをやり取りする際のプロトコル処理に不備があり、特別に細工したリクエストを送信する攻撃者に、 OS コマンドなどの不正実行が許される状態になっています。まずは、プロジェクトの React や Next.js のバージョンを確認し、最新のパッチが適用されているかどうかをチェックする必要があります。よろしければ、React2Shell での検索結果も、ご参照ください。

You must be logged in to post a comment.