PDFSIDER Malware Actively Exploited to Evade Antivirus and EDR Defenses

2026/01/19 gbhackers — DLL サイドローディングを介して、Endpoint Detection and Response (EDR) システムを回避する、高度なバックドア型マルウェア亜種 PDFSIDER を、Resecurity のセキュリティ研究者たちが特定した。この脅威が示唆するのは、高度持続的脅威 (APT:Advanced Persistent Threat) のテクニックであり、回避メカニズムと暗号化された C2 (Command and Control) を組み合わせることで、侵害したシステムに対する秘匿的なアクセスを維持するものだ。

PDFSIDER の感染チェーンは、有効な証明書で署名された正規の実行ファイルを取り込んだ、ZIP アーカイブを配布するスピアフィッシング・キャンペーンから始まる。このペイロードは、PDF 作成/ファイル変換において利用される、Miron Geek Software GmbH が開発した生産性ソフトウェア PDF24 Creator を装っている。被害者が EXE ファイルを実行すると、画面に表示することなく静かにペイロードが初期化され、マルウェアの感染シーケンスが開始される。

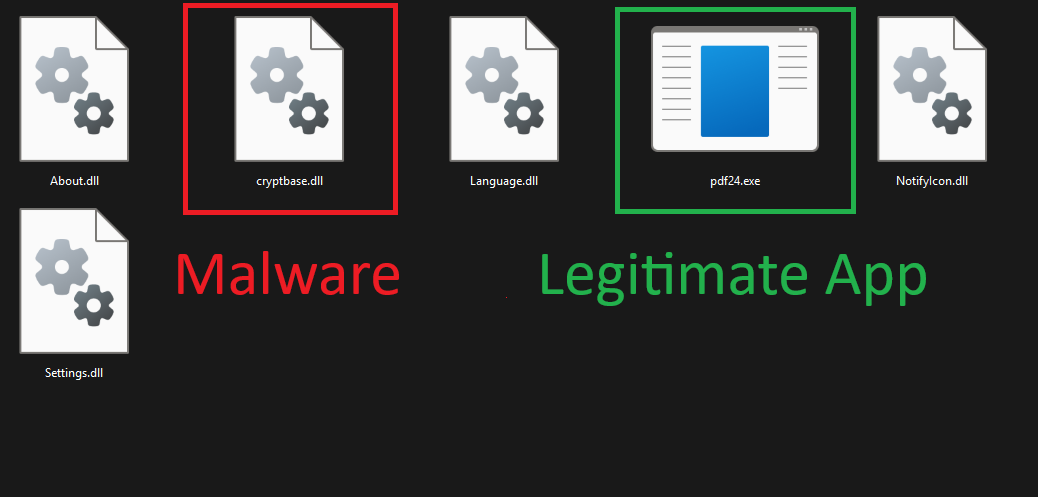

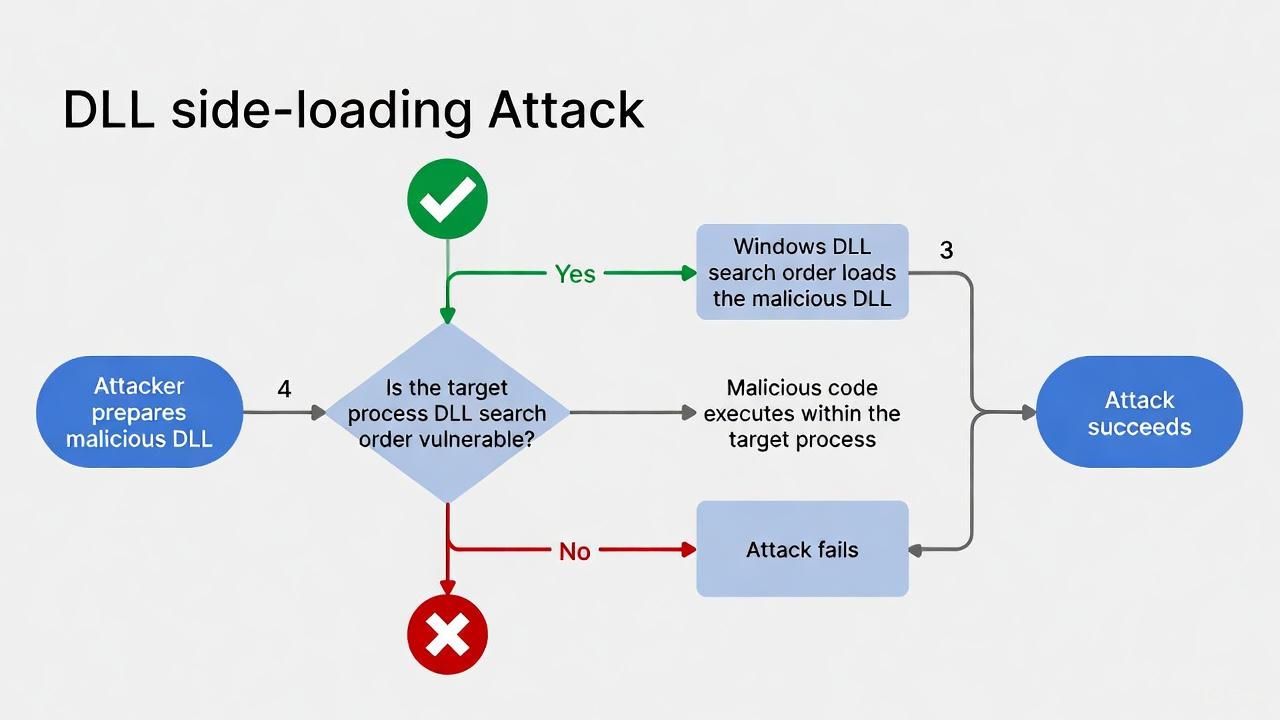

この攻撃で悪用されるのは、PDF24 ソフトウェアに存在する既知の脆弱性であり、悪意のペイロード展開は DLL サイドローディングの手法により実行される。この手法では、正規の PDF24.exe アプリケーションと同じディレクトリに悪意の “cryptbase.dll” を配置し、正規プロセスがシステム標準の “cryptbase.dll” ではなく、攻撃者の DLL を読み込むように誘導する。このアプローチにより、不審な DLL インジェクションを監視する従来型 EDR 検知メカニズムが効果的に回避されてしまう。

技術的アーキテクチャ

この実行が成功すると、PDFSIDER は Winsock 接続を初期化し、システム情報の収集を開始する。マルウェアは主にメモリ内で動作し、ディスク上のアーティファクトを最小化することで、フォレンジックにおける可視性を低下させる。コマンド実行は、”cmd.exe” を中核とする匿名パイプ経由で行われ、CREATE_NO_WINDOW フラグにより、被害者側に対するコンソール・ウィンドウは表示されない。

このマルウェアは、包括的なシステム情報を抽出し、一意のシステム識別子を生成した上で、収集したデータを攻撃者のインフラへ送信する。このアーキテクチャにより、脅威アクターは対話型機能を備えたリモート・コマンド・シェルを確立し、任意のシェル・コマンドの実行や出力の窃取を可能にする。

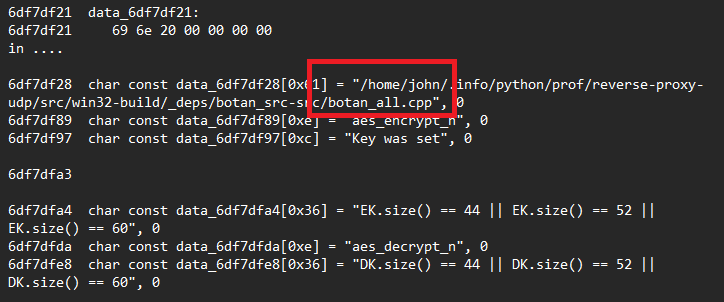

重要な技術的指標として、AES-256-GCM 認証付き暗号化用に構成された、Botan 3.0.0 暗号ライブラリの組み込みが確認されている。このマルウェアは、Galois/Counter Mode による AEAD (Authenticated Encryption with Associated Data) を実装しており、すべての送受信通信は暗号化され、認証された状態で維持される。この高度な暗号実装は、金銭目的型マルウェアではなく、諜報活動に特化したオペレーションに典型的な特徴であり、攻撃者がコマンド・チャネルの完全性と機密性の維持を重視していることを示している。

すべての機密データはメモリ内でのみ復号され、非暗号化データがディスクに書き込まれることはない。この手法により、セキュリティ監視ツールやインシデント・レスポンス担当者による検知は大幅に困難になる。脅威アクターは、リース型の VPS サービスを通じて C2 インフラを構築している。このインフラは、暗号化された窃取データを DNS ポート 53 経由で中継し、正規の DNS 通信に悪意のトラフィックを紛れ込ませる。

回避メカニズム

PDFSIDER に組み込まれている多段階環境検証ルーチンにより、サンドボックス/仮想マシン/解析ラボなどは検知されてしまう。このマルウェアは GlobalMemoryStatusEx 関数を用いてシステム RAM 容量を評価し、仮想環境に典型的な低メモリ構成のシステムでは、即座に実行を終了する。さらに、デバッガ検出メカニズムも実装されており、制御された解析環境ではなく、実運用環境でのみ実行される。

PDFSIDER は高度な脅威であり、正規アプリケーションの悪用とメモリ常駐実行を通じて、従来型セキュリティ・ツールを回避する。ユーザー組織にとって必要なことは、振る舞い監視/プロセス実行における権限制御の強化/暗号異常検知の実装などである。

このインシデントが改めて浮き彫りにするのは、アプリケーションのパッチ適用と、複数の検知レイヤーを組み合わせた多層防御戦略の重要性である。AI 支援型のコード解析ツールによる手法の高度化が進む中、脅威アクターたちは正規ソフトウェアの脆弱性を悪用し、企業ネットワーク内で永続的かつ秘匿的なアクセスを維持し続けている。

侵害指標 (IOC)

| File Name | MD5 Hash | Status |

|---|---|---|

| About.dll | e0e674ec74d323e0588973aae901b5d2 | Clean |

| Cryptbase.dll | 298cbfc6a5f6fa041581233278af9394 | Malicious |

| Language.dll | 80e4a29270b828c1f97d9cde9475fcbd | Clean |

| NotifyIcon.dll | 96ff508f9be007062b1770691f489e62 | Clean |

| Pdf24.exe | a32dc85eee2e1a579199050cd1941e1d | Clean |

| Settings.dll | 9f9dd5a432b4dde2160c7a7170e0d069 | Clean |

正規のソフトウェアを装い、EDR などによる検出をかいくぐってコンピュータを乗っ取る、高度なマルウェア PDFSIDER が見つかりました。この問題の特性は、信頼されたプログラムが起動する際に、同じ場所にある特定の DLLファイルを読み込んでしまう、DLL サイドローディングという仕組みの悪用と、プログラムの脆弱性にあります。

攻撃者は、PDF 作成ソフトなどの本物の実行ファイルと同じ場所に、悪意の偽部品 (cryptbase.dll) を忍び込ませます。起動するソフトウェアは、OS 標準の安全な部品ではなく、この偽物を正しいものとして読み込んでしまうため、EDR などは本物のソフトが動いていると勘違いし、攻撃を許してしまいます。

さらに、盗み出された情報は、軍事レベルの強力な暗号で保護され、DNS 通信という普通の通信に紛れて外部へ送られるため、見つけ出すのが非常に困難です。対策としては、ソフトを常に最新の状態に保つだけでなく、プログラムの不自然な動きを監視する設定を整えることが重要だと、この記事は指摘しています。よろしければ、DLL Sideloading での検索結果も、ご参照ください。

You must be logged in to post a comment.