PoC Released for GNU InetUtils telnetd RCE as 800K+ Exposed Instances Remain Online

2026/01/26 gbhackers — GNU Inetutils telnetd において公開されたのは、深刻なリモート・コード実行の脆弱性 CVE-2026-24061 に対する概念実証 (PoC) エクスプロイトである。現時点で、80 万件を超える脆弱なインスタンスが、依然としてインターネット上で公開アクセス可能な状態にあると、セキュリティ研究者たちは警告している。この脆弱性を悪用する未認証の攻撃者は、脆弱なバージョンの telnetd サービスを実行しているシステム上で、任意のコマンドを実行できる。

脆弱性の概要

この脆弱性 CVE-2026-24061 が影響を及ぼす対象は、ネットワーク経由で暗号化されていない端末アクセスを提供する、レガシーなリモート・ログイン・サービスである GNU Inetutils telnetd である。この脆弱性は、telnet デーモンにおける不適切な入力検証に起因し、攻撃者による認証メカニズムの回避と、標的システム上での任意のコマンド実行を許すものである。

実際に動作する PoC コードの公開により、技術的専門性が最小限の脅威アクターであっても、その悪用が極めて容易となる。

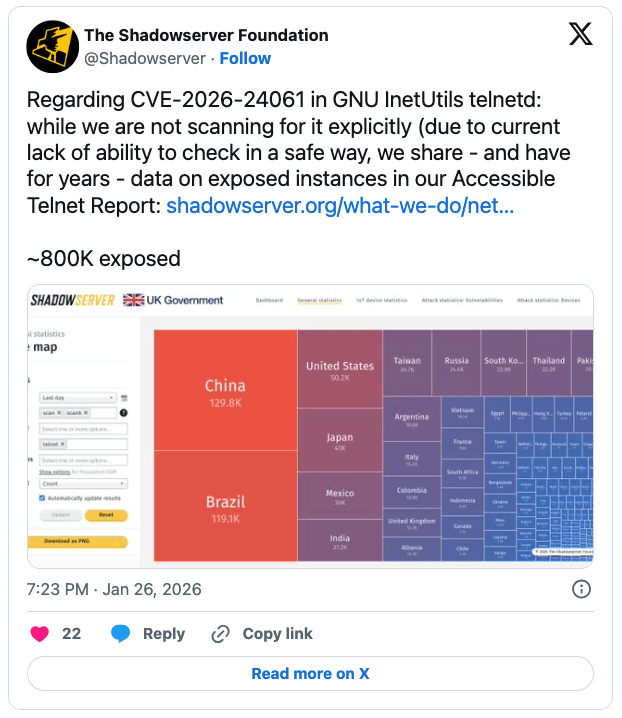

Shadowserver Foundation の Accessible Telnet Report が、この問題の規模を明らかにしている。インターネット全体では、約 80 万件の telnet インスタンスが 23/TCP ポート上で公開された状態にあり、大規模な一斉キャンペーンを試行する脅威アクターにとって、魅力的な攻撃対象領域を形成している。

Shadowserver の統計が示すのは、十分に文書化されたセキュリティ・リスクが存在する状況においても、このレガシー・サービスが実稼働環境で運用され続けているという現実である。Telnet は、ログイン認証情報を含む、すべてのデータを平文で送信する。そのため、侵害されたシステムでは、認証情報の収集/ラテラル・ムーブメントが即座に引き起こされる可能性がある。今回の脆弱性 CVE-2026-24061 のようなリモート・コード実行の脆弱性と組み合わされることで、公開された Telnet サービスは、重要インフラに対する強力な攻撃ベクターとなる。

ユーザー組織にとって必要なことは、ネットワーク境界において、23/TCP ポートおよび代替ポート ( 2323/2222 ) 上で公開されている、Telnet サービスの有無を直ちに監査することである。Shadowserver のダッシュボードでは、アクセス可能な Telnet インスタンスに関するリアルタイム統計が、国別/業種別/ASN 別に提供されている。

優先的な是正対応として挙げられるのは、telnetd の完全な無効化と SSH への移行および、信頼された内部ネットワークのみに Telnet アクセスを制限する、厳格なファイアウォール・ルールを実装である。ネットワーク防御担当者は、Shadowserver による深刻度分類を参照すべきである。Telnet 公開状態は “Medium”、侵害が確認された場合は “Critical” として扱われている。さらに Shadowserver Foundation は、CVE-2024-40891 の影響を受ける Zyxel CPE デバイス、および 、7777 ボットネットにより侵害されたシステムについても、同等の緊急性で警告を発している。

セキュリティ・チームにとって必要なことは、この脆弱性を標的とするエクスプロイト活動に関する脅威インテリジェンス・フィードを継続的に監視することである。80 万件を超える公開インスタンスの存在と、PoC の容易な入手性を踏まえると、大規模なスキャンおよび悪用キャンペーンが発生する可能性は極めて高い。レガシーな Telnet インフラを運用している組織は、差し迫った侵害リスクに直面しており、是正対応を最優先事項として扱う必要がある。

GNU Inetutils の telnetd サービスにおいて、外部からのシステム乗っ取りに至る恐れのある、深刻な脆弱性 CVE-2026-24061 が発見されました。この問題の原因は、ネットワーク経由で送られてくる入力内容を、telnet デーモンが正しく検証できない不備にあります。この欠陥を突く攻撃者は、認証を回避して任意のコマンドを実行 (リモートコード実行) を引き起こす可能性を得ます。

現在、インターネット上において、約 80 万件もの脆弱な Telnet サービスが、依然として公開状態にあります。この問題の原因は、すべての通信を暗号化せずに平文で送信する、Telnet のレガシーな仕組みにあり、今回の脆弱性を悪用するための具体的な攻撃コード (PoC) が公開されてしまったことにあります。これにより、高度な技術を持たない攻撃者であっても、容易にシステムへ侵入することが可能になっています。ご利用のチームは、ご注意ください。よろしければ、2026/01/21 の「GNU InetUtils の深刻な認証バイパスの脆弱性:ログイン時の “-f root” パラメータで root 権限の奪取」も、ご参照ください。

You must be logged in to post a comment.