170+ SolarWinds Help Desk Installations Vulnerable to RCE Attacks Exposed Online

2026/02/05 CyberSecurityNews — SolarWinds Web Help Desk の 170 件を超える実環境で、深刻なリモート・コード実行 (RCE) の脆弱性 CVE-2025-40551 (CVSS:9.8) の悪用が可能であり、CISA の Known Exploited Vulnerabilities ( KEV ) カタログにも追加されている。この脆弱性を悪用する未認証の攻撃者は、信頼されていないデータへのデシリアライズを通じて、影響を受けるシステム上で任意のコマンドを実行できる。

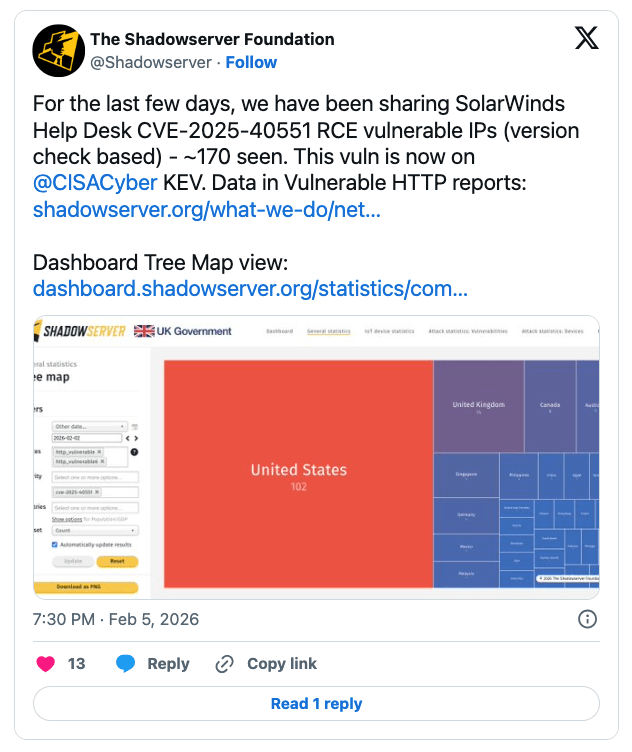

Shadowserver Foundation は、Vulnerable HTTP レポートを通じて脆弱な SolarWinds Web Help Desk インストール環境の追跡と報告を継続している。それらのバージョン確認に基づき、約 170件の公開インスタンスが侵害に直面していると特定した。

これらのインターネットから到達可能なインストール環境では、攻撃において認証は必要とされず、ネットワーク経由での悪用が可能であるため、脅威アクターにとって極めて魅力的な標的となる。

脆弱性 CVE-2025-40551 が影響が及ぶ範囲は、SolarWinds Web Help Desk の バージョン 2026.1 以下であり、安全でないデータへのデシリアライズにより問題が引き起こされる。この欠陥は AjaxProxy 機能内に存在し、攻撃者が細工したシリアライズ済み Java オブジェクトをアプリケーションへ送信することで、その処理時に、基盤ホスト上で任意コマンドが実行される。

この脆弱性は、Horizon3.ai の研究者により発見されたが、その際には、スタティック認証情報の漏洩やセキュリティ保護バイパスなどの、複数の関連する問題も発見されている。

その中でも、脆弱性 CVE-2025-40551 が特に深刻な理由は、脅威アクターがユーザー操作や事前認証を一切必要とせずに、完全なシステム侵害を引き起こせる点にある。悪用に成功した攻撃者は、Web Help Desk サービス・アカウントの権限でコマンドを実行し、システムの機密性/完全性/可用性を完全に掌握できる。

CISA KEV への追加および実環境での悪用

米国の Cybersecurity and Infrastructure Security Agency (CISA) は、2026年2月3日に CVE-2025-40551 を、Known Exploited Vulnerabilities カタログに追加し、実環境での悪用を正式に認めた。

Binding Operational Directive 22-01 に基づき、連邦政府の民間行政機関は、2026年2月6日までに、この脆弱性への対処を完了する必要がある。KEV への登録が意味するのは、この脆弱性を攻撃者が積極的に標的としている状況であり、リスク水準が一段階引き上げられたことである。

その一方で BitSight は、この脆弱性に対して Dynamic Vulnerability Exploit (DVE) スコア 9.19 を付与しており、極めて高い深刻度と、現実的な悪用可能性を指摘している。この IT 管理/サービスデスク・プラットフォームが、特権的アクセス/運用上での中核的な役割/二次侵害を容易にする特性を持つことから、攻撃者により継続的に標的化されていると、同社は指摘している。

すでに SolarWinds は、バージョン 2026.1 をリリースし、CVE-2025-40551 に対処している。このリリースでは、以下の 3 件の関連脆弱性も同時に修正されている。

- CVE-2025-40552: 認証バイパス

- CVE-2025-40553:デシリアライズ RCE

- CVE-2025-40554:認証バイパス

これら 4 件の脆弱性は CVSS スコア 9.8 と評価されており、未認証でのアクセスやコード実行を、さまざまな形で可能にしてしまう。

SolarWinds Web Help Desk の広範な利用状況と、実環境での悪用が確認されている事実を踏まえると、影響を受けるバージョンを運用している組織は、ベンダ提供の更新を直ちに適用すべきである。

この問題の原因は、IT 管理ツールである SolarWinds Web Help Desk において、中身の安全性が確認されていない状態の外部データが、プログラム用のデータに復元されていることにあります。デシリアライズ (復元) とは、ネットワーク送信などのために細かく分解されたデータを、元のプログラムで使える形に組み立て直す作業です。この復元プロセスに存在する脆弱性 CVE-2025-40551 を悪用する攻撃者は、悪意の命令を仕込んだ偽のデータを送り付け、システムを騙して復元/実行させることが可能です。その結果として、認証なしで、外部からサーバーを自在に操られてしまうリモート・コード実行 (RCE) が可能となっています。Shadowserver の調査結果によると、危険な環境が Japan にも 1 つあります。ご利用のチームは、ご注意ください。よろしければ、CVE-2025-40551 での検索結果も、ご参照ください。

You must be logged in to post a comment.