Akira ransomware targets Cisco VPNs to breach organizations

2023/08/22 BleepingComputer — Akira ランサムウェアが、Cisco VPN 製品を攻撃ベクターとして企業ネットワークに侵入し、データ窃取を行った後に暗号化するという証拠が増えている。Akira ランサムウェアは、2023年3月以降に検出された新しいランサムウェアであり、その後に、VMware ESXi 仮想マシンを標的とする Linux 暗号化ツールも開発している。

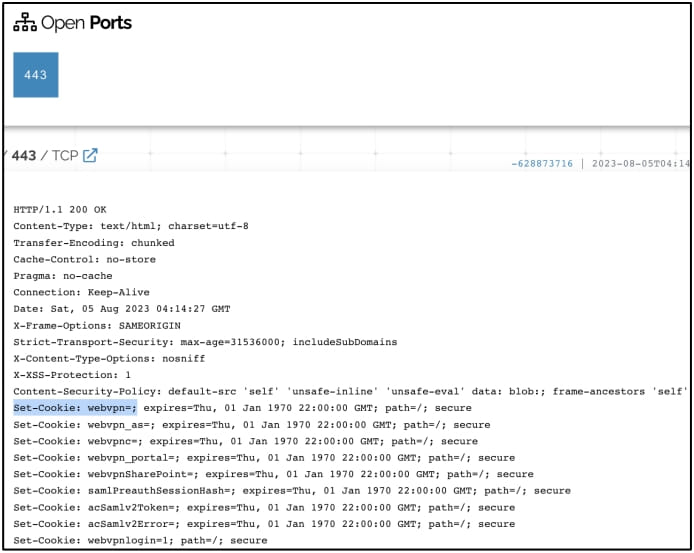

Cisco VPN ソリューションは、ユーザーと企業ネットワークの間を、暗号化されたセキュアなデータ伝送で接続するものであり、多くの業界で広範に採用され、リモート・ワーキングを支援するものである。

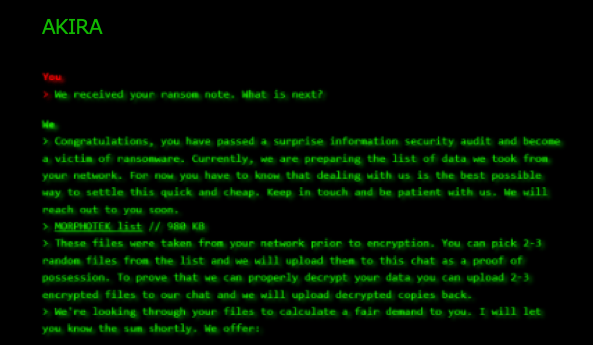

伝えられるところによると、Akira は侵害した Cisco VPN アカウントを用いて企業ネットワークに侵入しているが、安易にバックドアをドロップすることもなく、検出されやすい永続化メカニズムを設定することもないという。

Cisco VPN を標的とする Akira

この5月に Sophos が、Akira による VPN アカウント悪用について指摘しており、このランサムウェア・ギャングは、Single Factor 認証を用いる VPN アクセスを介して、ネットワークに侵入したと述べている。

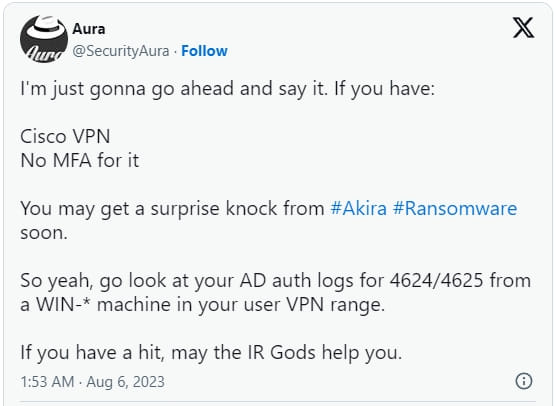

その一方で、Aura と名乗るインシデント研究者は、Multi Factor 認証で保護されていない Cisco VPN アカウントを介して実施された、複数の Akira インシデントの手口について、さらなる情報を Twitter で共有している。

Aura は、「Cisco ASA にはロギング機能がないため、Akira が VPN アカウントの認証情報をブルートフォースしたのか、ダークウェブ・マーケットで購入したのかは不明である」と、BleepingComputer に対して語っている。

SentinelOne のレポートも、同じ攻撃方法にフォーカスしており、「Akira が Cisco VPN ソフトウェアの未知の脆弱性を悪用して、MFA がない場合に認証をバイパスする可能性が示されている」という非公開情報が、BleepingComputer に共有されている。

SentinelOne は、グループの恐喝ページに投稿された流出データから、Akira が Cisco VPN ゲートウェイを使用している証拠を発見したという。そして、少なくとも8つのケースで Cisco VPN 関連の特徴を観察したことから、これがランサムウェア・グループによる継続的な攻撃戦略の一部であることが示唆されている。

Source: SentinelOne

RustDesk によるリモート・アクセス

さらに、SentinelOne のアナリストたちは、Akira がネットワークを侵害してナビゲートするために、RustDesk オープンソースのリモート・アクセスツールを使用していることを発見した。それにより Akira は、このソフトウェアを悪用する最初のランサムウェア・グループとして知られることになった。

RustDesk は正規のツールであるため、その存在が警戒される可能性は低く、侵入されたコンピュータに対して秘密裏にリモート・アクセスを実行できる。

また、RustDesk を使用することで、以下のような利点も生じる:

- Windows/macOS/Linux などにおけるクロス・プラットフォーム・オペレーションが可能で、Akira の全ターゲット範囲をカバーする。

- P2P 接続は暗号化されているため、ネットワーク・トラフィック監視ツールによるフラグが立ちにくい。

- データ流出を容易にするファイル転送をサポートし、Akira のツールキットを効率化する。

SentinelOne が Akira の攻撃で観測した最新の TTP には、SQL データベースへのアクセスと操作/ファイアウォールの無効化と RDP の有効化/LSA プロテクションの無効化/Windows Defender の無効化などがある。

このような軽微なアクションは、攻撃者が環境内に存在を確立した後の、攻撃の最終段階に進む準備が整ったときに実行される。

2023年6月下旬に Avast は、Akira ランサムウェア用の無料の復号化ツールをリリースした。しかし残念ながら、それ以降にエンクリプターにパッチが当てられており、Avast のツールが有効なのは、以前のバージョンの被害者のみとなる。

Akira のマルチ・プラットフォーム対応については、以前から言及されていましたが、ついに Cisco 製品までもターゲットにして、積極的に活動しているようです。直近の情報は、2023/06/28 の「Akira ランサムウェアの Linux 版が登場:VMware ESXi サーバが標的に」となります。よろしければ、Akira で検索も、ご利用ください。

You must be logged in to post a comment.