Fresh Wave of Malicious npm Packages Threaten Kubernetes Configs and SSH Keys

2023/09/20 TheHackerNews — 侵害済のマシンからリモート・サーバへ向けて、Kubernetes のコンフィグと SSH キーを流出させるようにデザインされた、悪意のパッケージを連携させる新たなバッチを、研究者たちが npm パッケージ・レジストリで発見した。Sonatype は、これまでに14種類の npm パッケージを発見したと発表した。具体的には、@am-fe/hooks、@am-fe/provider、@am-fe/request、@am-fe/utils、@am-fe/watermark、@am-fe/watermark-core、@dynamic-form-components/mui、@dynamic-form-components/shineout、@expue/app、@fixedwidthtable/fixedwidthtable、@soc-fe/use、@spgy/eslint-plugin-spgy-fe、@virtualsearchtable/virtualsearchtable、shineouts などである。

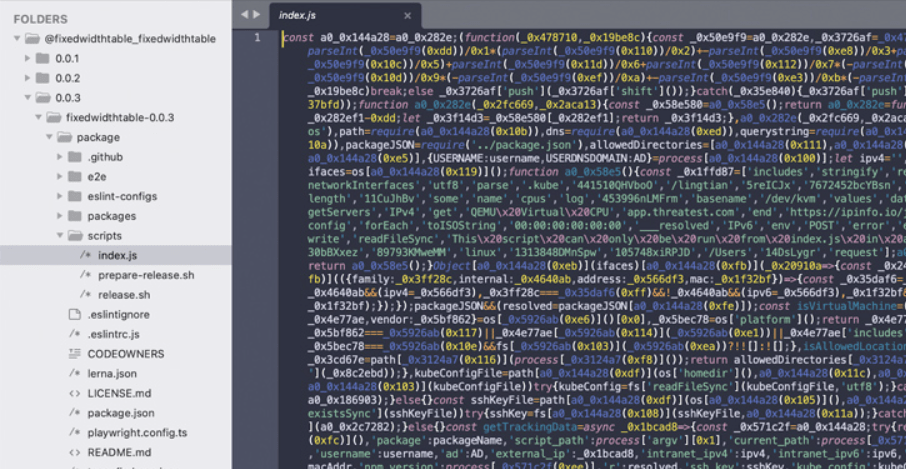

Sonatype は、「これらのパッケージは、ESLint プラグインや TypeScript SDK ツールなどの、JavaScript ライブラリ/コンポーネントになりすまそうとしている。それらが、インストールされると、複数のバージョンのパッケージが難読化されたコードを実行し、ターゲット・マシーンから機密ファイルを収集し、吸い上げることが確認された」と述べている。

それらのモジュールが採取するのは、Kubernetes のコンフィグや SSH キーに加えて、ユーザー名/IP アドレス/ホスト名などのシステム・メタデータにまで及ぶという。続いて、それらの全ては、app.threatest[.]com というドメインに送信される。

PayPal Zettle と Airbnb の開発者が、倫理的な実験の一環として使用したとされる内部パッケージがある。つい先日に、依存関係の混同という手法を悪用し、それらを偽装する npm パッケージが、 Sonatype により検出された。それから1週間後に、この開示は行われている。

その一方で、脅威アクターたちは、開発者のシステムを侵害し、最終的にはソフトウェアのサプライチェーンを汚染するために、cryptojackers/infostealers などの新たなマルウェアを使用して、npm /PyPI などの OSS レジストリをターゲットにし続けている。

今月の初めに Phylum が取り上げた例は、hardhat-gas-report という npm モジュールに関するものだ。このモジュールは 2023年1月6日から良性を維持していたが、9月1日に2回連続でアップデートを受けた後に、悪意の JavaScript が取り込まれ、クリップボードにコピーされた Ethereum の秘密鍵を、リモートサーバに流出させるように変化していた。

同社は「この標的型アプローチが示すのは、暗号通貨セキュリティに対する高度な理解である。つまり、この攻撃者は、Ethereum のウォレットなどのセキュアなデジタル資産に不正アクセスするために、機密性の高い暗号鍵を取得/流出させることを目的としている」と述べている。

別のサプライチェーン攻撃のケースでは、gcc-patch という狡猾な npm パッケージが関与していた。このパッケージは、特注の GCC コンパイラを装っているが、実際には暗号通貨マイナーを隠し持っており、それを検知できない開発者たちから、コンピュータの計算能力を密かに搾取し、その犠牲の上に利益を得ようとしている。

さらに、このようなキャンペーンは、Javascript (npm)/Python (PyPI)/Ruby (RubyGems) のエコシステムを横断して多様化している。そして、脅威アクターたちは、データの収集/流出のための機能を備えた複数のパッケージをアップロードし、悪意のペイロードを搭載した新バージョンを公開することで、それらをフォローアップしている。

このキャンペーンが示すのは、OSS パッケージ・リポジトリにおいてマルウェアが蔓延していることである。また、Apple の macOS ユーザーが主たる標的にされており、Windows 以外のオペレーティング・システムも標的されることが示唆されている。

Phylum は「これらのパッケージの作者は、ソフトウェア開発者に対する広範なキャンペーンを展開している。このキャンペーンの最終的なゴールは、依然として不明である」と分析している。

この記事を訳していて感じたのは、OSS リポジトリを悪意のパッケージで汚染していく、脅威アクターたちによる攻撃パターンが多様化し、また、複雑化していることです。最近の記事で印象に残っているものに、2023/09/18 の「Bumblebee マルウェアが再登場:WebDAV サービスを悪用する新たなキャペーンを展開」があります。この攻撃では、DGA (Domain Generation Algorithm) を用いて、アクティブな C2 サーバ IPアドレスを解決するものが見つかるまで、作成されたリストが反復/接続されるようです。よろしければ、カテゴリ Malware も、ご利用ください。

You must be logged in to post a comment.