Citrix Bleed exploit lets hackers hijack NetScaler accounts

2023/10/25 BleepingComputer — Citrix Bleed と名付けられた脆弱性 CVE-2023-4966 に対して、PoC エクスプロイトがリリースされた。この脆弱性の悪用に成功した攻撃者は、脆弱な Citrix NetScaler ADC/NetScaler Gateway アプライアンスから、認証セッション・クッキーを取得できるという。脆弱性 CVE-2023-4966 は、リモートからの悪用が可能な、クリティカルな情報漏えいの欠陥であり、10月10日の時点で Citrix は、詳細を明らかにすることなく修正している。その一方で、10月17日に Mandiant は、この脆弱性がゼロデイとして、2023年8月下旬以降の限定的な攻撃で悪用されていることを明らかにした。

10月23日 (月) に Citrix は、NetScaler ADC/Gateway アプライアンスの管理者に対して、悪用される確率の増加を伝え、この欠陥に対して、直ちにパッチを適用すべきと警告していた。

そして 10月25日 (水) には Assetnote の研究者たちが、CVE-2023-4966 の悪用方法の詳細を共有し、GitHub で PoC エクスプロイトを公開した。

Citrix Bleed という脆弱性

Citrix Bleed と名付けられた脆弱性 CVE-2023-4966 は、Citrix NetScaler ADC/NetScaler Gateway に影響を及ぼす、認証を必要としないバッファ関連の脆弱性である。このネットワーク・デバイスが提供する機能には、ロードバランシング/ファイアウォール実装/トラフィック管理/VPN/ユーザー認証などがある。

そして Assetnote による分析の結果として、パッチが適用されていない NetScaler 13.1-48.47 と、パッチが適用された NetScaler 13.1-49.15 において、50件以上の関数の変更が発見された。

Assetnote が発見したのは、これらの関数のうちの2つである、”ns_aaa_oauth_send_openid_config” と”ns_aaa_oauthrp_send_openid_config” において、レスポンスの生成に先立って、境界チェックが追加されていることである。

これらの関数は “snprintf” を使用して、生成された OpenID 設定の JSON ペイロードに適切なデータを挿入する。パッチ前のバージョンでは、レスポンスに対するチェックは行われずに、即座に送信されていた。

この脆弱性は、 “snprintf” 関数の戻り値に起因しており、悪用されるとバッファのオーバーリードにつながる可能性があるという。パッチを当てたバージョンでは、”snprintf” が 0x20000 より小さい値を返した場合にのみ、レスポンスを送信するようになっている。

セッション・トークンの奪取

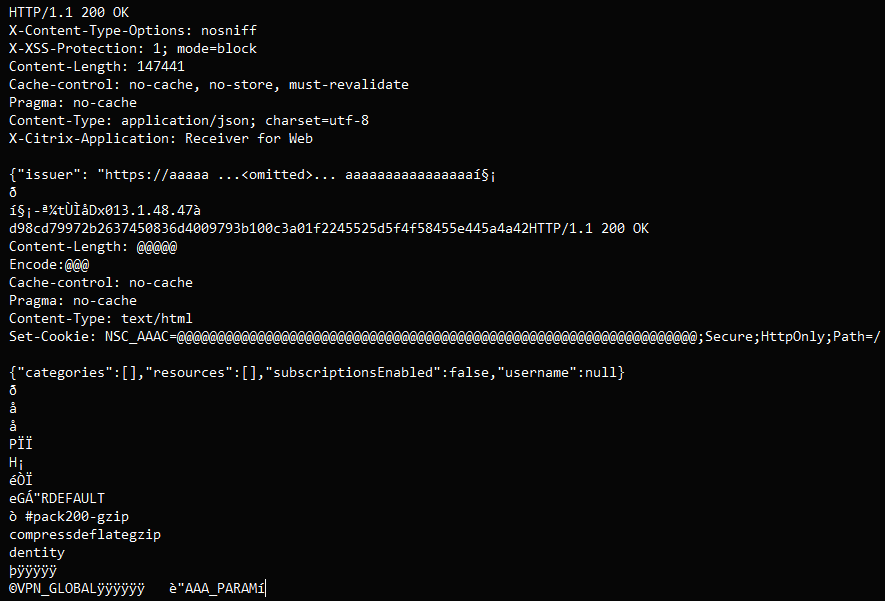

この知識をもとに、Assetnote のアナリストたちは、脆弱な NetScaler エンドポイントの悪用を試みた。その過程において、ペイロードの生成に使用されるホスト名の値は HTTP Host ヘッダから取得されるため、アクセスのために管理者権限は不要であることが判明した。

さらに、ホスト名はペイロードに6回も挿入される。したがって、この脆弱性の悪用により、バッファの制限を超えるようになり、エンドポイントはバッファの内容と隣接するメモリで応答せざるを得なくなる。

Assetnote のレポートには、「JSON ペイロードの直後に、大量のリーク・メモリが生じることを、はっきりと確認できた。その多くはヌル・バイトであるが、レスポンスには不審な情報も含まれていた」と記されている。

この脆弱性を、テストのために何千回も試用したアナリストたちは、セッション・クッキーである 32Byte~65Byte バイト長の、16進数文字列を矛盾なく特定した。このクッキーを取得することで、攻撃者はアカウントを乗っ取り、脆弱なアプライアンスに無制限にアクセスできるようになる。

この脆弱性 CVE-2023-4966 の PoC エクスプロイトが一般に公開されたことで、脅威アクターたちは企業ネットワークへのイニシャル・アクセスを得るために、Citrix Netscaler デバイスを積極的に標的化すると予想される。

脅威モニタリング・サービスを提供する Shadowserver は、Assetnote による PoC エクスプロイトが公開された後に、悪用の試みが急増したと報告している。つまり、悪意のアクティビティは、すでに始まっていることになる。

この種の脆弱性は、ランサムウェアやデータ窃盗攻撃で多用されるため、システム管理者に推奨されるのは、直ちにパッチを適用し、問題を解決することだ。

この、Citrix NetScaler の脆弱性 CVE-2023-4966 ですが、PoC エクスプロイトが登場しました。文中にもあるように、それにより、攻撃が加速していく可能性があります。ご利用のチームは、対応を、お急ぎください。なお、これまでの経緯は以下のリストで確認できます。

10/10:Citrix NetScaler の脆弱性 CVE-2023-4966 が FIX:機密情報の漏洩

10/18:Citrix NetScaler の脆弱性 CVE-2023-4966:積極的な悪用が判明

10/23:Citrix NetScaler の脆弱性 CVE-2023-4966:悪用の事例を確認

You must be logged in to post a comment.