CISA warns of actively exploited Juniper pre-auth RCE exploit chain

2023/11/13 BleepingComputer — 11月13日に CISA は連邦政府機関に対して、Juniper J-Web インターフェースに存在するリモート・コード実行 (RCE) の4件の脆弱性が、認証前のエクスプロイト・チェーンの一部として悪用されていることを受けて、一連のデバイスを保護するよう警告した。1週間前に Juniper のアドバイザリにおいて、脆弱性 CVE-2023-36844/CVE-2023-36845/CVE-2023-36846/CVE-2023-36847 の悪用が顧客に通知されたが、その後に CISA も警告を発することになった。

Juniper SIRT は、「これらの脆弱性が悪用されていることを確認している。したがって、顧客に推奨されるのは、迅速なアップデートとなる」と述べている。

2023年8月に Juniper は、一連の脆弱性を修正するセキュリティ・アップデートをリリースしている、しかし、その1週間後には ShadowServer が悪用の試みを検知し、さらに watchTowr Labs のセキュリティ研究者たちが PoC エクスプロイトをリリースしている。

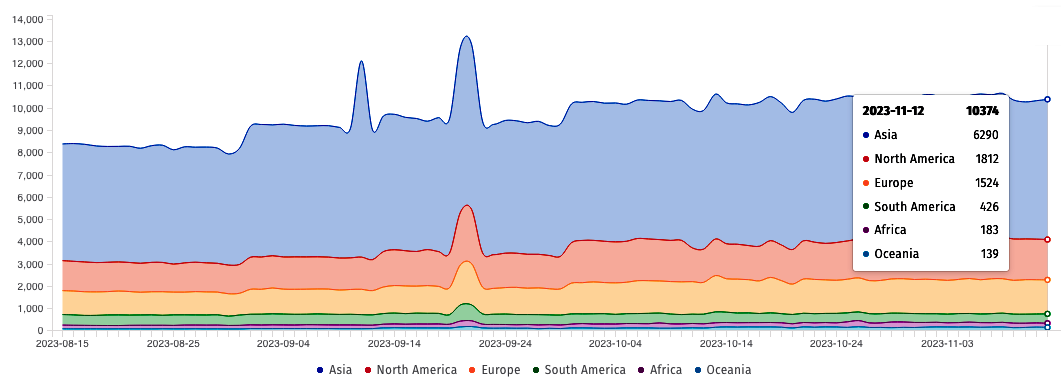

Shadowserver のデータによると、1万台以上の Juniper デバイスが、脆弱な J-Webインターフェイスをオンライン上に露出しているが、その大半は韓国にあるとしている、その一方で Shodan は、13,600台以上の Juniper デバイスがインターネットに露出していると見ているようだ。

管理者たちに求められるのは、JunOS を最新リリースにアップグレードすることである。それが難しい場合には、最低限の予防措置として、J-Web インターフェイスへのインターネット・アクセスを制限し、攻撃ベクターを排除することである。

8月の時点で watchTowr Labs の研究者たちは、「悪用方法が単純であり、JunOS デバイスがネットワーク内で特権的な位置を占めていることを考えると、大規模な悪用が行われても不思議ではない。影響を受けるデバイスを使用している組織に推奨されるのは、可能な限り早急にパッチを適用したバージョンへのアップデートであり、また、J-Web インターフェイスへのアクセスの無効化である」と述べている。

11月13日に CISA は、Juniper の4件の脆弱性について、脅威アクターたちが頻繁に用いる攻撃ベクターであり、また、連邦政府企業にとって重大なリスクであるとして、KEV (Known Exploited Vulnerabilities) カタログに追加した。

CISA の KEV リストに追加されたことで、米国連邦民間行政機関 (FCEB) 拘束力のある運用指令 (BOD 22-01) に従い、限られた期間内にネットワーク上の Juniper デバイスのセキュリティを確保する必要がある。

今日の KEV カタログ更新から4日後の 11月17日までに連邦政府機関は、すべての Juniper デバイスのアップグレードを完了しなければならない。

BOD 22-01 は米連邦政府機関を対象とするものだが、民間企業を含む全ての組織に対して、この脆弱性へのパッチを優先的に適用するよう、CISA は強く推奨している。

この、Juniper の4件の脆弱性ですが、2023/08/21 の「Juniper Junos OS の脆弱性 CVE-2023-36844 などが FIX:連鎖により CVSS 9.8 に到達」でお伝えしています。それらが、11月13日付で CISA KEV に追加され、11月17日までの修正が、連邦政府機関に対して指示されました。通常は3週間の期間が設定されましたが、今回は4日間という短い設定です。それだけ、状況が逼迫していると推測すべきなのでしょう。また、2023年8月の時点からアップデートされ続けている Juniper のドバイザリですが、個々の脆弱性の CVSS 値は 5.3 ですが、連鎖すると 9.8 になると表記されています。珍しいケースだと思いますが、お隣のキュレーション・チームは、取り扱いに悩んでいるようです。

You must be logged in to post a comment.