New Agent Tesla Malware Variant Using ZPAQ Compression in Email Attacks

2023/11/21 TheHackerNews — Agent Tesla マルウェアの新たな亜種が、ZPAQ 圧縮形式のルアー・ファイルを介して配信され、複数の電子メール・クライアントと、40近くの Web ブラウザから、データを採取していることが確認された。G Data のマルウェア・アナリストである Anna Lvova は、「ZIP や RAR などの広く使用されているフォーマットと比較して ZPAQ は、より優れた圧縮率とジャーナリング機能を提供する、ファイル圧縮フォーマットである」と、月曜日の分析で述べている。

G Data は、「つまり、ZPAQ アーカイブはより小さくなり、ファイルを転送する際のストレージ・スペースや帯域幅を節約できる。しかし、ZPAQ には、ソフトウェアのサポートが限られるという、最大の欠点がある」と付け加えている。

2014年に登場した Agent Tesla は、.NET で書かれたキーロガーと RAT を兼ねる、MaaS (Malware-as-a-Service) モデルの一部として、他の脅威アクターたちに提供されてきた。

多くの攻撃において、第一段階のペイロードとして使用され、侵害したシステムへのリモートアクセスを提供し、第二段階としてのランサムウェアなどの高度なツールをダウンロードする。

一般的に Agent Tesla は、フィッシング・メールを介して配信されている。最近のキャンペーンでは、Microsoft Office の Equation Editor に存在する、6年前のメモリ破損の脆弱性 CVE-2017-11882 を悪用しているという。

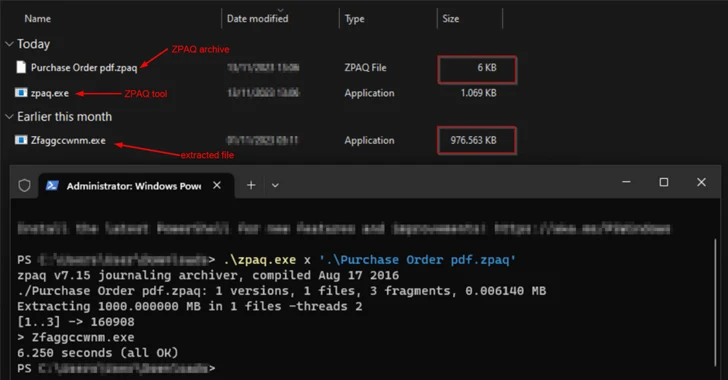

最新の攻撃チェーンは、PDF 文書を装う ZPAQ ファイルの添付する、電子メールの配信から始まる。そのファイルを開かれると、従来のセキュリティ対策を迂回するためにサンプル・サイズを人為的に1GB に膨らませた、.NET 実行ファイルが抽出される。

Anna Lvova は、「アーカイブされていない .NET 実行ファイルの主な機能は、拡張子が “.wav” のファイルをダウンロードし、それを復号化することだ。一般的に馴染みのあるファイル拡張子を使用することで、トラフィックを通常のものとして偽装し、ネットワーク・セキュリティ・ソリューションによる検知/防止を困難にする」と述べている。

攻撃の最終目標は、正規のコード保護ソフトウェア .NET Reactor で難読化された Agent Teslathで、エンドポイントを感染させることにある。そして、Command and Control (C2) 通信は Telegram 経由で行われる。

この脅威アクターによる展開は、マルウェア配信のために一般的ではないファイル形式を試している兆候であり、ユーザーは不審な電子メールに注意し、システムを最新の状態に保つ必要がある。

Anna Lvova は、「ZPAQ 圧縮フォーマットの使用は、多様な問題を提起している。ここで想定されるのは、技術的知識を持つ特定のグループを、脅威アクターがターゲットにしているという可能性である。また、あまり広く知られていないアーカイブ・ツールの使用および、マルウェアの迅速な拡散、セキュリティ・ソフトウェア回避などのためのテクニックを、テストしているという展開もありえる」と述べている。

Office の古い脆弱性 CVE-2017-11882 が狙われているようです。ZPAQ を利用しているチームは、お気をつけください。ZPAQ を Wikipedia で調べてみたら、「WindowsおよびLinux/MAC用のオープンソースのコマンドライン・アーカイバ及びファイル・フォーマットである。ジャーナリング形式または追加専用形式を使用しており、データ型と選択された圧縮レベルに応じて、 重複排除等の手法を使用して圧縮する」と、解説されていました。

You must be logged in to post a comment.