Hackers Deploy Python Backdoor in Palo Alto Zero-Day Attack

2024/04/13 TheHackerNews — Palo Alto Networks の PAN-OS ソフトウェアに存在するゼロデイ脆弱性だが、昨日に明るみに出る前の 2024年3月26日の時点から、3週間にわたり脅威アクターたちに悪用されてきたことが判明した。Palo Alto Networks の Unit 42 は、Operation MidnightEclipse という名称で、この活動を追跡している。現時点では、単一の脅威アクターの仕業であるとしているが、その出所は不明とされる。この脆弱性 CVE-2024-3400 (CVSS:10.0) は、コマンド・インジェクションの欠陥であり、認証されていない攻撃者に対して、ファイアウォールの root 権限を用いた任意のコード実行を許すものである。

この問題は、GlobalProtect のゲートウェイ/デバイスのテレメトリが有効化されている、PAN-OS 10.2/PAN-OS 11.0/PAN-OS 11.1 のファイアウォール構成に対してのみ、影響を及ぼす点に注目してほしい。

この欠陥を悪用する Operation MidnightEclipse は、外部サーバー(”172.233.228[.]93/policy “または “172.233.228[.]93/patch”)にホストされているコマンドをフェッチするために、1分ごとに実行される cron ジョブを作成し、それを bash シェルで実行していた。

この攻撃者は、Command and Comtorol (C2) サーバの ACL を手動で管理し、そのサーバと通信しているデバイスからのアクセスのみを許可していたという。

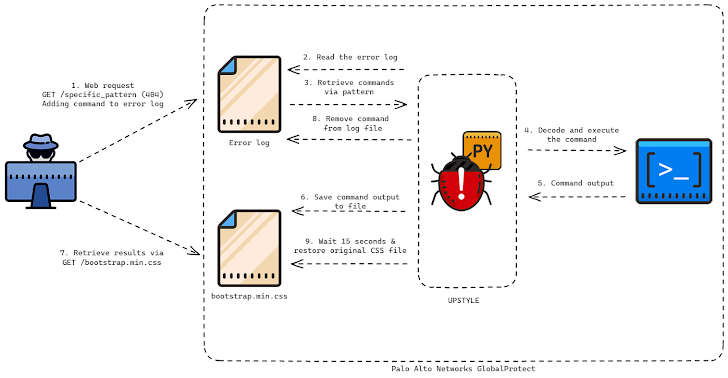

このコマンドの正確な性質は不明だが、そこで用いられる URL に関しては、ファイアウォール上の Python ベース・バックドアの配信手段として機能していると疑われている。2024年4月10日に、野放し状態での CVE-2024-3400 の悪用を発見した Volexity は、この問題を UPSTYLE として追跡しているが、別のサーバ (“144.172.79[.]92” または “nhdata.s3-us-west-2.amazonaws[.]com”) でホストされているという。

この Python ファイルは、別の Python スクリプト (“system.pth”) を書き込んで起動するように設計されており、その後に、”sslvpn_ngx_error.log” と呼ばれるファイル内で、脅威アクターのコマンドを実行する役割を担うように埋め込まれた、バックドア・コンポーネントをデコードして実行する。この操作の結果は、”bootstrap.min.css” という別のファイルに書き込まれる。

この攻撃チェーンにおいて、最も興味深い点は、コマンドの抽出と結果の書き込みに使用されたファイルが、どちらもファイアウォールに関連する正当なファイルであることだ。

- /var/log/pan/sslvpn_ngx_error.log

- /var/appweb/sslvpndocs/global-protect/portal/css/bootstrap.min.css

このコマンドが、Web サーバのエラー・ログに書き込まれる方法について説明する。この攻撃者は、特定のパターンを含む存在しない Web ページへ向けた、特別に細工された偽造ネットワーク・リクエストを偽造する。続いて、バックドアによりログ・ファイルを解析し、同じ正規表現 (“img[([a-zA-Z0-9+/=]+)]”) に一致する行を検索して、その中のコマンドをデコードして実行する。

Unit 42 は、「その後に、このスクリプトは、”restore” と呼ばれる関数を実行するための、別のスレッドを作成する。”restore” 関数は、”bootstrap.min.css” ファイルのオリジナル・コンテンツと、オリジナルのアクセス時刻/更新時刻を取得し、15秒間スリープした後に、オリジナル・コンテンツをファイルに書き戻し、アクセス時刻と更新時刻を元に戻す」と述べている。

上記の手順における主目的は、コマンド出力の痕跡を残さないためであり、ファイルが上書きされる前の 15秒以内に、結果を流出させる必要がある。

Volexity は、「この脅威アクターは、ファイアウォールをリモートで悪用してリバースシェルを作成し、追加のツールをダウンロードし、内部ネットワークに侵入し、最終的にデータを流出させていることを確認した。このキャンペーンの正確な規模は、現在のところ不明である。この敵対者には UTA0218 という名前を、当社では割り当てた。この攻撃アクターが採用した手口とスピードは、目的を達成するために、何にアクセスすべきかという明確なプレイブックを持つ、きわめて高度な能力を示唆している」としている。

さらに同社は、「UTA0218 の最初の目的は、ドメインのバックアップ DPAPI キーの取得にあり、NTDS.DIT ファイルを取得することで、アクティブなディレクトリの資格情報をターゲットにすることだった。それに加えて、ユーザーのワークステーションを標的として、ユーザーの DPAPI キーと、保存されたクッキーと、ログインデータを盗み出した」と付け加えている。

ユーザー組織にたいして推奨されるのは、Palo Alto Networks GlobalProtect ファイアウォール・デバイスからの、横方向への動きの兆候を検出することだ。

米国の Cybersecurity and Infrastructure Security Agency (CISA) も、この脆弱性を KEV カタログに追加し、また、連邦政府機関に対して 4月19日までにパッチを適用し、潜在的な脅威を軽減するよう求めている。なお、Palo Alto Networks は、遅くとも 4月14日までに、この欠陥に対する修正プログラムをリリースする予定である。

Volexity は、「エッジ・デバイスを標的とする攻撃は、新たな脆弱性の研究に対して時間とリソースを投資できる脅威アクターにとって、依然として人気のある攻撃のベクターである。このような脆弱性を悪用するために必要なリソースや、標的とする被害者のタイプ、Python バックドアのインストール、さらに、被害者のネットワークを深くアクセスするための機能などを考慮すると、UTA0218 は国家に支援された脅威アクターである可能性が高い」と締め括っている。

かなりの技術力を持つ、脅威アクターのようですね。このようなレベルの攻撃というのは、そうそう在ることでないと、約していて思いました。Unit 42 と Volexity による調査が進み、早く沈静化すると良いですね。よろしければ、Palo Alto で検索も、ご参照ください。

You must be logged in to post a comment.