Hackers Exploit OpenMetadata Flaws to Mine Crypto on Kubernetes

2024/04/18 TheHackerNews — OpenMetadata の深刻な脆弱性を悪用する脅威アクターたちが、Kubernetes のワークロードに不正アクセスし、暗号通貨マイニングに悪用していることが判明した。Microsoft Threat Intelligence チームによると、この脆弱性は、2024年4月の始めから武器化されているという。

OpenMetadata とは、メタデータ管理ツールとして動作する OSS プラットフォームであり、データ資産の発見/観測可能性/ガバナンスのための、統合化されたソリューションを提供している。

OpenMetadata の脆弱性は、セキュリティ研究者 Alvaro Munoz により発見されたものであり、以下のように報告されている:

- CVE-2024-28847 (CVSS:8.8):PUT /api/v1/events/subscriptions における Spring Expression Language (SpEL) インジェクションの脆弱性 (バージョン 1.2.4 で修正)

- CVE-2024-28848 (CVSS:8.8):GET /api/v1/policies/validation/condition/<expr> における SpEL インジェクションの脆弱性 (バージョン 1.2.4 で修正)

- CVE-2024-28253 (CVSS:8.8):PUT /api/v1/policies における SpEL インジェクションの脆弱性 (バージョン 1.3.1 で修正)

- CVE-2024-28254 (CVSS:8.8):GET /api/v1/events/subscriptions/validation/condition/<expr> における SpEL インジェクションの脆弱性 (バージョン 1.2.4 で修正)

- CVE-2024-28255 (CVSS:9.8):認証バイパスの脆弱性 (バージョン 1.2.4 で修正)

これらの脆弱性の悪用に成功した攻撃者は、認証をバイパスし、リモート・コードを実行する可能性がある。

Microsoft が発見した手口は、インターネットに公開された OpenMetadata ワークロードを標的とし、パッチが未適用の OpenMetadata イメージを実行するコンテナ上で、コードを実行させるというものだ。

一度足がかりを得た攻撃者は、偵察活動を行い、侵害した環境へのアクセスレベルを決定し、ネットワークやハードウェアの構成/オペレーティング・システムのバージョン/アクティブユーザー数/環境変数などに関する詳細情報を収集していることが確認された。

セキュリティ研究者の Hagai Ran Kestenberg と Yossi Weizman は、「偵察のフェーズでは、一般公開されているサービスに接触することが多い。この巧撃における脅威アクターは、帯域外の相互作用を検出する OSS ツールである Interactsh に関連する、oast[.]me と oast[.]pro で終わるドメインに、ping リクエストを送信している」と詳述している。

この操作により攻撃者は、侵入したシステムから自身がコントロールするインフラまでのネットワーク接続性を、フラグを立てさせることなく検証し、C2 (command-and-) 通信を確立し、追加ペイロードの展開が可能になる。

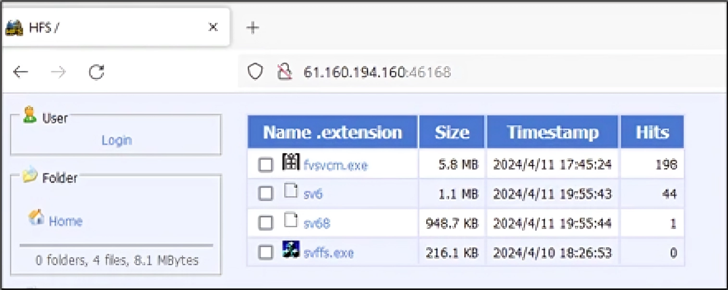

攻撃の最終目標は、中国に配置されたリモート・サーバから、オペレーティング・システムに応じて、クリプト・マイニング・マルウェアの Windows/Linuxの亜種を取得し、展開することだ。

クリプト・マイナーが起動すると、最初のペイロードはワークロードから削除される。続いて攻撃者は、Netcat ツールを用いてリモート・サーバのリバースシェルを開始し、システムの乗っ取りを許可する。さらに、事前に設定された間隔で悪意のコードを実行する cron ジョブを設定することで、永続性が達成される。

興味深いことに、この脅威アクターは、自分たちが貧乏で、車とスイートルームを買うための金が必要だという、個人的なメモも残している。メモには、「違法なことはしたくない」と書かれている。

OpenMetadata のユーザーに推奨されるのは、デフォルトの認証情報の使用を避け、強力な認証方法に切り替えること、そして、インストール・イメージを最新バージョンに更新することである。

研究者たちは、「この攻撃が再認識させるのは、コンテナ化された環境において、コンプライアンスを守り、完全にパッチを適用したワークロードを実行することが、きわめて重要であることだ」と述べている。

パブリック・アクセス可能な Redis サーバにおいて、認証機能が無効になっている場合や、パッチ未適用の脆弱性が存在している場合に、ポスト・エクスプロイト用の Metasploit Meterpreter ペイロードの、インストール先として標的化されている中で、一連の展開は生じている。

AhnLab Security Intelligence Center (ASEC) は、「Metasploit がインストールされると、脅威アクターは感染したシステムを制御し、マルウェアが提供する各種の機能を用いて、ユーザー組織の内部ネットワークを支配できる」と述べている。

また、WithSecure が公開しているのは、Docker ディレクトリの検索パーミッションが、権限昇格のために悪用される可能性について詳述したレポートである。その脆弱性 CVE-2021-41091 (CVSS:6.3) は、2022年2月に CyberArk により報告されたものであり、Docker はバージョン 20.10.9 で対処している。

この脆弱性について WithSecure は、「/var/lib/docker/ および、この子ディレクトリにおいて、ユーザーが検索で利用できるビットの設定により、各種コンテナのファイル・システムへのアクセスが、低権限の攻撃者に許される可能性がある」と述べている。

Qiita で調べてみたら、OpenMetadata はメタデータを管理するデータ・カタログであり、Amundsen および DataHub と比較されていました。また、文中には、パブリック・アクセス可能な Redis サーバが標的化されている中で、一連の展開は生じていると記されています。よろしければ、Redis で検索も、ご利用ください。

You must be logged in to post a comment.