CISA says GitLab account takeover bug is actively exploited in attacks

2024/05/01 BleepingComputer — 5月1日に CISA は、 GitLab の脆弱性 CVE-2023-7028 (CVSS:10.0) を KEV (Known Exploited Vulnerabilities) カタログに追加した。この脆弱性を積極的に悪用する攻撃者たちにより、パスワード・リセットとアカウントの乗っ取りが生じると、同組織は警告している。GitLab は、専有コードや API キーを含む機密データをホストしているため、アカウントが乗っ取りが生じると、深刻な事態に陥る可能性がある。この脆弱性の悪用に成功した攻撃者は、CI/CD (Continuous Integration/Continuous Deployment) 環境に悪意のコードを挿入し、リポジトリを侵害するサプライチェーン攻撃を実行する可能性がある。

脆弱性 CVE-2023-7028 は、不適切なアクセス制御に起因するものであり、悪用に成功したリモートの未認証の攻撃者は、制御下にあるEメール・アカウントにパスワード・リセットのメールを送信し、ユーザーの操作を必要とせずにパスワードを変更し、標的のアカウントを乗っ取ることができる。

ただし攻撃者は、この脆弱性を悪用することで、2FA (two-factor authentication) が有効になっているアカウントを乗っ取ることはできない。しかし、2FA を有効化している場合であっても、パッチを適用することが極めて重要である。

GitLab Community/Enterprise edition に影響をおよぼす脆弱性 CVE-2023-7028 は、GitLab 16.7.2/16.5.6/16.6.4 で修正され、バージョン 16.1.6/16.2.9/16.3.7 にもパッチはバックポートされている。

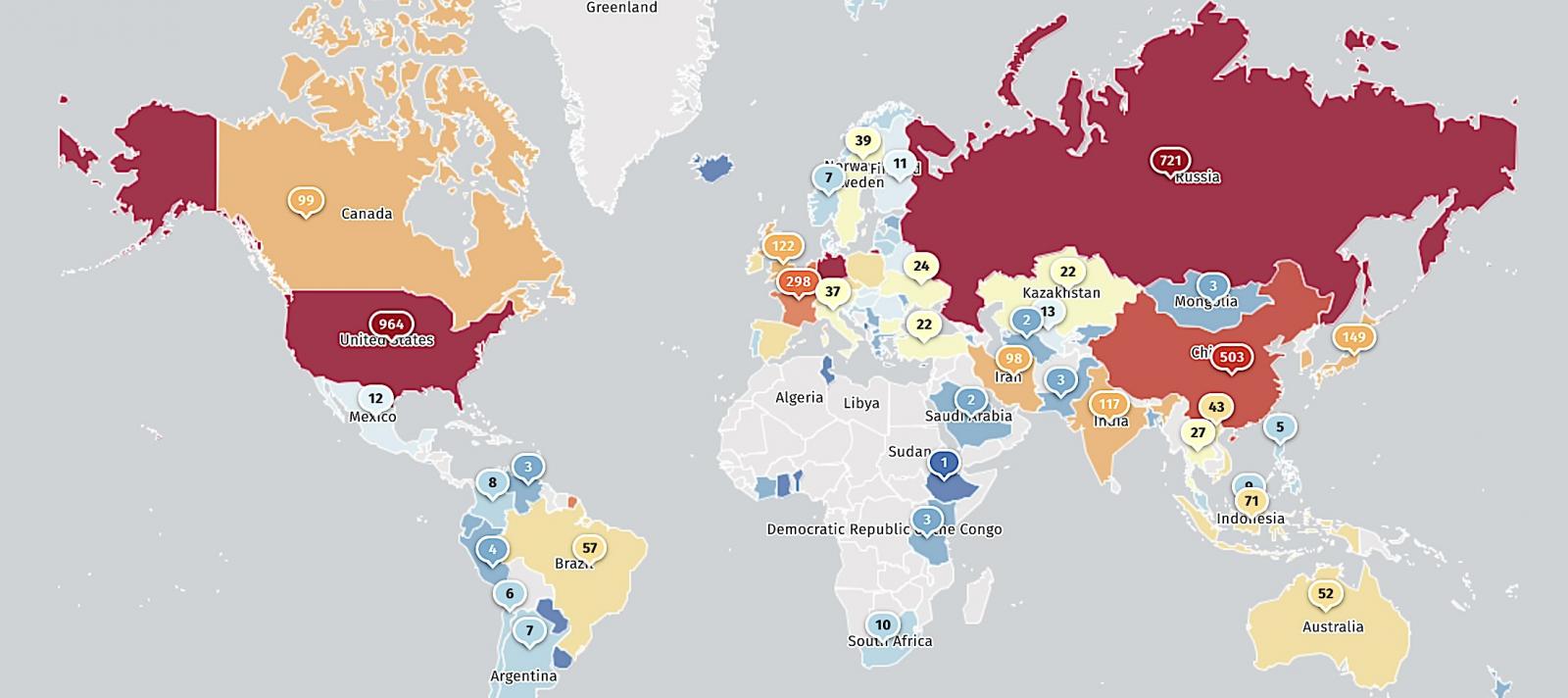

脅威監視サービスの Shadowserver は、CVE-2023-7028 のセキュリティ・パッチがリリースされた 2024年1月の時点で、オンラインで公開された 5,379 件の脆弱な GitLab インスタンスを検出している。しかし、2024年5月の時点においても、2,394 件のインスタンスがアクセス可能な状態を継続している。

米国のサイバーセキュリティ機関である CISA は、5月1日に CVE-2023-7028 を KEV (Known Exploited Vulnerabilities Catalog) カタログに追加し、この脆弱性が攻撃で積極的に悪用されていることを確認した。そして、米連邦政府機関に対して、3週間以内 (5月22日まで) にシステムを保護するよう求めている。

現時点において CISA は、 GitLab の深刻度 Critical の脆弱性を悪用する、進行中の攻撃に関する情報は共有していないが、ランサムウェア攻撃で悪用された形跡は確認されてないとしている。

同機関はアドバイザリで、「この種の脆弱性は、脅威アクターが多用する攻撃ベクターのひとつであり、連邦政府企業にとって重大なリスクとなる」と述べている。

CISA の KEV カタログは、連邦政府機関を主な対象としているが、GitLab DevOps プラットフォームを使用している民間組織も、この脆弱性に優先的にパッチを当て、攻撃を防ぐべきである。

なお、現時点でパッチを適用していない組織は、すでに侵害されている可能性があるため、GitLab のインシデント対応ガイドに従い、可能な限り早急に侵害の兆候を確認する必要がある。

この、GitLab の脆弱性 CVE-2023-7028 ですが、このブログでの第一報は 2024/01/11 の「GitLab の深刻な脆弱性 CVE-2023-7028/CVE-2023-5356 などが FIX:直ちにアップデートを!」で、第二報は 2024/01/24 の「GitLab の深刻な脆弱性 CVE-2023-7028:5,300 台のインスタンスが危険な状態」となっています。すでに3ヶ月以上が経っていますが、連邦政府への攻撃に至ったと判断すべきでしょう。よろしければ、GitLab で検索も、ご利用ください。

You must be logged in to post a comment.