CISA adds Jenkins Command Line Interface (CLI) bug to its Known Exploited Vulnerabilities catalog

2024/08/19 SecurityAffairs — 米国の Cybersecurity and Infrastructure Security Agency (CISA) は、Jenkins CLI (Command Line Interface) のパス・トラバーサルの脆弱性 CVE-2024-23897 (CVSS:9.8) を、KEV (Known Exploited Vulnerabilities) カタログに追加した。2024年1月の時点で研究者たちが発していたのは、CVE-2024-23897 を標的とする複数の PoC エクスプロイトが公開されたという警告だった。

Jenkins は最も人気のあるオープンソースの自動化サーバであり、CloudBees と Jenkins コミュニティにより保守されている。この自動化サーバは、アプリケーションのビルド/テスト/デプロイにおいて開発者をサポートし、世界中で何十万ものアクティブなインストールを有し、100万人以上のユーザーを抱えている。

すでに Jenkins のメンテナたちは、9件のセキュリティ脆弱性に対処しているが、その中には、リモート・コード実行 (RCE) につながる可能性のある CVE-2024-23897 も含まれている。なお、この脆弱性 CVE-2024-23897 の詳細な分析は、Sonar の研究者である Yaniv Nizry から報告されている。

Jenkins には CLI (command line interface) が組み込まれており、それを介して、スクリプトやシェル環境からプラットフォームへのアクセスが行われる。

また、Jenkins コントローラ上で CLI コマンドの引数とオプションを解析するために、args4j ライブラリが使用されている。このパーサーは、引数のファイル・パスに続く “@” 文字を、ファイル・コンテンツに置き換えるために、”expandAtFiles” を使用している。この機能はデフォルトで有効化されており、Jenkins 2.441 以下/LTS 2.426.2 以下では無効化されていない。

したがって、Jenkins コントローラ・プロセスの、デフォルトの文字エンコーディングを悪用する攻撃者は、コントローラ・ファイル・システム上の任意のファイルを読み取る機会を手にする。

Overall/Read パーミッションを持つ攻撃者であれば、ファイル全体を読み取ることが可能になるが、パーミッションを持たない攻撃者であっても、CLI コマンドに応じてファイルの最初の3行を読み取れるという。

メンテナたちが指摘するのは、多少の制限があるにせよ、この欠陥を悪用することで、Jenkins の各機能で使用される暗号鍵などの、バイナリ・ファイルの読み取りが可能になるという点だ。

著名なサイバー・セキュリティ研究者である Florian Roth は、兵器化された CVE-2024-23897 の PoC エクスプロイトが、いくつかリリースされていると警告している。

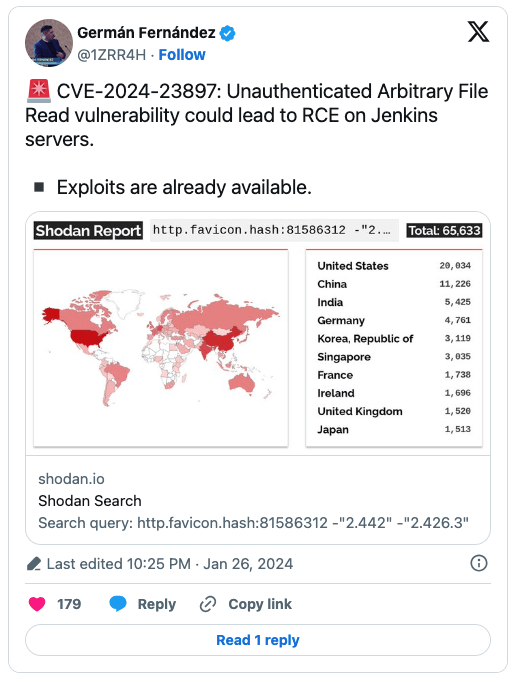

その一方で、研究者である German Fernandez は、Shodan にクエリをかけたところ、インターネットに面したインスタンスが 75,000以上も見つかったことで、この脆弱性の大規模な悪用が発生するかも知れないと警告している。

BOD (Binding Operational Directive) 22-01 により FCEB 機関は、特定された脆弱性に期日までに対処し、その悪用からネットワークを守る必要がある。CISA は連邦政府機関に対して、2024年9月9日までに、この脆弱性を修正するよう命じている。

専門家たちが民間組織にも推奨するのは、KEV カタログを見直し、インフラの脆弱性に対処することである。

この、Jenkins CLI の脆弱性 CVE-2024-23897 ですが、2024/01/25 の「Jenkins 深刻な脆弱性 CVE-2024-23897 などが FIX:ただちにパッチを!」と、2024/01/26 の「Jenkins の脆弱性 CVE-2024-23897 が FIX:翌日に PoC エクスプロイトが登場」が、すでにポストされていますので、詳しくは、そちらを ご参照ください。よろしければ、Jenkins で検索も、ご利用ください。

You must be logged in to post a comment.