CVE-2024-1709 and CVE-2023-48788: Exploits Fueling Russia’s BadPilot Campaign

2025/02/16 SecurityOnline — ロシア政府が支援するハッキング・グループ Seashell Blizzard (別名 APT44/Sandworm/BlackEnergy Lite) のサブグループが、複数年にわたって実行したサイバースパイ活動を、Microsoft Threat Intelligence が明らかにした。この、BadPilot として追跡されるアクティビティは、遅くとも 2021年から実行されており、エネルギー/通信/軍需/行政などの重要セクターに存在する、世界の組織を侵害してきたという。

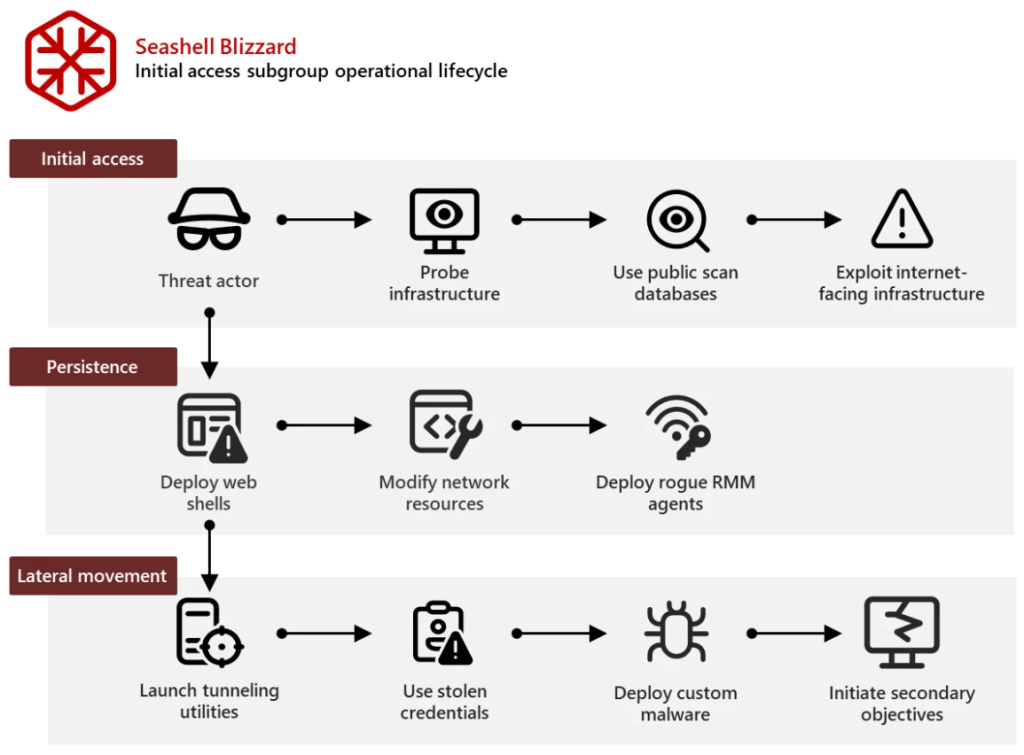

新たに詳細が明らかになった BadPilot 活動は、インターネットに接続されたインフラを侵害し、高価値ターゲットへの長期的なアクセスを維持することで、ロシアのサイバー・スパイ活動に貢献してきた。Microsoft によると、Seashell Blizzard 内のサブグループは、公開されたエクスプロイト/日和見スキャン/ステルス持続技術を組み合わせることで、標的のシステムに侵入してきたという。

Microsoft は、「このサブグループは、世界規模でインターネットに接続されたインフラを侵害し、高価値ターゲットへの Seashell Blizzard の継続的なアクセスを維持し、カスタマイズされたネットワーク・オペレーションをサポートしてきた」と警告している。

この攻撃は、ウクライナ/東ヨーロッパを標的にするところから開始されたが、現在では米国/英国/カナダ/オーストラリアなどの、地政学的に重要な地域にまで拡大している。

2024年の初頭から、BadPilot サブグループによる脆弱性の悪用が、リモート管理/セキュリティ関連のソフトウェアに及んでいることが確認されている。その対象としては、以下の製品が挙げられる。

- ConnectWise ScreenConnect (CVE-2024-1709)

- Fortinet FortiClient EMS (CVE-2023-48788)

これらの脆弱性を悪用する BadPilot は、リモートでコマンドを実行し、リモート管理ツールをインストールし、長期的な持続性を確立してきた。Microsoft は、「一連の新たなアクセス・オペレーションは、それ以前となる 2021年〜2023年の取り組みをベースにしたものであり、主にウクライナ/ヨーロッパ/中央アジア/南アジア/中東の特定の業界に影響を与えてきた」と説明している。

ロシアの国家支援ハッキング・グループの中で、最も多作で破壊的な1つである Seashell Blizzard は、Russian Military Intelligence (GRU) の Unit 74455 と関連している。ロシアの地政学的利益と連携した多数のサイバー攻撃への関与を、 Microsoft は追跡してきたが、その中には、以下のキャンペーンなどが含まれる。

- 2017年の NotPetya ランサムウェア攻撃

- ウクライナ/ポーランドを標的とした、2022年の Prestige ランサムウェア攻撃

- ウクライナ侵攻中のロシアによる、スパイ活動およびサイバー妨害キャンペーン

Microsoft によると、「2022年4月以降において、ロシア政府と連携する脅威アクターたちは、地政学的に重要な国際組織や、ウクライナに対して軍事的/政治的な支援を提供する国際組織を、それまで以上に標的化するようになった」とのことだ。

BadPilot オペレーション特徴の1つは、侵害したネットワーク内で長期間のアクセスを維持する能力である。このグループは、いくつかのステルス持続技術を採用しているが、その中には以下が含まれる。

- リモート管理ソフトウェアの導入

BadPilot は、従来からのマルウェアや RAT (Remote Access Trojan) に頼る代わりに、Atera Agent や Splashtop Remote Services などの正規のリモート管理ツールをインストールしていく。 Microsoft は、「RMM ソフトウェアを使用することで、この脅威アクターは正規のユーティリティを装い、重要な C2 機能を保持している。この方式は、RAT よりも検出の可能性を低く抑えられる」と述べている。

- Command and Control (C2) での Web シェルの利用

2021年後半から、このサブグループは、永続的なアクセスのために Web シェルを使用している。多くの場合において、以下の脆弱性を悪用した後に、Web シェルを展開している。

- Microsoft Exchange (CVE-2021-34473)

- Zimbra Collaboration (CVE-2022-41352)

これらの Web シェルにより、攻撃者は任意のコマンドを実行し、ファイルをアップロード/ダウンロードし、侵害されたシステムへのアクセスを維持していく。

- ShadowLink 永続化メカニズムの活用

BadPilot が用いる戦術の中で、特に洗練されている手法は ShadowLink である。この手法では、侵害したシステムを Tor 隠しサービスに変換してしまう。それにより攻撃者は、検出を回避しながら感染したマシンにリモートからアクセスできる。

Microsoft は、「ShadowLink に侵入されたシステムは、固有の “.onion” アドレスを受け取り、Tor ネットワーク経由でリモートからアクセスできるようになる。この機能により、Seashell Blizzard は、RAT を展開する一般的なエクスプロイト・パターンを回避する代わりに、Tor 隠しサービスを使用することで、すべての受信接続を隠蔽できる」と説明している。

標的ネットワークに侵入した BadPilot は、以下のような方式を用いて、認証情報の窃取とデータの流出を、積極的に行う。

- LSASS (Local Security Authority Subsystem Service) からの認証情報のダンプ

- Chisel や rsockstun などのトンネリング・ユーティリティの展開

- ログイン・ポータルを変更して、ユーザー名/パスワードをリアルタイムで窃取

Microsoft が特定した複数のドメインは、認証情報の盗難に使用するために、攻撃者が制御するものである。

- hwupdates[.]com

- cloud-sync[.]org

BadPilot キャンペーンが示すのは、ロシアのサイバー活動が驚くほどエスカレートしている現状であり、その影響の範囲は、ウクライナだけではなく北米/ヨーロッ/アジアの組織へと拡大している。

Microsoft は、「Seashell Blizzard の広範囲に及ぶアクセス・オペレーションは、このグループの戦略において範囲内となる、あらゆる組織に重大なリスクをもたらす」と警告している。

マルウェアや RAT ではなく、正規のリモート管理ツールを使用することで検出を回避するという、巧妙な手口の攻撃が、2021年から展開されているとのことです。とくに 2024年からは、ConnectWise ScreenConnect の脆弱性 CVE-2024-1709/Fortinet Fortinet FortiClient EMS の脆弱性 CVE-2023-48788 などの悪用も確認されているとのことです。ご利用のチームは、いま一度、ご確認ください。よろしければ、Cyber attack + Russia も、ご参照下さい。

You must be logged in to post a comment.