Google’s Quick Share for Windows Vulnerability Allows Remote Code Execution

2025/04/03 gbhackers — Google が Windows 向けに提供する、ファイル転送ユーティリティ Quick Share に、新たな脆弱性が発見されたことを、SafeBreach Labs のサイバー・セキュリティ研究者たちが明らかにした。この問題には、標的デバイスでのコード実行を攻撃者に許す、きわめて深刻な欠陥も含まれる。今週に公開された調査結果が浮き彫りにするのは、2024年に Google がパッチ適用を報告した後にも、この広く使用されるツールにリスクが存在することだ。

QuickShell エクスプロイト・チェーン

2024年の DEF CON 32 で発表された QuickShell に関する調査結果では、Android/Windows/ChromeOS デバイス間でファイルを転送するためのクロスプラットフォームツールである、Quick Share に存在する 10件の脆弱性が明らかにされた。

このユーティリティは、Bluetooth/Wi-Fi Direct などのプロトコルを介して、Peer-to-Peer 共有を可能にするものだ。

研究者である Shir Tamari と Shmuel Cohen が明らかにしたのは、これらの欠陥を連鎖させる攻撃者が、Windows システムでリモート・コード実行 (RCE) を達成し、デバイスを完全に乗っ取ることが可能だという状況である。

主な弱点は、以下のとおりである:

- 不正なファイル書き込み:CVE-2024-38272

- ディレクトリ・トラバーサルのエクスプロイト

- 複数のサービス拒否 (DoS) 脆弱性

2024年の初めに Google は、これらの欠陥に対処したが、フォローアップ・テストにおいて、この修正にギャップがあることが判明した。

パッチ・バイパス:新たな攻撃ベクターの出現

2024年8月に SafeBreach の研究者たちは、パッチが適用された脆弱性を再検討し、2つの重大な見落としを特定した。

不完全な DoS 修正:

無効な UTF-8 ファイル名 (例: \x00FileName) により、クラッシュを引き起こす脆弱性だが、その修正は部分的なものに過ぎなかった。Google は、Null 終端文字で始まるファイル名をブロックしたが、他の無効な UTF-8 シーケンス (例: \xc5\xffFileName) を用いることで回避が可能であり、アプリケーション・クラッシュに至ることを研究者たちは特定した。

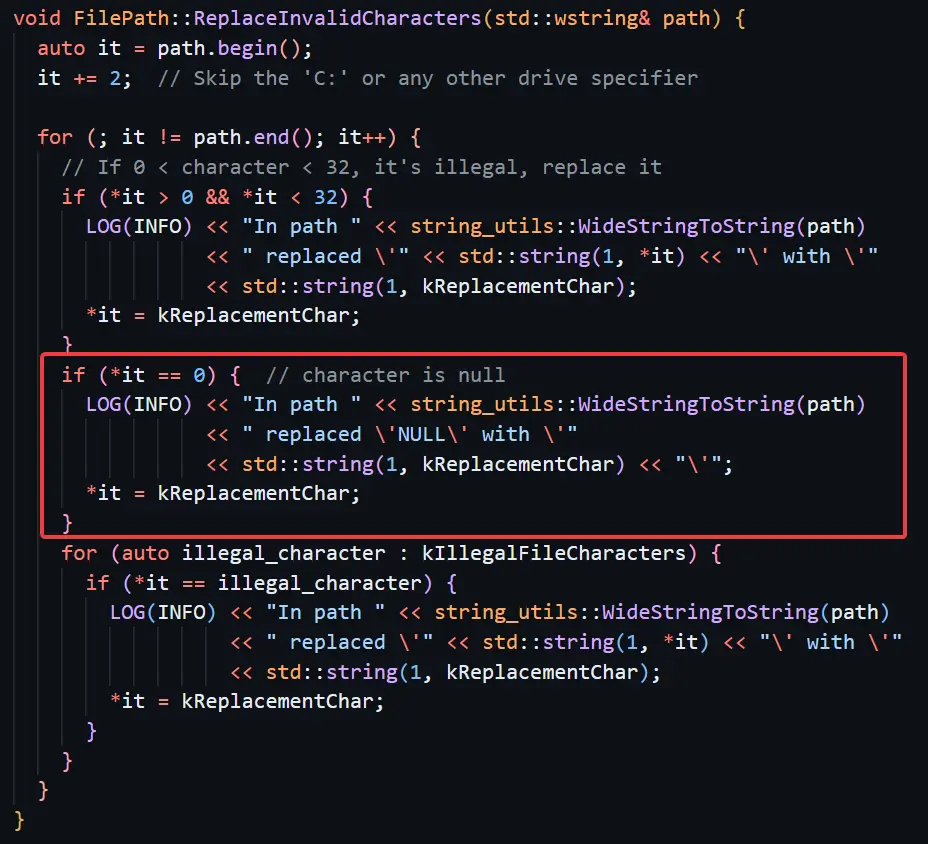

不正なファイル書き込みバイパス:

脆弱性 CVE-2024-38272 に対するオリジナルのエクスプロイトでは、ユーザーの同意を必要とせずに、ファイルの送信が可能になっていたで。そして、Google の修正により、不明なファイルは、転送後に自動的に削除されるようになった。ただし、その後に研究者たちが発見したのは、同一のペイロード ID を持つ2つのファイルを送信すると、Quick Share により1つが削除されるが、2つ目の悪意のファイルが、ユーザーのダウンロード・フォルダーに残るという状況である。

その後の、2024年の後半になって、Google は新しい欠陥に対処し、ファイル書き込みバイパスの問題に対して、脆弱性 CVE-2024-10668 を割り当てた。なお、そのためのパッチは、自動更新により展開されている。

Shir Tamari は、「このケースが浮き彫りにするのは、複雑なプロトコルにより多様なアプリケーションを保護することの難しさである。Google は迅速に対応したが、多層防御と厳格なパッチ検証が不可欠である」と指摘している。

ユーザーへの影響

新しい Windows PC にプレインストールされている、Quick Ship はリスクを増大させるものとなる。ユーザーに強く推奨されるのは、以下の対応である。

- Quick Share が最新バージョンであることを確認する。

- このツールを使用しない場合には無効化する。

- 信頼できないデバイスからのファイルは受け入れない。

この調査結果から得られたものは、マルチプロトコル・ソフトウェアにおいて、特にモバイルとデスクトップを橋渡しするツールに存在する、広範な問題点の再確認である。Shir Tamari は、「攻撃者は常に論理の隙間を探し出す。防御者は攻撃者のように、考える必要がある」と指摘している。

Google が提供するファイル共有機能 Quick Share に、10件もの脆弱性が発見されました。私自身も日常的に使っている機能だけに、ユーザーの承認なしにファイルを送信できてしまうという脆弱性は非常に恐ろしいと感じます。なお、この一連の脆弱性に関する調査結果をまとめた GitHub リポジトリが、SafeBreach Labs により公開されていました。よろしければ、そちらもご参照ください。

You must be logged in to post a comment.