CVE-2025-27520: Critical BentoML Flaw Allows Full Remote Code Execution, Exploit Available

2025/04/08 SecurityOnline — AI アプリケーションやモデル推論向けに最適化された、オンライン・サービス・システムの構築に用いられる、Python ライブラリ BentoML に、深刻なセキュリティ脆弱性が発見された。この脆弱性 CVE-2025-27520 (CVSS:9.8) は、攻撃者にリモート・コード実行 (RCE) を許し、影響を受けるライブラリ・バージョンを使用するシステムに重大なリスクをもたらす。

この問題のコアは、BentoML における安全が確保されないデシリアライゼーションの欠陥にある。セキュリティ・アドバイザリには、「BentoML の最新バージョン v1.4.2 において、安全が確保されないデシリアライゼーションに起因する、リモート・コード実行 (RCE) の脆弱性が発見された。この脆弱性により、未認証のユーザーによる、サーバ上での任意のコード実行が可能になる」と記されている。

このアドバイザアリには、serde.py で発見された脆弱なコード・セグメントについて、詳しい説明が提供されている。

def deserialize_value(self, payload: Payload) -> t.Any:

if "buffer-lengths" not in payload.metadata:

return pickle.loads(b"".join(payload.data))

データフロー解析により、ペイロードのコンテンツは HTTP リクエストから取得されており、攻撃者による完全な操作を許す可能性があることが判明した。適切な検証の欠如により、悪意を持って作成されたシリアライザされたデータが、デシリアライズの最中に有害なアクションを実行する可能性があるという。

この脆弱性の影響は深刻であり、その悪用に成功した攻撃者は、サーバ上でリモート・コード実行 (RCE) を達成し、以下の被害を引き起こす可能性を手にする。

- システム全体の侵害

- データ窃取

- サービス拒否

- マルウェアのインストール

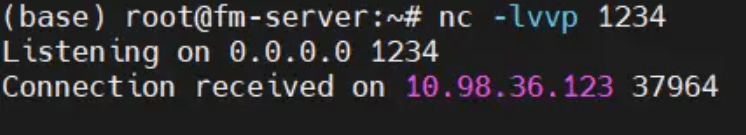

なお、脆弱性 CVE-2025-27520 に対しては、すでに PoC エクスプロイトが公開されているため、ユーザーによるパッチ適用が必須となっている。

影響を受ける BentoML のバージョンは、以下のとおりである:

- =1.3.4/<1.4.3

ユーザーに対して強く推奨されるのは、以下のパッチ適用済みのバージョンへと、速やかにアップグレードすることである

- 1.4.3

このリモート・コード実行 (RCE) の脆弱性は深刻なものであり、すでに PoC エクスプロイトも公開されている。アップグレードが遅滞すると、攻撃者によるシステム全体の乗っ取りに対して、脆弱になる可能性がある。

AI モデルのデプロイ基盤である BentoML に、CVSS 9.8 の深刻な RCE 脆弱性が発生しています。 すでに PoC も公開されていますので、ご利用のチームは、アップデートをお急ぎください。よろしければ、カテゴリ _AI/ML も、ご参照ください。

You must be logged in to post a comment.