Fortinet: Hackers retain access to patched FortiGate VPNs using symlinks

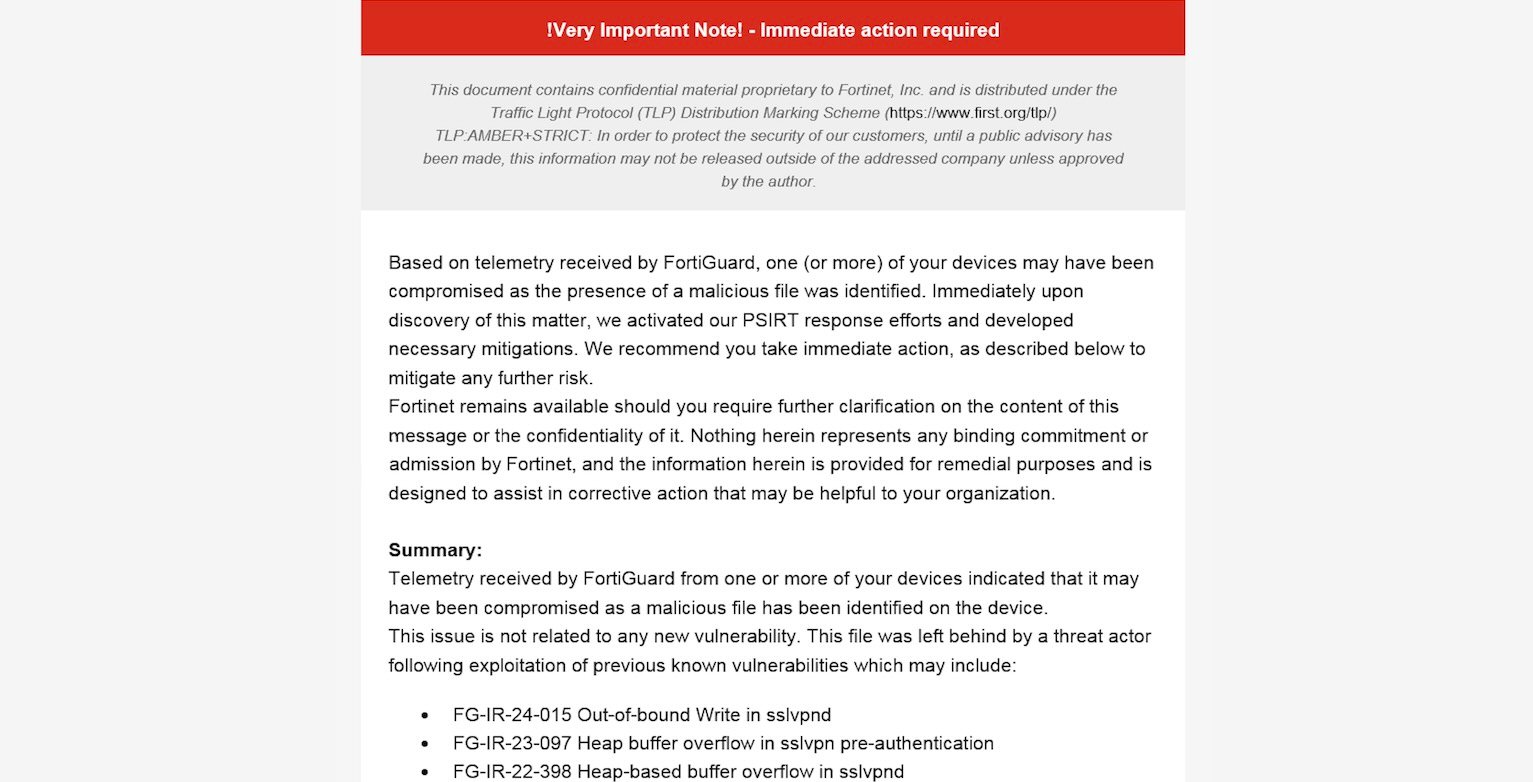

2025/04/11 BleepingComputer — Fortinet が警告するのは、侵害された FortiGate VPN デバイスの、オリジナルの攻撃ベクターが修正された後でも、以前に存在していた読み取り専用アクセスを、脅威アクター維持できるという、ポスト・エクスプロイト手法の現状である。今週の初めに Fortinet は、FortiGuard デバイスから受信したテレメトリに基づき、FortiGate/FortiOS デバイスへの侵害を警告するメールを、顧客へ向けて送信し始めた。

これらのメールの件名は、”Notification of device compromise – FortiGate / FortiOS – ** Urgent action required **” であり、TLP:AMBER+STRICT が指定されていた。

このメールには、「この問題は、新たな脆弱性とは無関係のものである。このファイルは、CVE-2022-42475/CVE-2023-27997/CVE-2024-21762 などの、以前の脆弱性を悪用する脅威アクターにより残されたものだ」と記されている。

それらのメールについて、BleepingComputer が Fortinet に問い合わせたところ、木曜日になって同社は、この新たな悪用の手法に関するアドバイザリを公開した。

このアドバイザリには、「以前において脅威アクターたちは、古い脆弱性を悪用してサーバに侵入した際に、SSL-VPN が有効化されているデバイスの language files フォルダ内に、ルート・ファイル・システムへ向けたシンボリック・リンクを作成していた。すでに脅威アクターたちは、発見され排除されているが、このシンボリック・リンクにより、公開されている SSL-VPN Web パネルを通じて、ルート・ファイル・システムへの読み取り専用アクセスを維持している」と記されている。

Fortinet は、「脅威アクターたちは既知の脆弱性を悪用して、脆弱な FortiGate デバイスへの読み取り専用アクセスを実装した。これは、SSL-VPN の language files を提供するフォルダ内に、ユーザー・ファイル・システムとルート・ファイル・システムを接続する、シンボリック・リンクの作成により実現されている。この悪意の変更は、ユーザー・ファイル・システム内で行われているため、検出が回避されていた」と述べている。

つまり、オリジナルの脆弱性を修正する FortiOS バージョンへと、顧客のデバイスがアップデートされていても、このシンボリック・リンクが残る可能性がある。したがって攻撃者たちは、デバイスのファイル・システム上のコンフィグ・ファイルなどへの、読み取り専用アクセスを維持している可能性がある。

攻撃は 2023年の初頭に遡る

一連の攻撃の正確な時期について、Fortinet は明らかにしていないが、木曜日にフランスの Computer Emergency Response Team of France (CERT-FR) 傘下の CERT-FR チームは、2023年初頭に遡る大規模な攻撃で、この手法が用いられたことを明らかにした。

CERT-FR は、「フランスで発生した、多数の侵害されたデバイスが関与する、大規模なキャンペーンを認識している。インシデント対応活動を通じて、2023年初頭以降に発生した侵害を把握している」と述べている。

そして、今日になって CISA は、Fortinet の報告に関連するインシデントや異常な活動を、24時間365日対応のオペレーション・センター (Report@cisa.gov または (888) 282-0870) に報告するよう、ネットワーク防御担当者たちに勧告した。

今週の初めに送信されたメールで Fortinet は、常駐化する悪意のファイルを削除するためには、FortiGuard ファイアウォールの FortiOS を、最新バージョンの 7.6.2/7.4.7/7.2.11/7.0.17/6.4.16 へと、速やかにアップグレードするよう顧客に勧告している。

管理者に強く推奨されるのは、直ちにデバイス・コンフィグを確認し、予期しない変更の有無を確認することだ。このサポート・ドキュメントでは、侵害を受けたデバイス上で漏洩の可能性のある認証情報を、リセットするための詳細なガイダンスも提供されている。

さらに CERT-FR は、侵害を受けた VPN デバイスをネットワークから分離し、すべてのシークレット (認証情報/証明書/ID トークン/暗号鍵など) をリセットし、ネットワーク上での横移動の証拠を探すことを推奨している。

Fortinet の FortiGate VPN デバイスが、脆弱性のパッチ適用後も攻撃者に読み取り専用アクセスを許していたことが明らかになりました。このインシデントは、”パッチを適用すれば安心” と思い込んではならないという、セキュリティ対策上の事例と言えるでしょう。Fortinet のアドバイザリでも、緩和策が提供されています。該当の製品をご利用のチームは、十分にご注意ください。よろしければ、ポスト・エクスプロイトで検索/Fortinet で検索も、ご参照下さい。

You must be logged in to post a comment.