Critical CVE-2025-32433 PoC Released: Erlang/OTP SSH Vulnerability Enables RCE

2025/04/18 SecurityOnline — Erlang/OTP SSH アプリケーションに存在する、深刻な脆弱性 CVE-2025-32433 に対する、PoC エクスプロイト・コードを、匿名のセキュリティ研究者が公開した。この脆弱性により、脆弱なバージョンの Erlang/OTP SSH サーバを実行するシステム上で、認証を必要としないリモート・コード実行が可能になる。この状況は、テレコム・グレードの高可用性インフラを、Erlang に依存する環境にとって大きな懸念事項となる。

Erlang/OTP (Open Telecom Platform) は、Erlang プログラミング言語をベースに構築された、ライブラリ/ツール/デザイン・プリンシパルを統合し、広く採用されているスタックである。フォールト・トレラント/分散型/コンカレント・システムとして評価される Erlang/OTP は、テレコム/メッセージング・システム/高可用性サービスの基盤として利用されている。

Erlang/OTP 内の SSH アプリケーションは、安全なリモート・アクセスを可能にするものだが、このコンポーネントが、まさにいま、深刻なリスクをもたらしている。

この脆弱性は、ルール大学ボーフム校の Fabian Baumer/Marcus Brinkmann/Marcel Maehren/Jorg Schwenk により発見され、CVSS スコア 10.0 が割り当てられている。

OpenWallメーリングリストに投稿された情報には、「この問題は、SSH プロトコルのメッセージ処理における欠陥が原因で発生し、未認証の攻撃者に対して、接続プロトコル・メッセージの送信を許す可能性がある」と記されている。

言い換えれば、Erlang/OTP の SSH デーモンは、認証前メッセージを正しく処理できないため、リモートの攻撃者が細工したペイロードを送信し、デーモンが実行される権限である root としての、任意のコマンド実行の状態を生み出してしまう。

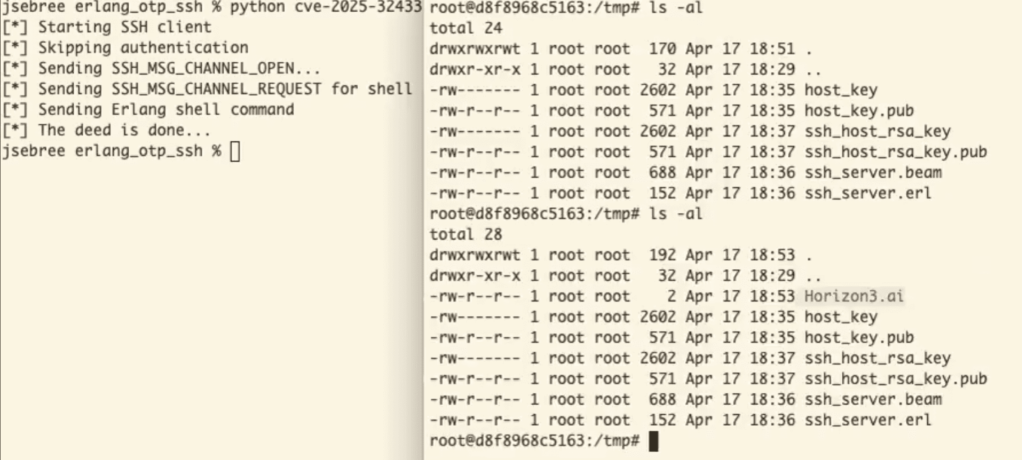

個の脆弱性を Horizon3 の攻撃チームが再現し、実用的な PoC を開発/公表したことで、さらに事態は悪化している。

この Horizon3 チームは、「CVE-2025-32433 を再現し、簡単な PoC エクスプロイトを作成した。驚くほど簡単である。近いうちに、オープンな PoC が公開されても驚かない。この脆弱性を問題視するなら、速やかに行動を起こすべきだ」と X に投稿していた。

その後、まもなく、PoC コードが Pastebin で流通し始め、脆弱性のあるシステムへの、迅速なパッチ適用が求められている。また、ProDefense のセキュリティ研究者である Matt Keeley が、この脆弱性を悪用する Python スクリプトを公開している。

Erlang/OTP SSH ライブラリに依存する、SSH サーバを実行しているシステムは、脆弱性 CVE-2025-32433 を抱えている可能性がある。したがって、さまざまな業界の幅広いデバイスやサーバに、影響が及ぶ可能性がある。

幸いなことに、すでに Erlang/OTP チームは、修正バージョンをリリースし、この脆弱性に対処している。したがって、ユーザーに対して強く推奨されるのは、以下の Erlang/OTP バージョンへ向けたアップグレードである。

- OTP-27.3.3

- OTP-26.2.5.11

- OTP-25.3.2.20

速やかなアップデートが困難な組織のために、一時的な回避策も提供されている:

一時的な回避策:修正バージョンへのアップグレードが完了するまでの間は、SSH サーバの無効化、もしくは、ファイアウォール・ルールを用いたアクセスのブロックが推奨される。速やかなアップデートが不可能な場合には、これらの一時的な対策を実施し、リスクを最小限に抑える必要がある。

Erlang/OTP SSH の脆弱性 CVE-2025-32433 ですが、PoC がリリースされたとのことです。OTP は Open Telecom Platform の略であり、広範な影響が懸念されている状況に、緊急性が加わったという感じです。この脆弱背の第一報は、2025/04/17 の「Erlang/OTP の脆弱性 CVE-2025-32433 (CVSS 10) が FIX:SSH の欠陥と未認証での RCE」です。よろしければ、ご参照ください。

You must be logged in to post a comment.