Critical Vulnerability in Netwrix Password Manager Enables Authenticated Remote Code Execution

2025/05/22 gbhackers — エンタープライズで広く利用されるパスワード管理ソリューション Netwrix Password Secure に、深刻なセキュリティ脆弱性が発見された。この脆弱性の悪用に成功した認証済みの攻撃者は、他のユーザーのシステム上での、リモート・コード実行の可能性を得る。

この脆弱性の影響が及ぶ範囲は、Password Secure Client (PSC)/Server (PSS) コンポーネントのバージョン9.2.2 未満 (Build 9.2.0.32454 を含む) とされ、安全な認証情報管理のために Netwrix Password Secure を利用する組織にとって重大なリスクが生じている。

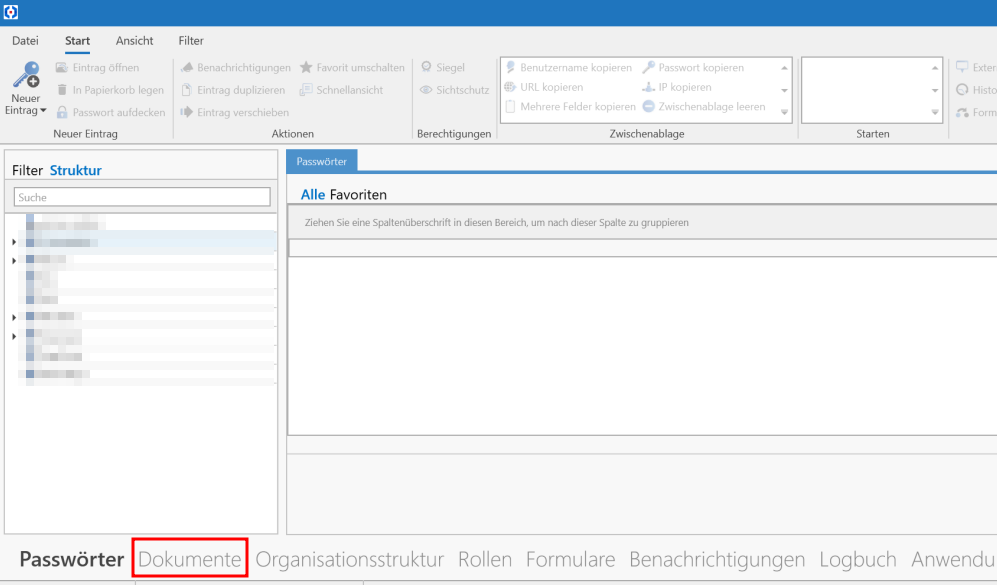

この脆弱性は、2025年5月22日の時点で 8com のセキュリティ研究者により公開されたものだ。アプリケーションのドキュメント共有機能に存在する欠陥に起因しており、特定の条件下において、悪意のペイロード実行を許す可能性がある。

重大なセキュリティ欠陥が発見

8com のレポートによると、この問題は 、ユーザー間で共有されるドキュメント・リンクを、Netwrix Password Secure が処理する方法に起因するという。

詳細な分析の結果として研究者たちが発見したのは、このアプリケーションの DocumentsHelper クラスに OpenInDefaultProgram というメソッドが含まれていることだ。このメソッドは、ProcessFileInfo オブジェクトを介して、拡張子に関連付けられたデフォルト・プログラムを用いてファイルを実行するものだ。

このソフトウェアは、最初のアップロード時に許可されたファイル・タイプ (PDF/DOCX/PNG など) のホワイト・リストを適用し、”.exe” などの実行型ファイルの直接のアップロードを防止しているが、既存のドキュメント・リンクを変更する際のバイパスが発見されたという。

このアプリケーションは、更新時に DocumentType 属性のみをホワイトリストと照合し、実際のファイルパスを取り込んだ DocumentPath 属性を検証していない。

この見落としを悪用する攻撃者は、システムのメタデータ内のファイル・タイプを安全なものに保持しながら、ローカル Windows システム上の “PowerShell.exe” などの実行ファイルを指すようにパスを変更できてしまう。

Netwrix の最新バージョンによるパッチ適用

前述の DocumentParams 属性により、きわめて危険なエクスプロイトが生じる。なぜなら、この属性は、実行プログラムに渡すパラメータを、追加検証なしで取り込めるからだ。

このパラメータ・フィールドに、悪意のペイロード (Windows の電卓など) を設定し、ファイル・パスを PowerShell.exe にリダイレクトすることで、標的であるユーザーが改竄されたドキュメントリンクをダブルクリックする際に、任意のコードを実行することに、攻撃者たちは成功した。

この攻撃の前提条件として、ユーザーによる操作と認証済みのアクセスが必要となるが、共有リンクやデスクトップ・ショートカットなどを介して、悪意のファイル・パスを被害者から隠蔽する手段を講じることで、目立たずに攻撃を実行できる。

別のシナリオとしては、共有ネットワーク上の実行ファイルを指定する方法があるが、ローカル PowerShell エクスプロイトの方が、より実用的だと判断されている。

2025年1月28日の時点で、この脆弱性を報告した 8com チームは、その翌日に Netwrix に対して PoC エクスプロイトも提供した。

2025年2月11日の確認と、その後の調整を経て、Netwrix はバージョン 9.2.2 として修正プログラムをリリースした。続いて 2025年4月1日には、公式アドバイザリ ADV-2025-009 を公開して問題の詳細を説明し、ユーザーに対しては即時のアップデートを促した。

影響を受けるバージョンを使用している組織に対して、強く推奨されるのは、システムへのパッチ適用を速やかに行い、このリモートコード実行のリスクを軽減することだ。認証済の攻撃者によるリモート・コード実行は、エンタープライズ環境における不正アクセスやデータ漏洩を引き起こす可能性を持つ。

このインシデントが浮き彫りにするのは、機密情報を保護するために設計されたソフトウェアで必要とされる、厳格な入力検証と安全なファイル処理メカニズムの重要性である。

Netwrix Password Manager の RCE 脆弱性が FIX とのことですが、PoC が提供されていますので、ご利用のチームは、十分に ご注意ください。なお、記事の本文には CVE-ID が明記されていなかったので、8com のレポートをもとに “CVE-2025-26817” と判断しています。よろしければ、カテゴリ AuthN AuthZ も、ご参照ください。

You must be logged in to post a comment.