Brute-force attacks target Apache Tomcat management panels

2025/06/11 BleepingComputer — オンラインで公開されている Apache Tomcat Managerインターフェイスを標的として、数百の固有 IP アドレスを用いる組織的なブルートフォース攻撃キャンペーンが検出された。Tomcat は人気のオープンソース Web サーバであり、エンタープライズや SaaS プロバイダーで広く使用されている。その一方で、Tomcat Manager は、Tomcat サーバにバンドルされる Web ベースの管理ツールであり、GUI を介した Web アプリ管理を、Admin たちに提供するものだ。

Tomcat Manager は、デフォルトでローカル・ホスト “127.0.0.1” からのアクセスのみを許可するように設定されており、プレ・コンフィグされた認証情報やリモート・アクセスはブロックされている。しかし、サイバー・セキュリティ企業 GreyNoise の最近の指摘によると、Web アプリがオンラインで公開されると、攻撃者の標的にされる可能性があるようだ。

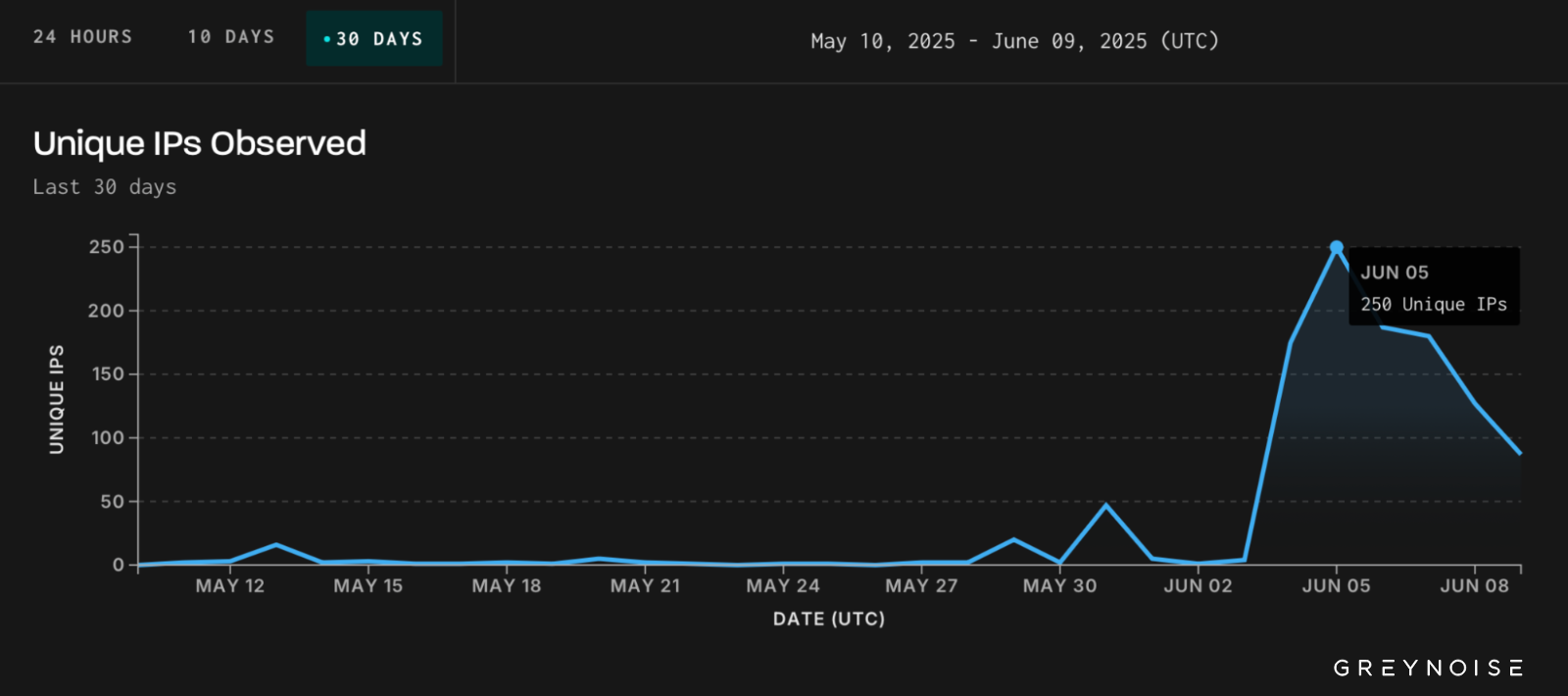

GreyNoise のアナリストたちは、6月5日以降において、Apache Tomcat Manager インターフェイスを標的とし、インターネット経由で Tomcat サービスへのアクセスを試みる、2つの組織的な攻撃キャンペーンを発見している。

1つ目の攻撃では、約 300個の固有 IP アドレス (その大半は悪意の IP アドレスとしてタグ付けされている) が用いられている。2つ目の攻撃では、250個の悪意の IP アドレスが用いられ、Tomcat Manager Web アプリに対するブルートフォース攻撃が展開されている。このブルートフォース攻撃では、自動化ツールを用いる脅威アクターたちが、数千〜数百万の認証情報をテストしている。

GreyNoise は、「この活動が増加していた期間において、両方の攻撃活動には約 400個の固有 IP アドレスが関与していた。これらの IP アドレスから発生した活動の大半が、Tomcat サービスへと向かうものだった。それらの大部分は、DigitalOcean (ASN 14061) ホストするインフラから発生していた」と述べている。

さらに同社は、「特定の脆弱性との関連は確認されていないが、公開されている Tomcat サービスに対する関心が依然として高いことを、この攻撃行動は示している。このような、広範に及ぶ偵察とも考えられる活動は、近い将来における悪用の、早期警告とも捉えられる」と付け加えている。

Tomcat Manager インターフェイスをオンライン上に公開している組織に対して、GreyNoise が強く推奨するのは、強力な認証とアクセス制限の確実な導入である。さらに、ユーザーにとって必要なことは、セキュリティ・ログで不審なアクティビティを監視し、侵入と関連すると思われる IP アドレスを、速やかにブロックすることだ。

これらの攻撃では、特定のセキュリティ脆弱性の悪用は確認されていないが、2025年3月に Apache は、Apache Tomcat のリモート・コード実行 (RCE) の脆弱性 CVE-2025-24813 を修正する、セキュリティ・アップデートをリリースしている。この脆弱性は、単純な PUT リクエストを介して、脆弱なサーバを乗っ取る攻撃で、実際に悪用されていることが確認されている。

これらの攻撃を背後で操る脅威アクターは、脆弱性を修正するプログラムが公開されてから僅か 30時間後に、GitHub で公開された PoC エクスプロイトを悪用したと報告されていた。

2024年12月にも Apache は、Tomcat の RCE の脆弱性 CVE-2024-56337 を修正している。この脆弱性は、数日前に軽減されていた RCE の脆弱性 CVE-2024-50379 に対する、修正プログラムをバイパスするために悪用された可能性があるという。

Tomcat Manager を狙う、大規模なブルートフォース攻撃が発生しているようです。Tomcat は便利な反面、設定を誤ると攻撃対象になりやすく、公開された管理インターフェイスが狙われるようです。ご利用のチームは、十分に ご注意ください。よろしければ、Tomcat で検索も、ご参照ください。

You must be logged in to post a comment.