SharePoint 0-Day RCE Vulnerability Actively Exploited in the Wild to Gain Full Server Access

2025/07/20 CyberSecurityNews — Microsoft SharePoint サーバーを標的とする、高度なサイバー攻撃キャンペーンが発見された。このキャンペーンでは、認証を必要としない攻撃者による、脆弱なシステムの完全なリモート制御を許す、新たな侵害チェーン ”ToolShell” の存在が明らかになっている。オランダのサイバー・セキュリティ企業 Eye Security が、2025年7月18日の時点で、この脆弱性 CVE-2025-53770 の積極的な悪用を特定した。セキュリティ研究者たちは、「近年においては、PoC の公開から大規模な悪用までの移行が、きわめて迅速に進んでいる」と警告している。

要約

- SharePoint の深刻な脆弱性 “ToolShell” が積極的に悪用されている。この脆弱性の悪用に成功した攻撃者は、認証を必要とせずにサーバの完全な制御を可能にする。

- この攻撃では、サーバ内の暗号鍵が盗み出され、セキュリティを回避する持続的なバックドアが設置される。

- ユーザーに対する推奨策は、速やかなパッチの適用である。ただし、すでに侵入が生じている場合は、それらを除去するための調査が必要となる。

公開から 72時間で武器化された脆弱性

ToolShell 脆弱性チェーンとは、Microsoft SharePoint Server/Office SharePoint の脆弱性 CVE-2025-49706/CVE-2025-49704 を組み合わせるものだ。2025年5月の Pwn2Own Berlin 2025 において、ドイツのオフェンシブ・セキュリティ企業 CODE WHITE GmbH のセキュリティ研究者たちにより、これらの脆弱性が実証された。

2025年7月8日に Microsoft が公式パッチをリリースした脆弱性に対して、翌週にあたる 7月15日に、CODE WHITE は SNS 上で詳細な調査結果を公開した。そして、その僅か 72時間後には、脅威アクターによる攻撃への転用が始まり、大規模なキャンペーンへと至っている。

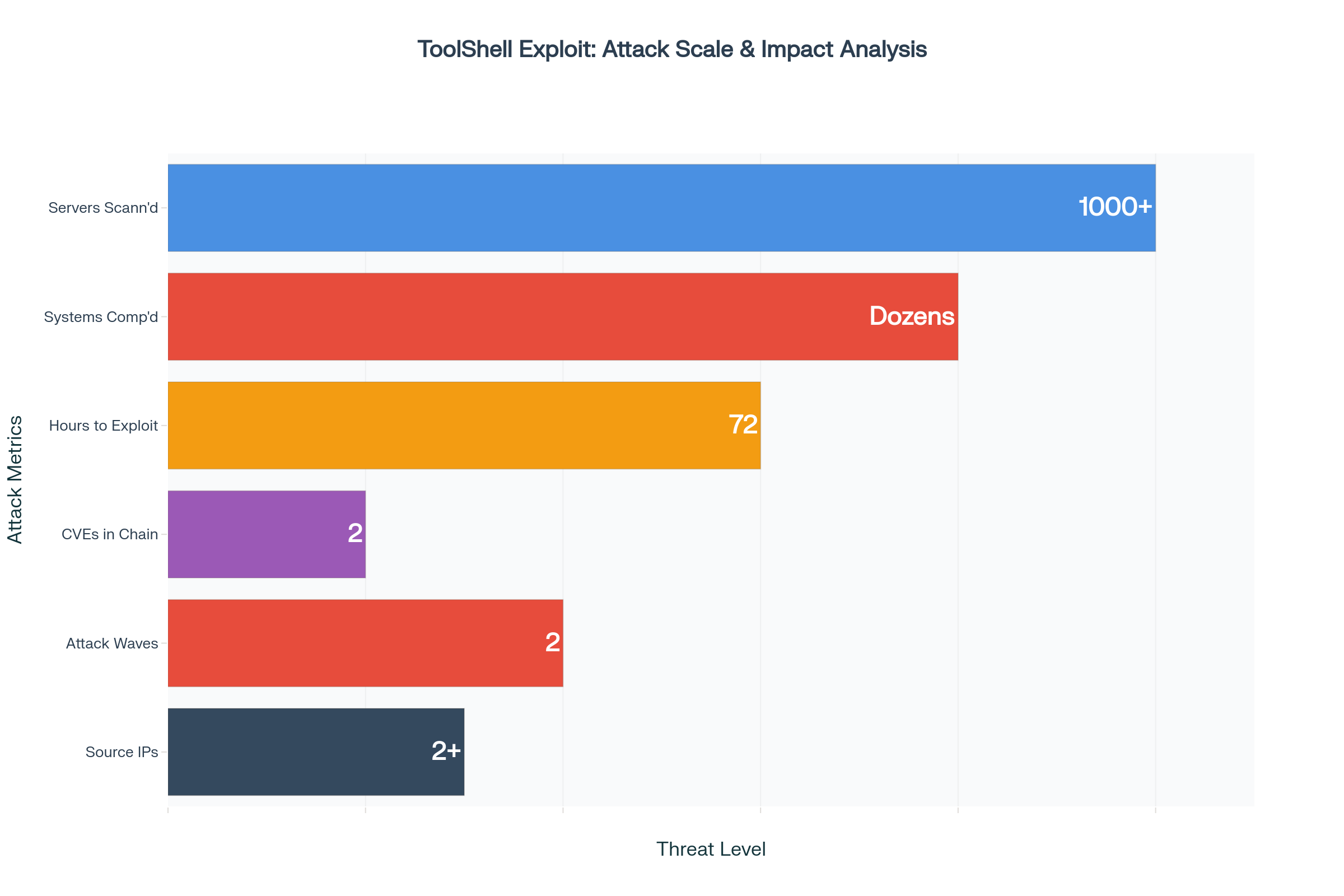

その一方で、Eye Security の調査によると、最初の攻撃は 2025年7月18日 18:00 (CET) ごろに開始されたが、IP アドレス 107.191.58.76 を使用する、組織的かつ大規模なエクスプロイトであったという。さらに 2025年7月19日 07:28 (CET) には、別の IP 104.238.159.149 から2回目の攻撃が開始されており、国際的な攻撃キャンペーンの様相を呈している。

ToolShell とは、SharePoint の脆弱な “/_layouts/15/ToolPane.aspx” エンドポイントを悪用し、従来からの認証メカニズムを回避するものである。

コマンド実行を主目的とする、従来からの Web シェルとは異なり、この悪意のペイロードは、SharePoint サーバの ValidationKey/DecryptionKey といった、重要性/機密性の高い暗号化キーを抽出するように設計されている。

Eye Security の研究者は、「これは、一般的な Web シェルではない。自身のコンフィグレーションを信用するという、SharePoint の性質を逆手に取った、きわめて巧妙な攻撃だ」と説明している。

これらの暗号化秘密鍵を取得した攻撃者は、完全に有効な __VIEWSTATE ペイロードを作成し、ユーザー認証を必要とすることなく、完全なリモート・コード実行を達成できる。

この新たな攻撃手法は、SharePoint のデシリアライズ処理と、コントロール・レンダリング・プロセスを用いる点で、以前の脆弱性 CVE-2021-28474 の悪用と類似している。

標的サーバの ValidationKey を取得した攻撃者は、悪意のペイロードに デジタル署名を施すことが可能になる。それにより SharePoint は、正当かつ信頼できるものとして、偽署名を持つペイロードを自動的に受け入れるため、すべてのセキュリティ制御/防御のための仕組みが、効果的に回避されてしまう。

Eye Security が発見したものには、世界中の 1,000以上の SharePoint サーバをスキャンし、複数の組織のシステムを侵害しているという、攻撃の事例もあるという。

この状況を把握した同社は、責任ある情報開示の手続きを直ちに開始し、すべての影響を受けた組織および、欧州と各国の CERT (Computer Emergency Response Teams) に対して情報を共有した。

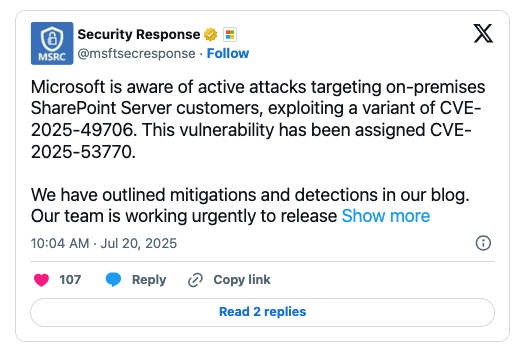

Microsoft は、この攻撃の重大性を正式に認め、新たな CVE 識別子 CVE-2025-53770 を割り当てた。

2025年7月19日に Microsoft は、SharePoint Server 2016/2019/Subscription Edition などの、すべての影響を受けるバージョン向けに包括的なセキュリティ・パッチをリリースした。

この脆弱性の影響を受けるビルドは、SharePoint 2016 16.0.5508.1000 未満 (KB5002744)/ SharePoint 2019 16.0.10417.20027 未満 (KB5002741)/Subscription Edition 16.0.18526.20424 未満である。

Microsoft は、この脆弱性に対する回避策は存在しないと述べている。したがって、脆弱なバージョンの SharePoint を実行している、すべての組織に推奨されるのは、速やかなパッチ適用となる。

ToolShell エクスプロイトの侵害の兆候 (IoC)

| IoC Type | Indicator | Description |

|---|---|---|

| IP Address | 107.191.58[.]76 | Source IP of the first exploit wave on July 18, 2025. |

104.238.159[.]149 | Source IP of the second exploit wave on July 19, 2025. | |

| User-Agent | Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:120.0) Gecko/20100101 Firefox/120.0 | User-Agent string used during exploitation. Also seen in URL-encoded format for IIS logs. |

| URL / Path | POST /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx | The exploit path used to trigger the initial vulnerability (CVE-2025-49706). |

GET /_layouts/15/<undisclosed>.aspx | Request to the malicious ASPX file planted to dump cryptographic keys. (Filename not disclosed). | |

| File Hash (SHA256) | 4a02a72aedc3356d8cb38f01f0e0b9f26ddc5ccb7c0f04a561337cf24aa84030 | Hash of the initial web shell observed. |

b39c14becb62aeb55df7fd55c814afbb0d659687d947d917512fe67973100b70 | Another associated malicious file hash. | |

fa3a74a6c015c801f5341c02be2cbdfb301c6ed60633d49fc0bc723617741af7 | Hash of a payload specifically targeting the __VIEWSTATE. |

これらの高度な攻撃を仕掛ける脅威アクターたちは、パッチ適用/システム再起動/セキュリティ・スキャンなどに対抗しながら、アクセスを維持し続ける可能性を手にしている。したがって、ユーザー組織にとって必要なことは、包括的かつ徹底的な侵害調査を、速やかに実施することだ。

SharePoint の深刻な脆弱性が悪用され、大規模な攻撃キャンペーンに至っているとのことです。パッチ公開から僅か3日で実際の攻撃で悪用されるという、脅威アクターたちの素早い動きに驚かされます。この件に関しては、CISA も緊急アドバイザリを提供しています。ご利用のチームは、十分に ご注意ください。よろしければ、SharePoint で検索も、ご参照ください。

You must be logged in to post a comment.