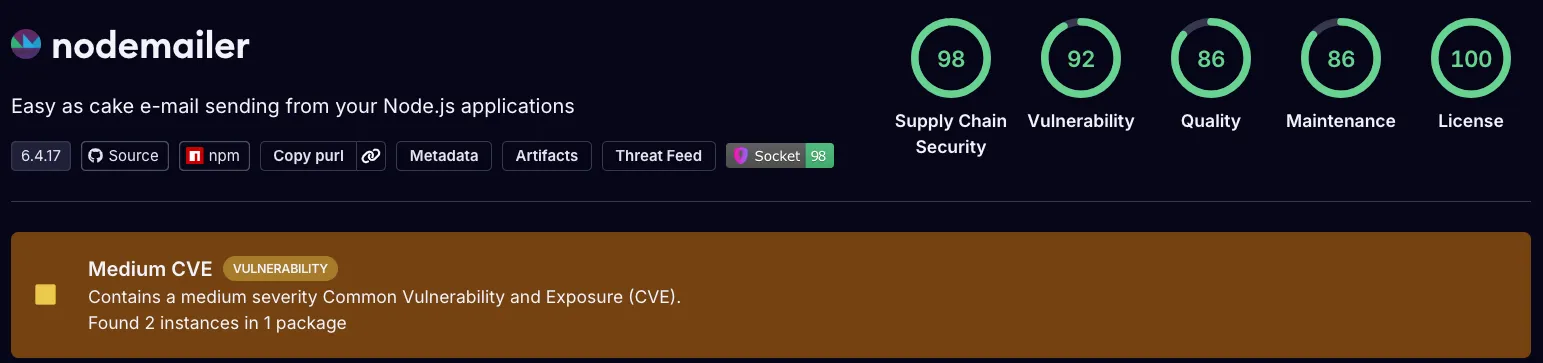

2025/09/01 gbhackers — 広く使用されている Nodemailer メール・ライブラリを装い、Windows システム上のデスクトップ仮想通貨ウォレットを秘密裏に乗っ取っていく、悪意の npm パッケージによる高度な仮想通貨窃盗スキームが発覚した。週平均で約 390 万ダウンロードを誇る、正規の Nodemailer ライブラリを装う、悪意のパッケージ “nodejs-smtp” を、Socket の脅威調査チームが特定したのだ。

この不正パッケージは、Nodemailer API との完全な機能互換性を維持しながら検出を回避し、悪意のペイロードをバックグラウンドで実行するという巧妙な戦略を採用している。

このパッケージは、オリジナルの Nodemailer プロジェクトからコピーした、ドキュメント/スタイル/README コンテンツを備え、正規のメール・ソリューションを装っている。

この巧妙な偽装により簡単な検査を通過し、アプリケーション・テストも正常に動作し続けるため、この不正行為を開発者が検知することは難しいだろう。

インストールされた悪意のあるパッケージは、Windows システム上の Atomic Wallet インストールを標的とするコードを自動的に実行する。この攻撃メカニズムは、いくつかの高度な手順で構成されている。

ウォレットの改変プロセス:このマルウェアは、Electron ツールを用いて Atomic Wallet の “app.asar” ファイルを解凍し、重要なベンダー・バンドルを悪意ペイロードで置き換え、アプリケーションを再パッケージ化し、作業ディレクトリを削除することで痕跡を消去する。

トランザクション・ハイジャック:ウォレット・ランタイムに埋め込まれたコードは、暗号資産取引中に受信者のアドレスをサイレントに上書きし、脅威アクターが管理するウォレットへと資金をリダイレクトする。

なお、このマルウェアが標的とするのは、Bitcoin (BTC)/Ethereum (ETH)/Tether (USDT and TRX USDT)/XRP/Solana (SOL) である。

持続的な脅威アーキテクチャ

改変されたソフトウェアは “app.asar” ファイル内に永続的に存在し、オリジナルのウォレットは完全にアンインストールされるため、公式のソースからの再インストールが行われるまで、システムの再起動後も動作し続ける。

この永続化メカニズムにより、オリジナルの悪意のパッケージがシステムから削除された後でも、被害者のトランザクションへのアクセスが継続される。

このキャンペーンが開始されたのは最近のことであるため、経済的影響は限定的であるが、基盤となるツールが暗号通貨エコシステムにとって深刻な脅威となると、セキュリティ専門家たちは警告している。

このパッケージの設計により、検出は極めて困難になっている。単純なタイポスクワッティング攻撃とは異なり、”nodejs smtp example” や “simple smtp for nodejs” の検索結果として、”nodejs-smtp” が表示される可能性もあるほど、もっともらしい名前が悪用されている。

そのため、十分な検証を行わない開発者が、このパッケージを選択する可能性は高い。

さらに、AI コード・アシスタントにより、このリスクはさらに増大する。AI コード・アシスタントは、特定のタスクに適切と思われるパッケージ名を幻覚的に生成し、無防備な開発者に対して悪意のパッケージを推奨する可能性がある。

このインシデントが例示するのは、暗号通貨ユーザーを標的としたソフトウェア・サプライチェーン攻撃の脅威の高まりである。

最近のキャンペーンにおいては、Ethereum や Solana だけではなく、TRON や TON といった暗号通貨も標的化され、この悪意のブロックチェーン関連パッケージは、npm などのパッケージ・エコシステム全体で出現し続けている。

この攻撃が実証するのは、インポートや Electron アプリケーションの操作を介する開発者の日常的な活動が、それぞれのデスクトップ・アプリケーションを秘密裏に侵害していく状況である。

マルチ・チェーン・アドレス・マッピングや、デスクトップ・アプリケーションに対する高度な改変手法を特徴とし、パッケージ・レジストリを通じて配信されるウォレット・ドレイン型のマルウェアは、今後も増加していくと、セキュリティ研究者たちは予想している。

セキュリティ対応と推奨事項

この報告が行われた時点で、悪意の “nodejs-smtp” パッケージは、npm 上でアクティブだったが、Socket は npm セキュリティチームに対して、パッケージの削除と攻撃者のアカウント停止を要請した。

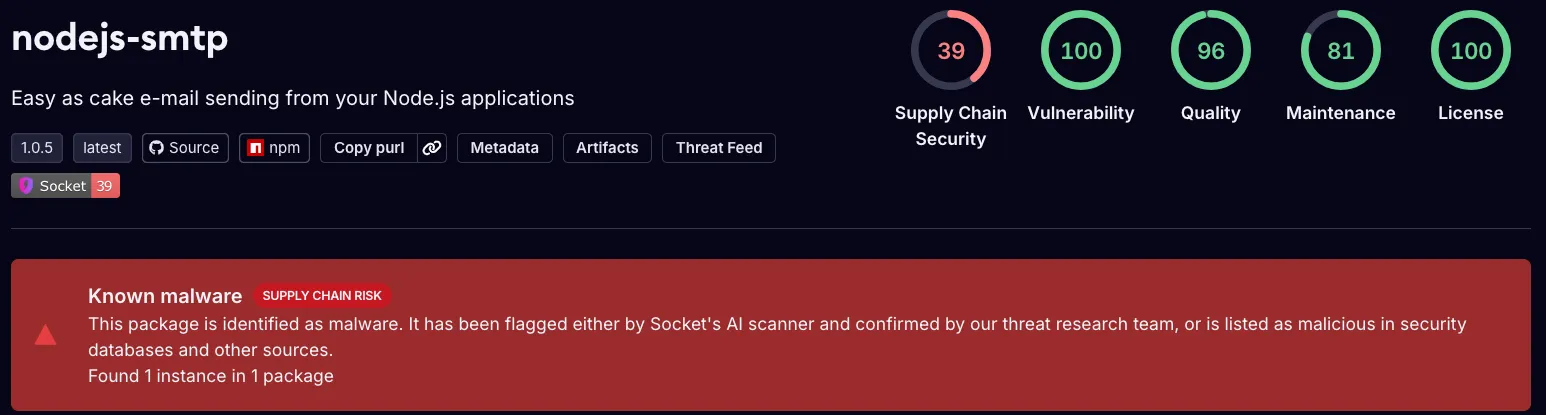

nodejs-smtp (top image) as known malware.このパッケージのダウンロード数は、合計で 342 回であったが、Nodemailer のウイークリー・ダウンロード数は数百万回に達している。

セキュリティ専門家が推奨するのは、リアルタイムでのパッケージ・スキャン/パッケージ信頼性の検証/インストール時の不審な動作の監視といった、包括的なサプライチェーン・セキュリティ対策の実装である。

ユーザー組織が検討すべきことは、開発プロセス中における、ファイル・システム操作/アーカイブの変更/ベンダーによるバンドル変更を検出する、ツールの導入である。

このインシデントが浮き彫りにするのは、依存関係の管理を綿密に行うことの重要性と、暗号通貨エコシステムを標的として巧妙化する、サプライチェーン攻撃から保護するためのセキュリティ対策強化の必要性である。

正規の Nodemailer を装う、悪意のパッケージ “nodejs-smtp” が原因となる、仮想通貨ウォレット乗っ取りの可能性が懸念されています。この問題の本質は、npm パッケージの信頼性検証が不十分なことにあります。今回の不正パッケージは、Nodemailer と互換性を持つため開発者が疑わず利用してしまい、その結果として、バックグラウンドでウォレット改変やトランザクション乗っ取りが可能になると、この記事は指摘しています。Nodemailer を、ご利用のチームは、ご注意ください。よろしければ、CryptoJacking で検索も、ご参照ください。

You must be logged in to post a comment.