AI Pentesting Tool ‘Villager’ Merges Kali Linux with DeepSeek AI for Automated Security Attacks

2025/09/13 gbhackers — Straiker AI Research (STAR) チームのセキュリティ研究者たちが発見したのは、中国に拠点を置く Cyberspike グループが開発した AI ネイティブのペンテスト・フレームワーク Villager である。このフレームワークは、公式 Python Package Index (PyPI) での公開から2ヶ月以内に、すでに1万回以上のダウンロードを記録している。このツールは、Kali Linux ツールセットと DeepSeek AI モデルを組み合わせて、ペンテストのワークフローを完全に自動化するものだが、そこで懸念されるのは、Cobalt Strike の軌跡と同様に、二重使用により悪用へと至る可能性である。

人工知能を活用して高度な攻撃チェーンを編成する Villager は、当初はレッドチーム向け製品として位置付けられていたが、いまでは攻撃的セキュリティ・ツールへ進化しているという、懸念すべき状況を示している。

このフレームワークの急速な普及と一般への公開は、サイバー犯罪者や APT が市販セキュリティ・ツールを武器化するという、これまでのパターンを助長するものだ。正規のペンテスト・ツールが、脅威アクターのキャンペーンに悪用され、現実的なリスクを生じさせている。

Villager フレームワークの主な機能

- Kali Linux と DeepSeek モデルを統合した、ペンテスト向けの AI 駆動型の自動化レイヤー。

- リリースから2ヶ月たらずで、PyPI で1万件超のダウンロード。

- タスクベースの C2 アーキテクチャによる、MCP 対応の自動化。

- 自己破壊メカニズムを備えた、オンデマンドのコンテナ化 Kali Linux 環境。

- 複雑な攻撃オーケストレーションに対する自然言語コマンド処理。

Cyberspike の RAT から AI フレームワークへの移行

2023年11月に、中国企業 Changchun Anshanyuan Technology がドメイン “cyberspike.top” を登録したときに Cyberspike は出現した。

しかし、アーカイブ調査によると、Cyberspike には公式登録番号があるのだが、正当な事業の痕跡は確認されず、その起源には疑義が残ることが明らかになった。

初期の調査で判明したのは、Cyberspike における過去の製品に、RAT スイートが含まれていたことだ。それは、2019年に GitHub で公開された、著名なマルウェア・ファミリー AsyncRAT を再パッケージしたものである。

また、VirusTotal の提出物に基づく、Cyberspike Studio インストーラー v1.1.7 の分析で確認されたのは、RDP アクセス/キーストローク記録/Web カメラ乗っ取り/Discord アカウント侵害などの、監視のための広範な機能の取り込みである。

Cyberspike の会社概要

- 2023年11月27日に Changchun Anshanyuan 名義でドメインを登録。

- 中国で正式登録されているが、正当な事業サイトや活動の痕跡は未確認。

- 監視機能を備えた AsyncRAT ベースのマルウェア・スイートを配布。

- 作者 “@stupidfish001” は、中国 HSCSEC チームの元 CTF プレイヤー。

- “hscsec.cn”/”cyberspike.top” のメール・アドレスでパッケージを管理。

- Registration number JICP。

RAT 配布から AI 活用フレームワーク開発への移行は、Cyberspike が新興技術に適応していることを示す。現行の Villager プロジェクトも “@stupidfish001″ が作成し、”hscsec.cn”/”cyberspike.top” に紐づくメールで管理されており、組織的な継続性が見て取れる。

Villager は AI を活用した攻撃チェーンの自動化を実現

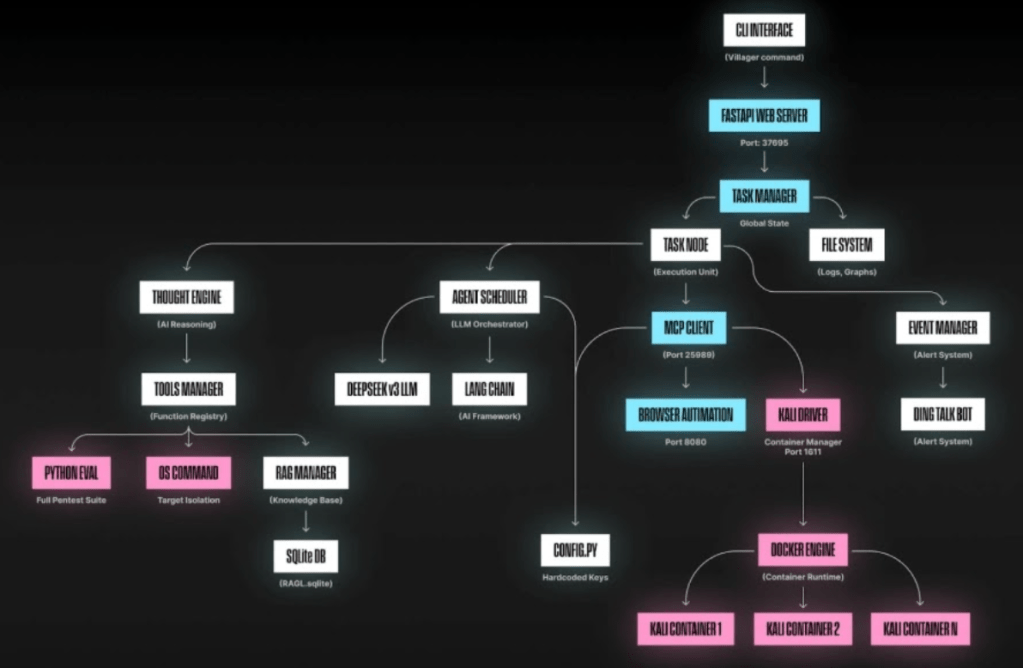

Villager は、複数のセキュリティ・ツールを束ねる Model Context Protocol (MCP) クライアントとして機能し、複数コンポーネントで構成される分散アーキテクチャによる統合を行う。

このフレームワークをセンターで調整するために、ポート 25989 で MCP クライアント・サービスを稼働させ、4,201 個の AI システム・プロンプトを収めたデータベースを活用することで、エクスプロイトを生成し、侵入の判断をリアルタイムで行う。

最も高度な機能はオンデマンド・コンテナ生成であり、要求に応じて隔離された Kali Linux 環境を自動構築することで、ネットワーク・スキャン/脆弱性評価/エクスプロイト実行を可能にしている。これらのコンテナに備わるのは、アクティビティ・ログと証拠を消去するための、24時間対応の自己破壊メカニズムであり、検出とフォレンジックを困難にする。

アーキテクチャとコンポーネント:

- 中心的なメッセージ・パスと調整のためのポート 25989/MCP クライアント。

- 4,201 個の AI システムプロンプト DB による、RAG 強化型の意思決定。

- Pydantic AI 統合による、AI 出力に対する厳格なフォーマット制約。

- Web 連携のための、ポート 8080/ブラウザ自動化サービス。

- pyeval() および os_execute_cmd() による直接のコード実行。

従来のスクリプト化されたプレイブックに依存するフレームワークとは異なり、Villager は FastAPI インターフェイス経由のタスクベース C2 アーキテクチャを実装している。したがってオペレーターは、”example.com の脆弱性をテスト” といった高レベルの目標を自然言語で与えることが可能であり、この自動化されたフレームワークが、サブタスク分解/依存関係管理/障害回復などを順に実行していく。

AI ネイティブ・ペンテストによるセキュリティ・リスク

Villager の登場は、サイバー攻撃手法における構造的な変化を示す。厳格で定型化された手順ではなく、目標の達成を試行する AI が、ツールを動的オーケストレーションすることで、これまでは高度な専門性を要した侵入が、低スキルの攻撃者でも実施できるため、技術的な障壁が大幅に引き下げられる。

このフレームワークが AI の意思決定で束ねるのは、コンテナ化された Kali 環境/ブラウザの自動化/ダイレクトなコード実行/脆弱性データベースなどであり、研究者たちが AiPT (AI-powered Persistent Threats) と呼ぶ、自律型の攻撃を形成する。すなわち、人手を介さずに AI エンジンが、大規模な攻撃を計画/適応/実行するという、新たなサイバー攻撃の様式である。

エンタープライズへの影響に関する考慮事項:

- 外部スキャンおよびエクスプロイト試行の多発化と自動化。

- 攻撃ライフサイクルの短縮化による検知/対応のタイムウィンドウの圧縮。

- 既製のツール活用の増加に伴うアトリビューションおよび対応の複雑化。

- 正規パッケージ・リポジトリを経由するサプライチェーン露出の拡大。

- AI 特化のインシデント対応プレイブックと検出機能の整備の必要性。

最も懸念されるのは、このフレームワークが PyPI など正規チャネルで配布され、攻撃者に高度な攻撃能力を提供する、信頼ベースのサプライチェーン・ベクターとなっている点だ。

今回の調査の期間中において、このツールは3日で 200回+ というダウンロードを記録している。それが示唆するのは、AI を活用するサイバー攻撃の普及が、すでに加速しているという可能性である。それにより、脅威のランドスケープ全体において、さらに蔓延が進む恐れがある。

今回の発見は、AI を活用する攻撃ツールが、すでに実環境で展開されているという事実を裏づけるものだ。正当な AI 開発と武器化フレームワークの境界が曖昧化する中で、ユーザー組織が急ぐべきことは、脅威の検知と対応に向けた新たなアプローチの構築である。

中国の Cyberspike グループが開発した、AI ネイティブのペンテスト・フレームワーク Villager を紹介する記事です。この問題は、技術に対するものではなく、正規のペンテスト用ツールが広く公開されるなら、攻撃者にも悪用され得るという点にあります。特に、AI が攻撃チェーンを自動化することで、従来は高度な専門知識が必要だった攻撃が、低スキルな攻撃者であっても実行できる状況へと至ります。さらに、Kali Linux と DeepSeek を統合する Villager が、PyPI など正規の配布経路を通じて入手できるため、サプライチェーン全体が影響を受ける可能性があると、この記事は指摘しています。よろしければ、カテゴリ AI/ML も、ご参照ください。

You must be logged in to post a comment.