2025/09/24 CyberSecurityNews — 米国の CISA が、包括的なサイバー・セキュリティ勧告を公開した。この勧告が詳述するのは、GeoServer の深刻なリモート・コード実行の脆弱性 CVE-2024-36401 を悪用する脅威アクターが、米国連邦行政機関のネットワークに侵入した経緯である。3週間にわたり検知されなかった、このインシデントが浮き彫りにするのは、連邦機関における脆弱性管理とインシデント対応体制の深刻な欠陥である。

GeoServer の RCE 脆弱性 CVE-2024-36401

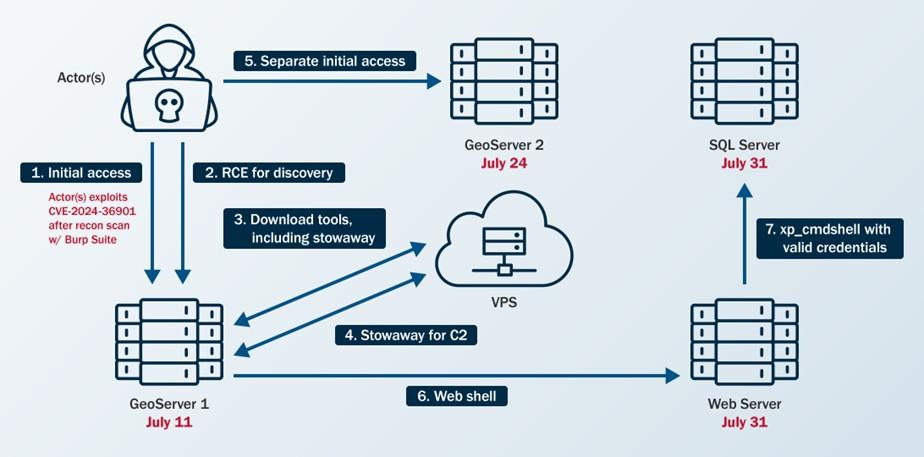

2024年7月11日に始まった攻撃により、公開されている GeoServer インスタンスの CVE-2024-36401 (CWE-95:Eval インジェクション) を悪用するサイバー脅威アクターは、最初のネットワーク・アクセスを取得した。

2024年6月30日に公開された、この深刻な脆弱性を悪用する攻撃者は、未認証のユーザーが影響を受ける GeoServer バージョンに対して、”eval injection” 攻撃を行うことで、リモートコード実行を可能にする。

なお、この脆弱性は、2024年7月15日の時点で、CISA の KEV カタログに登録されている。

この脆弱性は 25 日も前に公開されていたが、2024年7月24日に脅威アクターは、2台目の GeoServer (GeoServer 2) において、同じ脆弱性を悪用して攻撃の持続性を実証した。

最初の侵害との間に、攻撃者は Burp Suite Burp Scanner を用いて広範な偵察を行い、脆弱なシステムを特定した。また、fscan ネットワーク・スキャナーや linux-exploit-suggester2.pl などの公開ツールを用いて、包括的なネットワーク列挙を行っていた。

最初のアクセスを達成した脅威アクターは、China Chopper Web シェルの展開/スケジュールされたコマンド実行のための cron ジョブの作成/CVE-2016-5195 を標的とする公開済の dirtycow エクスプロイトを用いた権限昇格の試みといった、複数の手法を用いて持続性を確立した。

攻撃者は RingQ 防御回避ツールを仕掛け、Stowaway マルチレベル・プロキシツールを利用して、TCP ポート 4441/ 50012 を介した C2 (Command and Control) 通信を確立した。

最初の GeoServer から Web サーバへ、そして SQL サーバへと横展開を達成した脅威アクターは、侵害した各システムに Web シェルとスクリプトをアップロードし、侵害を拡大していった。

SQL サーバへの侵害では、whoami/systeminfo/tasklist/netstat -ano などの検出コマンドを実行し、システム情報とネットワーク接続を列挙した。

続いて攻撃者は、リモート・コード実行のために cmdshell を有効化し、ペイロードのダウンロードには PowerShell と bitsadmin を悪用し、高度な living-off-the-land (環境寄生型) 手法を実証した。

このインシデントは、2024年7月31日までの3週間にわたり検出されなかったが、その日に当局の EDR ツールが特定したのは、SQL サーバにアップロードされた不審な “1.txt” ファイルだった。

2024年7月15日に EDR システムが、GeoServer 1 で Stowaway ツールを検知し、アラートも生成していたが、この検出の遅延が発生した。なお、このツールは、セキュリティ・オペレーション・センターによるレビューを受けていなかったという。

連邦政府機関の Web サーバには、エンドポイント保護が全く存在せず、セキュリティ監視機能に新たな盲点が生じていた。

| Risk Factors | Details |

| Affected Products | Apache GeoServer 2.x (all releases before 2.26.5) |

| Impact | Remote Code Execution via eval injection |

| Exploit Prerequisites | Publicly accessible GeoServer instance; no auth |

| CVSS 3.1 Score | 9.8 (Critical) |

CISA の分析により、このインシデントから3つの重要な教訓が得られた。1つ目は、脆弱性は公開され KEV カタログに掲載されていたが、迅速に修正されなかったことだ。2つ目は、機関のインシデント対応計画に欠如していたのは、サードパーティの支援を要請してセキュリティ・ツールに必要なアクセスを許可することだった。3つ目は、EDR アラートが、すべてのシステムにおいて継続的に監視されていなかったことだ。

この CISA KEV 勧告が強調するのは、2024年7月24日は KEV が要求するパッチ適用期間内であったが、包括的な脆弱性管理プラクティスの一環として、悪用された既知の脆弱性に対して直ちに対処する必要があることだ。

2024年7月の時点で、GeoServer の深刻な脆弱性が公開されていましたが、修正が遅れたことで攻撃者に侵入を許した件を、CISA が分析/整理しました。未認証の利用者であっても、リモート・コード実行が可能な仕組みが原因となり、公開状態のサーバが標的にされました。公開されているツールを悪用する攻撃者は、脆弱なシステムを探し出し、Web シェルやプロキシを設置して侵害を広げていきました。さらに、既知の権限昇格手法も併用し、複数のシステムが被害を受けました。検知が3週間遅れたことに、技術的な欠陥と監視体制の不十分さが重なり、被害の深刻さが増したといえます。よろしければ、CVE-2024-36401 で検索も、ご参照ください。

You must be logged in to post a comment.