Critical Cisco Vulnerability Let Remote Attackers Execute Arbitrary Code on Firewalls and Routers

2025/09/26 CyberSecurityNews — Cisco が公表したのは、複数の Cisco プラットフォームの Web サービスに存在する、深刻なリモート・コード実行の脆弱性に関する警告である。この脆弱性 CVE-2025-20363 (CVSS 3.1:9.0) が影響を及ぼす範囲は、ASA/FTD/IOS/IOS XE/IOS XR ソフトウェアであり、CWE-122 に分類され、攻撃ベクターは (AV:N/AC:H/PR:N/UI:N/S:C/C:H/I:H/A:H) である。

入力検証の脆弱性:CVE-2025-20363

この脆弱性は、HTTP リクエストにおける、ユーザー入力の不適切な検証に起因する。悪意のある HTTP パケットを作成する攻撃者は、エクスプロイト対策を回避し、任意のシェル・コマンドを root 権限で実行できる。

攻撃の前提として、Cisco Secure Firewall ASA/FTD では認証は不要だが、IOS/IOS XE/IOS XR では、低い権限の認証済みアクセスのみが必要となる。

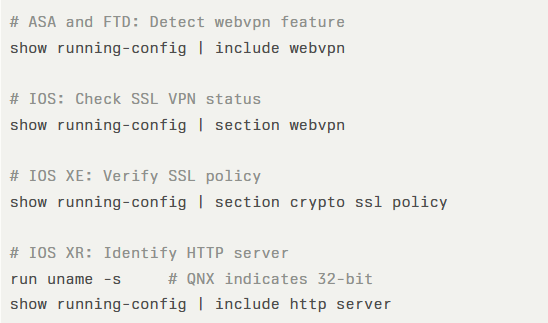

webvpn/AnyConnect SSL VPN/HTTP サーバ などの機能が有効化されている場合には、影響を受けるサービスが SSL/HTTP ポートを listen する。以下は、CLI チェックの例である:

このエクスプロイトが成功すると、root シェルが取得され、デバイス全体が侵害される可能性が生じる。

この欠陥を発見した Cisco ASIG の Keane O’Kelley に、同社は感謝の意を表している。ASD/CSE/NCSC/CISA との連携により、このアドバイザリが作成されたという。

すべての ASA シリーズ (5500-X/ASAv/Firepower 1000/2100/4100/9000/Secure Firewall 1200/3100/4200) および、FTD プラットフォーム、SSL VPN 対応 IOS ルータ、IOS XE ルータ、HTTP 対応の 32-Bit IOS XR を実行する ASR 9001 に、この脆弱性は存在する。

回避策は存在しないため、ユーザーにとって必要なことは、修正リリースへと速やかにアップグレードすることだ。このアドバイザリの Fixed Software セクションには、プラットフォームごとの詳細な修正バージョンが提供されている。

| Risk Factors | Details |

| Affected Products | Cisco Secure Firewall ASA & FTD Software, Cisco IOS Software & IOS XE Software, Cisco IOS XR Software (32-bit on ASR 9001 with HTTP server enabled) |

| Impact | Remote unauthenticated code execution as root |

| Exploit Prerequisites | SSL VPN (webvpn) or AnyConnect SSL VPN enabled |

| CVSS 3.1 Score | 9.0 (Critical) |

脆弱性のあるリリースと最新のパッチを特定するために、Cisco Software Checker の使用が推奨される。管理者にとって必要なことは、デバイス・コンフィグレーションを監査し、SSL VPN/HTTP サーバ のステータスを確認することである。

ASA/FTD のケースでは、webvpn/AnyConnect SSL VPN のコンフィグレーションを確認する必要がある。IOS XR のケースでは、”uname -s” の実行で Linux が返されること、”no http server” で HTTP が無効化されていることを確認する必要がある。Cisco PSIRT によると、現時点においてアクティブなエクスプロイトは確認されていないとのことだ。

Cisco 製品群に深刻なリモート・コード実行の脆弱性が発見されました。その原因は、HTTP リクエストの入力内容を正しく検証していない点にあります。この欠陥により、攻撃者は細工したパケットを送り込むことで、root 権限で任意のコマンドを実行できてしまいます。特に、VPN/HTTP サービスが有効化されている場合に悪用されやすく、認証なしで攻撃が成立するケースもあります。影響の範囲は ASA/FTD/IOS 系列などの広範にわたり、システム全体が侵害される危険性があるため、Cisco が提供する修正版へのアップグレードが重要だと、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、Cisco で検索も、ご参照ください。

You must be logged in to post a comment.