Red Hat Data Breach – Threat Actors Claim Breach of 28K Private GitHub Repositories

2025/10/02 CyberSecurityNews — Crimson Collective として知られる恐喝グループの犯行声明は、Red Hat の GitHub 非公開リポジトリ 28,000 件に侵入し、約 570GB の圧縮データを盗み出したというものだ。この窃取されたデータには、不正に抽出されたソースコードや機密情報などが含まれ、これまでの最大級の侵害だとされる。

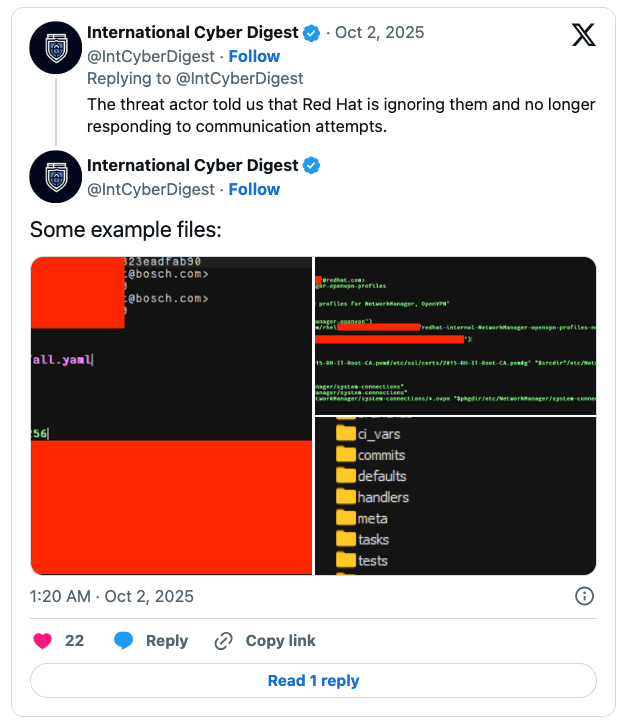

盗まれたリポジトリには、大手銀行/通信会社/航空会社/公共機関などの、複数の業界にわたる数千の組織が含まれているようだ。具体的に言うと、Citi/Verizon/Siemens/Bosch/JPMC/HSBC/Merrick Bank/Telstra/Telefonica などの著名な企業名に加えて、米国上院議員などの名前が記載されているという。

Crimson Collective の主張が正しければ、そのユーザーの範囲から浮き彫りにされたのは、世界中の重要なサプライチェーンと下流における大きな潜在リスクである。

認証情報とコンフィグ・データの漏洩

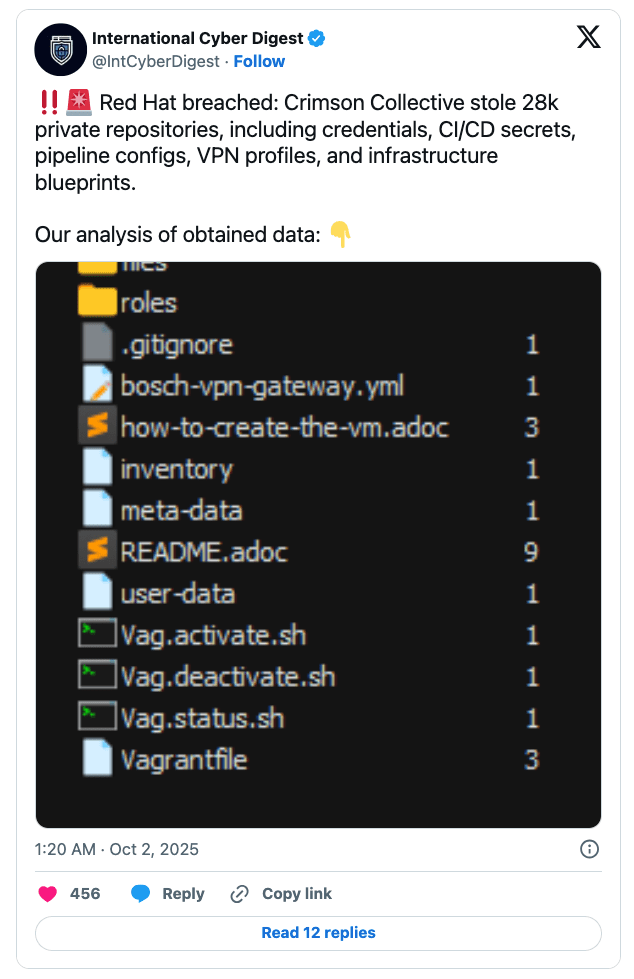

この脅威グループの主張から憂慮されるのは、漏洩したコンテンツの性質である。初期調査によると、盗まれたデータには、以下のものが含まれると示唆されている。

- 膨大な量の認証情報

- CI/CD シークレット

- パイプライン・コンフィグ・ファイル

- VPN 接続プロファイル

- インフラストラクチャ・ブループリント

- インベントリ

- Ansible プレイブック

- OpenShift デプロイメント・ガイド

- CI/CD ランナーの手順書

- コンテナ・レジストリ・コンフィグ

- Vault 統合シークレット

- バックアップ・ファイル

- エクスポートされた GitHub/GitLab コンフィグ・テンプレート

漏洩したインベントリには、二次侵入や恐喝に悪用される可能性のある、運用情報とアーキテクチャ情報の両方が含まれている。

セキュリティ専門家たちが警告するのは、自動化された DevOps や Infrastructure-as-Code (IaC) パラダイムに大きく依存している組織にとって、漏洩した認証情報とインフラの詳細には、事業の存続に関わるリスクへと急速にエスカレートする可能性がある。

想定外のコード・リポジトリに、認証情報やコンフィグ・ファイルが表示されるというリスクに直面しているのは、Red Hat だけではない。最近のセキュリティ調査で浮き彫りになっているものに、シャドー IT の危険性がある。

それにより起こり得るものとして挙げられるのは、パーソナルなリポジトリやサイド・プロジェクトのリポジトリを、誤って企業の機密情報として公開した従業員が、社内のコンテナやクラウド・インフラへの特権アクセスを許可してしまうケースである。

このような情報漏洩による影響は、オリジナルの組織に留まらず、下流のユーザーやパートナーにも波及し、そこでシステム・リスクを引き起こす可能性がある。

今回の侵害が如実に示すのは、多層的なサプライチェーンのリスクである。たとえば、CI/CD システム/コンテナレジストリ (Quay など)/自動化プレイブック/パブリックなコンフィグ・バックアップなどを横断する、攻撃経路が成立していく可能性があり、Red Hat と顧客の両方で影響の範囲が拡大することになる。

Crimson Collective の主張と、それが業界全体に及ぼす影響については、明らかになっていくだろう。史上最大の規模になり得る、ソースコード漏洩インシデントの封じ込めに捜査当局が奔走する中、Red Hat とユーザー、そして世界のサプライチェーンに注目が集まっている。

Red Hat は、自社インフラとの関連性について、現時点では公式声明を出していない。Cybersecurity News は、この件に関する詳細情報を得るために、Red Hat に連絡を取っている。

Crimson Collective の声明が明らかにしているのは、認証情報/CI/CD コンフィグ/インフラ定義などが、侵害された非公開リポジトリに含まれていた点です。原因として挙げられるのは、シークレット管理の不備/リポジトリ運用の雑さ/シャドー IT の存在/IaC や自動化による権限の広域伝播などです。その結果として、横展開や永続化の足掛かりを、攻撃者に与えかねないと懸念されています。単一の情報露出がサプライチェーン全体に波及する点が示唆されており、原因の特定と影響範囲の把握が今後の焦点になると、この記事は指摘しています。よろしければ、カテゴリ Repository を、ご参照ください。

You must be logged in to post a comment.