Cisco IOS XE Vulnerability Being Abused in the Wild to Plant BADCANDY

2025/11/01 gbhackers — Cisco IOS XE デバイスの深刻な脆弱性 CVE-2023-20198 を悪用する脅威アクターが、世界中のネットワークに悪意のインプラント BADCANDY を展開し続けていると、サイバー・セキュリティ当局が緊急警告を発している。オーストラリア通信信号局 (ASD: Australian Signals Directorate) によると、この脆弱性は 2023年10月に悪用が確認されたものである。その後の継続的な修復作業にもかかわらず、2025年10月下旬時点においても、オーストラリア国内で 150 台以上のデバイスが侵害を受けているという。

BADCANDY インプラントは高度な機能を持ち、Cisco IOS XE ソフトウェアの Web UI 機能に依存する組織にとって、侵入を許しやすい攻撃ベクターとなる。

脆弱性 CVE-2023-20198 を悪用する未認証のリモート攻撃者は、この Lua ベースの Web シェルを介して、脆弱なシステム上に高権限アカウントを作成し、影響を及ぼすデバイスを完全に制御することが可能となる。

この攻撃キャンペーンで懸念されるのは、脅威アクターが展開する体系的な隠蔽の手法である。初期侵害を達成した攻撃者は、デバイスの脆弱性を隠蔽する非永続的なパッチを適用するため、ネットワーク防御担当者による検知が著しく困難になる。

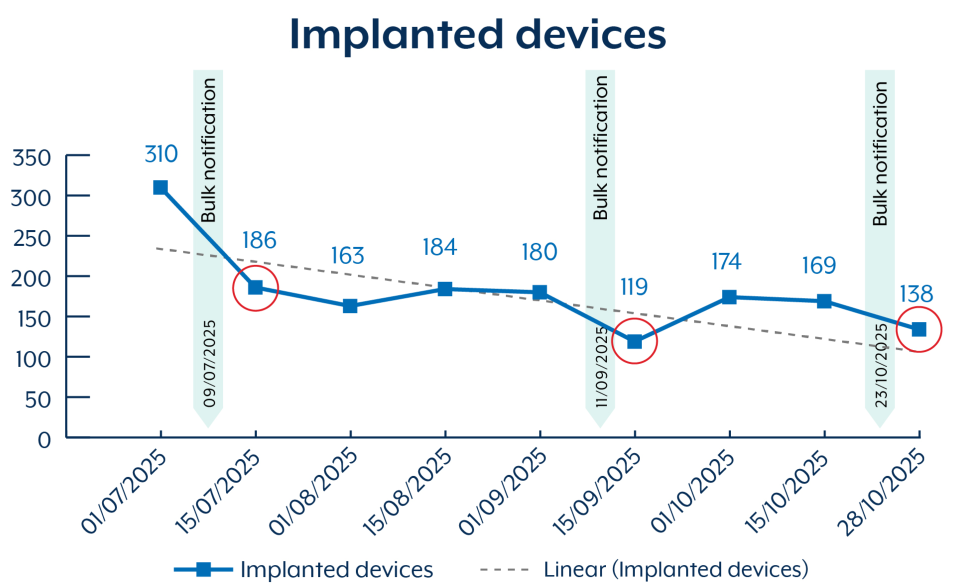

2025年7月以降の ASD の評価によると、オーストラリア国内の 400 台以上のデバイスが BADCANDY に侵害された可能性があり、このエクスプロイト・キャンペーンの規模と持続性を示している。

2024年から 2025年にかけてセキュリティ研究者たちは、BADCANDY インプラント亜種の継続的な活動を記録しており、複数の脅威アクター・グループによる持続的な開発と展開を示唆している。

Cisco IOS XE の脆弱性

BADCANDY は、デバイス再起動後には残存しない、低持続性インプラントに分類されているが、その特性はセキュリティ・チームにとって安心材料とはならない。この脆弱性 CVE-2023-20198 は犯罪シンジケートと国家支援型脅威アクターから注目を集めており、悪名高い SALT TYPHOON グループも関与している。こうした背景により、2023 年に最も頻繁に悪用された脆弱性の一つに挙げられていた。

脆弱性 CVE-2023-20198 の悪用により初期アクセスを獲得した脅威アクターは、アカウント認証情報を収集し、BADCANDY が除去された後も存続する、代替的な永続化メカニズムを確立することが多い。それにより、初期感染経路が排除された後も侵害したネットワークへの長期間にわたるアクセスを維持し、横方向の移動/データ窃取/長期的な諜報活動を可能にする。

ASD が確認している懸念すべきパターンは、必要なパッチを適用していない組織が、Web インターフェイスをインターネットに公開し続けた結果として、以前に侵害されたデバイスを標的とする再悪用が発生している状況である。

脅威アクターたちは、BADCANDY インプラントの状態を検知する能力を構築し、除去された場合には直ちに再悪用を試みるという、検出と侵害の機能を開発していると、サイバー・セキュリティ・アナリストたちは考えている。そのため、根本的な脆弱性に対処せずに、デバイスを再起動するだけの運用を続けると、繰り返し侵害を受けるという悪循環に陥る。

ネットワーク・エッジデバイス

オーストラリアのサイバー・セキュリティ当局は、サービス・プロバイダを通じて包括的な被害者通知キャンペーンを実施し、ユーザー組織に対して迅速な保護対策の実施を促している。

重要な対策として挙げられるのは、実行中のコンフィグにおいて cisco_tac_admin/cisco_support/cisco_sys_manager などの、不審な名称やランダムな文字列を持つ特権アカウントを確認し、それらの不正アカウントを削除することだ。

その一方で、未知のトンネル・インターフェイスのコンフィグを調査し、TACACS+ AAA コマンドのアカウンティング・ログを確認することで、不正なコンフィグ変更の痕跡を特定すべきである。

最も重要な保護対策は、Cisco IOS XE ソフトウェアの Web UI 機能に存在する、脆弱性 CVE-2023-20198 に対して Cisco の公式パッチを適用することだ。この脆弱性に関する情報は、複数のセキュリティ・アドバイザリで提供されている。

なお、侵害されたデバイスを再起動すれば BADCANDY インプラントは削除されるが、パッチ適用と適切なセキュリティ強化を実施せずに、この措置を行うだけでは十分な保護にはならない。

したがって、ユーザー組織にとって必要なことは、運用上の問題が生じない範囲で HTTP サーバ機能を無効化し、Cisco IOS XE 強化ガイドに基づく包括的なエッジ・デバイスのセキュリティ強化策を実施することである。

2023年末に 400 台を超えていた侵害デバイスが、2025年には 200 台未満へと着実に減少したことで進展が示されているが、侵害データの継続的な変動が示すのは、再悪用の活動が継続している状況である。

この種のエッジデバイスは、境界セキュリティを担う重要なネットワーク構成要素である。したがってユーザー組織は、この持続的な脅威ベクターを排除するために、最優先で対応すべきである。

Cisco IOS XE の Web UI をインターネットに公開し続けるサーバの、脆弱性 CVE-2023-20198 が侵害し続けられているようです。このインプラント BADCANDY を用いる脅威アクターは、脆弱性の存在を隠すという手口を用いて、修正が徹底されないサーバを繰り返して侵害するという戦術を持っているようです。未認証でも侵入できる欠陥を突かれ、Lua ベースの BADCANDY で特権アカウントを作られると、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、CVE-2023-20198 で検索を、ご参照ください。

You must be logged in to post a comment.