644K+ Websites at Risk Due to Critical React Server Components Flaw

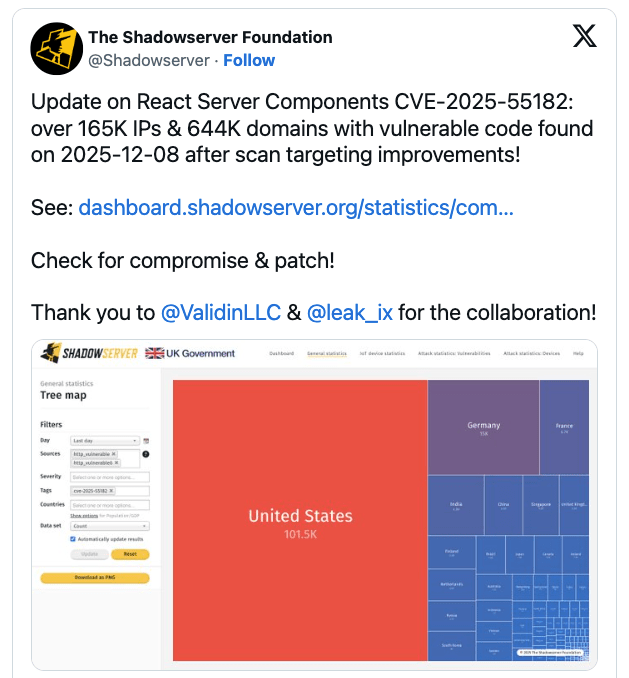

2025/12/11 gbhackers — Shadowserver Foundation が公表したのは、深刻な React2Shell 脆弱性 CVE-2025-55182 に関する情報の緊急アップデートである。そこで特定されたのは、依然として悪用される可能性のある大規模な攻撃対象領域である。この調査の一環として、2025年12月8日にスキャン・ベースの改善を実施した結果として、研究者たちが発見したのは、644,000 以上のドメインと 165,000 以上の固有 IP アドレスにおいて、依然として React Server Components の脆弱なインスタンスが稼働していることだった。

React2Shell の詳細について

この脆弱性 CVE-2025-55182 は、React Server Components (RSC) に影響を与える深刻なセキュリティ欠陥であり、その深刻度と性質から、セキュリティ専門家たちにより React2Shell と命名された。この脆弱性を悪用する未認証のリモート攻撃者は、標的サーバ上で任意のコードを実行できる。

この脆弱性は、サーバ/クライアント間の通信を管理するために、React が用いる Flight プロトコルにおける安全でないデシリアライゼーションにより引き起こされる。

この脆弱性の悪用の前提として、ユーザー操作や認証は必要とされないため、最高レベルのリスク評価が付与されている。

Shadowserver Foundation が収集した最新データによると、この脆弱性が 12月上旬に公表されているにもかかわらず、 影響を受ける Web サーバの大部分が依然として未修正の状態にあるという。

Shadowserver Foundation は、セキュリティ・パートナーである Validin LLC および leak_ix と協力し、スキャン技術を改良することで、影響を受けるシステムの検出精度を向上させた。その結果として、644,000 件を超える脆弱なドメインが発見された事実が示すのは、数多くの組織において、Web アプリケーションおよびサーバ環境に必要なセキュリティ・アップデートが依然として適用されていない状況である。

この脆弱性は影響範囲が広範であるため、インターネット上で未修正サーバをスキャンする攻撃者による、ランサムウェアのインストールやデータの窃取を目的とした自動的な攻撃キャンペーンの主要な標的となっている。

こうした状況を踏まえ、React Server Components を使用している組織は、最新のベンダー・アドバイザリに基づきデプロイメントを検証し、利用可能なパッチを直ちに適用する必要がある。それと同時に、セキュリティ・チームおよび管理者に対して強く推奨されるのは、パッチ適用前の段階でシステムが侵害されていないことを、速やかに確認することである。

大きな問題になっている脆弱性 CVE-2025-55182 の情報がアップデートされました。この問題は、React Server Components (RSC) がサーバ/クライアント間の通信で使っている Flightプロトコル における、安全でないデシリアライゼーションにより引き起こされます。つまり、データを受け取ってプログラム内で使える形に戻す (デシリアライズする) 際に、そのデータに含まれるかもしれない悪意のコードをチェックする仕組みが不十分だったことに根本的な原因があります。きわめて危険な脆弱性であることは確かですが、今回の Shadowserver の調査で明らかにされたのは、パッチ未適用のインスタンスが、依然として大量に存在することです。よろしければ、CVE-2025-55182 での検索結果も、ご参照ください。

You must be logged in to post a comment.