New China Linked VoidLink Linux Malware Targets Major Cloud Providers

2026/01/14 hackread — 2025年12月に Check Point Research (CPR) のサイバー・セキュリティ専門家たちが発見したのは、VoidLink と呼ばれる高度なツールキットである。多くのハッカーが Windows を標的とするのに対し、VoidLink はクラウド・ファーストの脅威であり、大企業が利用する Linux ベースのクラウド環境を侵害するために構築されている。調査の結果として判明したのは、中国系グループだと思われる開発者たちが、高度な技術力を備えていることだった。彼らは、Zig/Go/C/React などの言語に精通しており、標的を制御するためのプロフェッショナルな Web ダッシュボードまで作成している。

VoidLink の動作原理

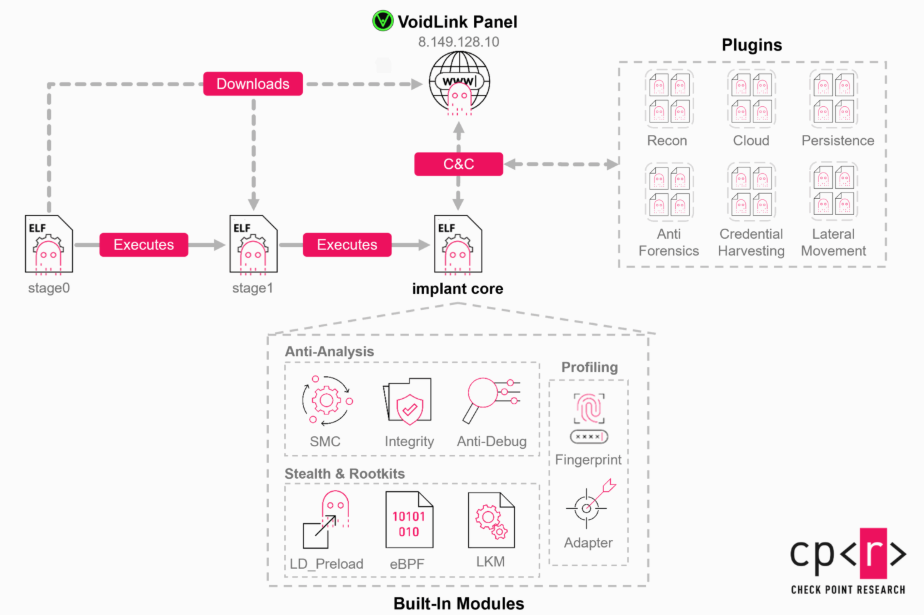

きわめてインテリジェントな VoidLink はシステムに感染した後に、Amazon (AWS)/Google Cloud/Microsoft Azure/Alibaba/Tencent のいずれが実行されているのか自動的に確認する。さらに、このリストを DigitalOcean/Huawei にまで拡大する計画もあるという。

このマルウェアは、侵入後にデジタル・スパイとして機能する。研究者によると、このマルウェアが標的とするのは、SSH キーや Git ログイン情報といったソフトウェア・エンジニアが使用する認証情報である。また、Docker/Kubernetes といった、最新アプリを実行するために企業が使用するコンテナ内にも潜伏できる。

高度なステルス性と隠蔽性

研究者たちが指摘するのは、VoidLink が備えている巧妙な偽装技術である。発見した Linux のバージョンに応じて、LD_PRELOAD/eBPF/LKM の3種類の隠蔽方法を選択できるという。オペレーターとの通信には、VoidStream と呼ばれるカスタム・プロトコルが使用される。このプロトコルは盗んだデータを偽装し、画像 (PNG) や標準コード (JS/CSS) といった無害な Web サイト・ファイルのように見せかける。

さらに調査を進めたところ、このソフトウェアは 37 個のプラグイン・システムを備え、モジュール化されていることが判明した。これによりハッカーは、証拠の消去を可能にし、アクセス・レベルを高めるツールなどを即座に追加できる。

適応型の防御回避

多くのマルウェアが静的であるのに対し、VoidLink は適応型ステルス技術を採用している。最初に行うのはセキュリティ・ソフトウェアのスキャンであり、それにより環境のリスク・スコアを算出する。リスクが高い場合は、動作速度を低下させて環境に溶け込む。さらに、他の感染コンピュータとメッシュ・ネットワークを形成し、オープン・インターネットに直接接続することなくメッセージをやり取りすることも可能である。

特に注目すべき点は、セキュリティ専門家による解析を検知した VoidLink が、証拠を残さないようにするために自身を自動的に削除する点である。現時点では、実世界での被害は報告されていないが、このコードは非常に洗練され、十分に文書化されているため、他の犯罪者に販売される可能性があると、研究者たちは指摘している。専門家たちがユーザー企業に促すのは、この新たな脅威に備え、クラウド防御を強化することである。

従来の Windows を狙うマルウェアとは異なり、Linuxベースの大規模なクラウド基盤 (AWS/Azure/GCP など) の乗っ取りを目的に開発された VoidLink が発見されました。このマルウェアの背景にあるのは、クラウド特有のエンジニア用認証情報やコンテナ環境を標的とする攻撃です。VoidLink は、エンジニアが使用する SSH キーや Git のログイン情報を盗み出し、Docker や Kubernetes といったコンテナ内部に深く潜伏するものです。最大の特徴は、徹底した隠蔽工作にあります。Linux の仕組み (LD_PRELOAD や eBPF など) を悪用して自身の存在を OS レベルで隠すほか、盗んだデータを画像ファイル (PNG) や Web サイトの部品 (JS/CSS) に見せかけて外部へ送信します。また、セキュリティ担当者が調査を始めたことを察知すると、証拠を残さないように自分自身を消去する、自己削除機能まで備えています。よろしければ、カテゴリー Cloud を、ご参照ください。

You must be logged in to post a comment.