New Magecart Campaign Steals Credit Card Details During Online Checkouts

2026/01/14 gbhackers — 遅くとも 2022年1月から、e コマース Web サイトからクレジットカード情報を積極的に窃取する、大規模かつ高度な Web・スキミング・キャンペーンが展開されている。このキャンペーンは Magecart 攻撃の一種であり、American Express/Diners Club/Discover/Mastercard/JCB/UnionPay など、複数の主要決済ネットワークを標的としており、オンライン・ショッピング利用者および e コマース・プラットフォームの双方を深刻なリスクにさらしている。この活動は Silent Push Preemptive Cyber Defense のサイバーセキュリティ研究者により特定されたものであり、オンライン・コマースを標的とした高度に組織化され、技術的成熟度の高い脅威と言える。

このキャンペーンの背後にいる脅威アクターは、WordPress の内部構造および e コマース・プラットフォームに関する高度な知識を有しており、特に WooCommerce と Stripe の決済統合を利用する Web サイトを重点的に標的としている。Silent Push のアナリストは、インフラの準備段階を捉える将来の攻撃指標である、Bulletproof Host Indicators Of Future Attack (IOFA) フィードで検出された指標を調査する過程で、このキャンペーンを特定した。それにより明らかにされたのは、長期間にわたりクレジットカード・スキミング基盤を支えてきた、広範な悪意のドメイン・ネットワークの存在である。

その攻撃手法は、高度な技術の要素を伴うものだ。脅威アクターは、正規の eコマース・チェックアウト・ページに高度に難読化された JavaScript を挿入する。このコードは、被害者のブラウザ側で実行されるため、Web サイト運営者および利用者の双方にとって検出が極めて困難となる。この悪意のコードは、Document Object Model (DOM) の変更を監視し、利用者がチェックアウト・ページで支払い情報を入力するタイミングで活性化する。

認証情報を窃取する、具体的な手法を以下で説明していく。

認証情報窃取手法

このキャンペーンで最も懸念されるものに、高度な回避の機構がある。そのスキマーコードに含まれる機能により、”wpadminbar” 要素の存在を確認して WordPress 管理者セッションを検出し、管理者がログインしている場合にはコード自体をページから完全に削除する。この回避手法により、マルウェアの生存性が大幅に向上し、Web サイト運営者による検出は著しく困難となる。

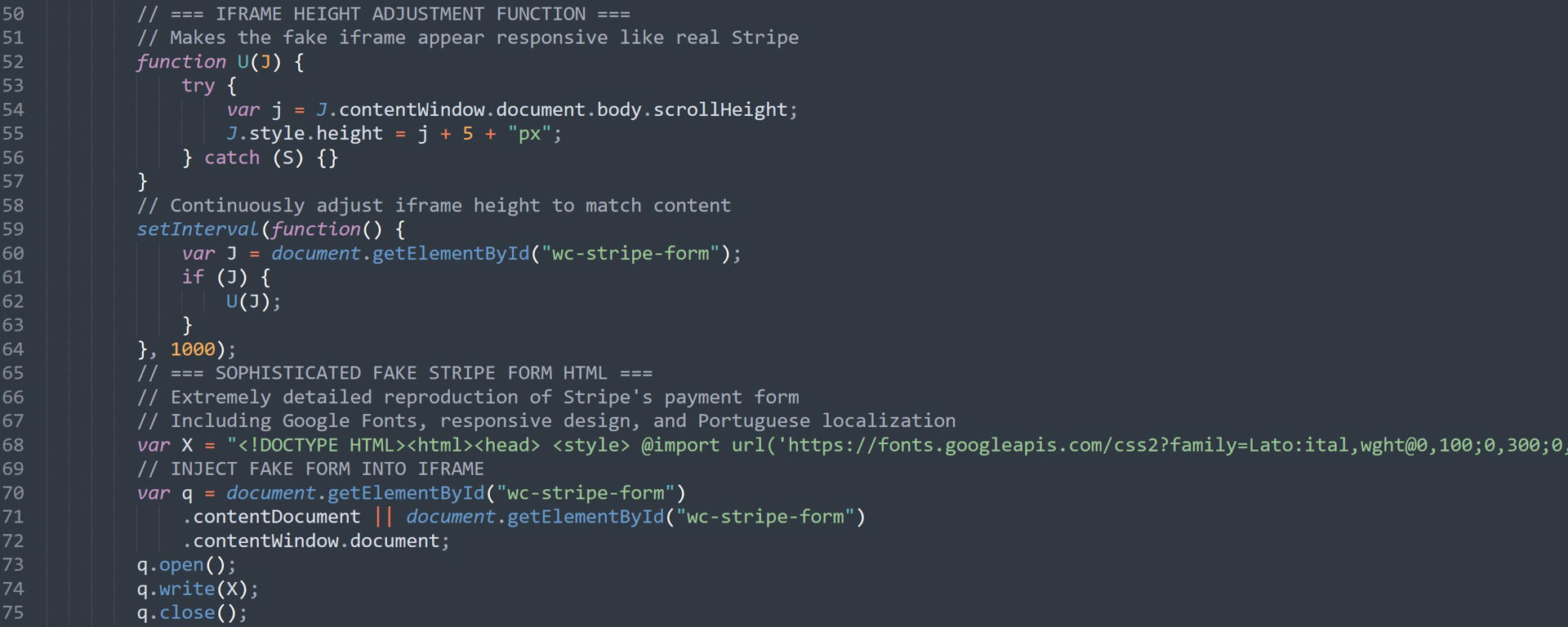

コードの解析によると、”i” 関数は “wc-stripe-form” の存在を確認し、”wc-stripe-upe-form” が存在しない場合には処理を終了する。この攻撃では、正規の Stripe 決済インターフェイスを隠蔽し、本物の決済フィールドを模倣する悪意の iframe に置き換えることで、極めて説得力の高い偽の支払いフォームを生成する。

この不正フォームに実装される高度な検証機能には、カードブランドの自動検出/カード会社標準に基づくカード番号フォーマット (American Express は 4-6-4 フォーマット、その他の多くは 4-4-4-4 フォーマット)/有効期限の検証/無効入力時の赤色エラー表示などがある。これらの機能が備わっているため、利用者は偽のフォームと正規の決済インターフェイスを実質的に判別できない。

被害者が偽の支払いフォームに情報を入力して “注文する” ボタンをクリックすると、氏名/住所/電話番号/メールアドレス/クレジットカード番号/有効期限/CVV コードなどの個人情報と金融情報が、スキマーにより包括的に取得される。窃取されたデータは JSON 形式に変換され、ハードコードされたキー “777” により XOR 暗号化された後に Base64 エンコードされ、HTTP POST リクエストを介して窃取サーバへ送信される。

データ窃取が完了すると、スキマーは偽フォームを削除し、正規の Stripe インターフェイスを復元した上で、実際のチェックアウト・ボタンのクリック動作を模倣する。

![Total view of cdn-cookie[.]com.](https://www.silentpush.com/wp-content/uploads/mage-2-cdn-cookie-total-view-scaled.jpeg)

切り替え後の正規フォームには入力内容が引き継がれないため、送信時にエラーメッセージが表示される。これにより被害者は、単なる入力ミスであると誤認する。多くの利用者は、再表示される正規フォームに情報を再入力して購入を完了するが、すでに支払い情報が侵害されていることに気付かない。

Silent Push は、”lasorie[.]com/cdn-cookie[.]com” など複数の窃取ドメインを特定した。”cdn-cookie[.]com” は、欧州の制裁対象企業 PQ.Hosting/Stark Industries により取得され、 ASN 209847 でホストされている。

影響

この攻撃キャンペーンの長期的な活動と高度な技術は、Web スキミングが eコマース・セキュリティに与える継続的な脅威を浮き彫りにしている。具体的な被害事例として、colunexshop[.]com におけるファイル内のコード断片から確認されたのは、不正なリクエストが開始されていた事実である。

標的とされる決済プロバイダーを利用する企業は高いリスクに直面しており、複数の決済ネットワークにまたがる攻撃の世界的拡大は、影響範囲の広さを示唆している。

![Screenshot of the code for colunexshop[.]com.](https://www.silentpush.com/wp-content/uploads/mage-6-colunexshop-com-code.jpg)

Silent Push は、2026年2月3日に “Magecart Unmasked” と題した脅威インテリジェンス Web セミナーを開催し、潜伏する Magecart 活動の特定方法および組織が実施可能な防御策について講演する予定である。

セキュリティ専門家たちが、eコマース・プラットフォームに対して推奨するのは、堅牢な Content Security Policy (CSP) の実装/サードパーティ・スクリプトの定期的なセキュリティ監査/チェックアウト・ページの不正変更監視/疑わしい JavaScript インジェクションを検出する WAF の導入である。

その一方で、消費者にとっての重要な防御策は、チェックアウト時の不審な支払いエラーへの注意と、クレジットカード明細における不正取引の継続的な監視となる。なお、運用上のセキュリティ上の懸念から、Silent Push は一部の技術的詳細情報の公開を制限している。

WordPress/WooCommerce 上の e コマースサイトを標的に、クレジットカード情報を盗み出す巧妙な攻撃が続いています。この問題の原因は、Webサイトの正規の決済ページに難読化された悪意の JavaScript が埋め込まれ、ブラウザ上の決済フォームが偽物へと差し替えられてしまうことにあります。 この攻撃は非常に巧妙であり、サイト管理者がログインしている間は悪意のコードを隠して検知を回避し、偽の入力フォーム上に本物そっくりのエラー表示機能を備えています。利用者が偽のフォームに情報を入力すると、それらのデータは暗号化されて攻撃者のサーバへと送られ、その後で正規の画面へと遷移するため、被害に遭ったことに気づくのが極めて困難です。e コマースサイトの運営者と一般のユーザーにとって、きわめて危険なトラップが存在しています。よろしければ、カテゴリー Retail を、ご参照ください。

You must be logged in to post a comment.