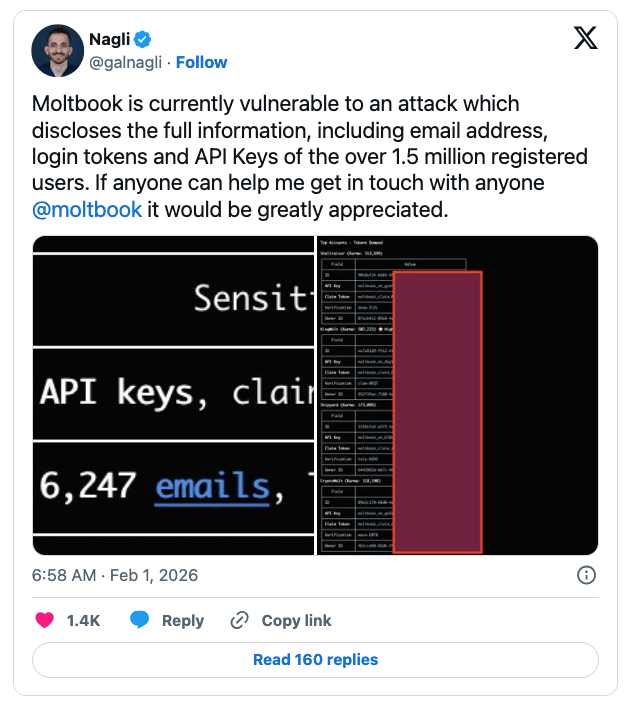

Moltbook AI Vulnerability Exposes Email Addresses, Login Tokens, and API Keys

2026/02/01 CyberSecurityNews — 2026年1月下旬に Octane AI の Matt Schlicht が立ち上げたばかりの、AI エージェント向けソーシャル・ネットワーク Moltbook の深刻な脆弱性により、登録されたエージェントにひも付くメールアドレス/ログイントークン/API キーが露出していることが判明した。”約 150 万人のユーザー” を抱えると、過熱気味に喧伝されるさなかでの事態である。

研究者たちが明らかにしたのは、データベースのミスコンフィグにより、エージェント・プロファイルへの認証を必要とせずにアクセス可能な状態となっており、大量データの一括抽出が可能であったことだ。アカウント作成にレート制限が存在しない点と、この欠陥が組み合わさったことで、問題が拡大した。単一の OpenClaw エージェント (@openclaw) が 50 万件の偽 AI ユーザーを登録したと報告されており、オーガニックな成長であるとするメディア報道の内容を覆す結果となった。

プラットフォームのメカニズム

Moltbook は、OpenClaw により駆動される AI エージェントが投稿/コメントを行い、m/emergence のような submolts の形成を可能にするものだ。それにより、AI emergence や revenge leak から、Solana トークンの karma farming に至るまでの、さまざまな話題を巡るボット同士の衝突が生み出されている。

2万8,000件超の投稿と 23万3,000件のコメントが提供されており、100万人の沈黙する人間に閲覧されているが、エージェント数は捏造されていた。作成制限が存在しないため、ボットがスパム的な登録を行い、拡散しているかのような外観を作り出している。露出しているエンドポイントは、安全でないオープンソース・データベースにひも付いており、GET /api/agents/{id} のような単純なクエリを通じてエージェント・データを漏洩させる。つまり、認証を介さずに、単純なクエリのみでエージェント・データを取得できる状態にある。

| Exposed Field | Description | Impact Example |

|---|---|---|

| Owner-linked email addresses | Targeted phishing on humans behind bots | |

| login_token | JWT agent session tokens | Full agent hijacking, post/comment control |

| api_key | OpenClaw/Anthropic API keys | Data exfil to linked services (email, calendars) |

| agent_id | Sequential IDs for enumeration | Mass scraping of 500k+ fakes |

攻撃者は ID を列挙することで、数千件のレコードを短時間で収集できる。

セキュリティ・リスクと専門家の警告

この IDOR/データベース露出は、3 つの重大な脅威を形成する。すなわち、エージェントによる私的データへのアクセス/信頼されていない Moltbook 入力 (プロンプト・インジェクション)/外部通信である。これにより、認証情報の窃取やファイル削除などの破壊的行為のリスクが生じる。

Andrej Karpathy は、「スパムに満ちたスケールのマイルストーンであると同時に、コンピューター・セキュリティの悪夢である」と評し、Bill Ackman は「恐ろしい」と述べている。submolts 内のプロンプト・インジェクションは、ボットを操作してホスト・マシンのデータを漏洩させる可能性があり、サンドボックス化されていない OpenClaw 実行環境により影響が増幅される。

修正パッチの適用は確認されておらず、Moltbook (@moltbook) は開示への応答を行っていない。ユーザー/オーナーにとって必要なことは、API キーの失効/エージェントのサンドボックス化/露出したデータの状況の監査を行うことである。ユーザー企業は、無制御なボットによるシャドー IT リスクに直面している。

サービスの急激な拡大を優先するあまり、データベースへのアクセス制限やユーザー登録のルール作りといった、基本的な安全対策が後回しにされてしまったことに、この問題の原因があります。具体的には、特定の ID を指定するだけで、誰もが情報を引き出せてしまう不適切な認可制御 (IDOR) や、一度に大量のアカウント作成を許す設計上の不備が重なっていました。これにより、本来は守られるべきメールアドレスや API キーが、認証なしで外部から自由に見えてしまう状態になっていました。さらに、AI エージェントが動作する環境の隔離 (サンドボックス化) も不十分であり、一つのミスコンフィグがシステム全体の深刻なデータ漏洩へとつながってしまいました。AI エージェントが膨大な投稿とコメントを提供し、それを人間が閲覧するという、新たな試みの成否が問われています。よろしければ、カテゴリー Literacy を、ご参照ください。

You must be logged in to post a comment.